進化する攻撃者と10年以上変わらない対策

この境界防御が一般企業に普及してから、既に15~20年ほどが経つ。その後も攻撃者は、高度かつ効率的に目的を達成する方法を磨き続けている。そもそも、サイバー空間の攻撃は目に見えず、触れることもできない。サイバー攻撃によってサーバが停止するなどの分かりやすい事象がなければ、攻撃そのものを検知することは非常に難しい。

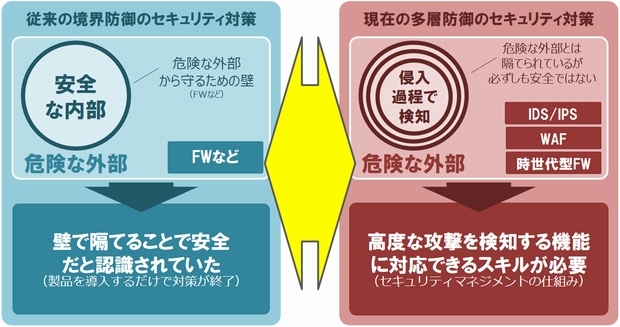

「攻撃を受けていること」を検知するには、まず防御側が「攻撃を受けていること」を検知する仕組みを準備しないといけない。これが非常に難しい。FWなど”安全なはず”の壁は、攻撃者側の進化によって、その効果は既に限定的だ。その次なる防御対策として、不正侵入を検知、防御するIDS/IPSやウェブアプリケーションファイアウォール(WAF)、通常のFWよりも高機能な次世代型FWなどが登場し、セキュリティ対策製品のバージョンアップがなされた。

しかし、それらの高価で高機能な製品を導入していることが、そのまま防御対策の進化にはつながらない。なぜなら、アンチウイルスソフトやFWは導入段階で適切に設定すれば機能したが、IDS/IPS以降のセキュリティ対策製品は、検知後の対策を企業の情報システム部門など人の手で実施しなければならないからだ。

つまり、従来のセキュリティ対策は製品が正常に稼動していることだけを確認していればよかった。しかし現在の対策製品を機能させるには、これまでと全く別の「セキュリティマネジメント」の知識(攻撃手法やそのトレンド、攻撃の痕跡をログなどから読み解くことなど)が必要だ。これは、システムを安定的に動作させる「システムマネジメント」とは大きく技術分野が異なる。

高度なセキュリティ対策製品を導入しても、セキュリティマネジメントの知識が無ければ、有効な対策となり得ない。現在のセキュリティ対策は、FWなど単体の壁(=製品)に依存しない「多層防御」が主流だ。防御の壁を幾重も「層」として講じることで、どこかの壁が破られても別の壁で攻撃を検知し、都度対処していく。複数の壁とセンサを張り巡らす城や要塞のような構造が攻撃者を追い詰め、その攻撃が成功する前に防ぐ。多層的に講じた防御の壁を有機的に機能させるには、セキュリティマネジメントが欠かせない。

従来と現在のセキュリティ対策の違い