2017年のゴールデンウィーク終了後、日本に蔓延したのは"五月病"ではなく、「WannaCry」というランサムウェア型のマルウェアでした。さらに悪いことに、五月病と違ってWannaCryは日本に限った話ではなく世界中で大きな問題となりました。

WannaCryは、Server Message Block(SMB)の脆弱性を突いた攻撃でしたが、2017年は他にもWordPressやApache Struts2などの脆弱性が相次いで発覚しました。特にApache Struts2の脆弱性を利用した攻撃は、国内だけでも138万件の情報漏えいが公表されているようです。

こうした中、クライアント端末からの情報漏えいを狙った攻撃手法は、大きく分けると4種類あります。

- 標的型メール

- 水飲み場型攻撃

- USBメモリなどからのファイル感染

- OSやアプリケーションの脆弱性

1と2の攻撃手法に関わるメールやウェブブラウザは、普段の業務で利用しなければならないツールであり、その業務の中に攻撃が紛れ込んで来るため、情報漏えい対策は一段と難しくなります。

3のUSBメモリなどからのファイル感染は、USBメモリなどを利用しない企業ポリシーを徹底し、資産管理ソフトなどで禁止することで解決できます。4のOSやアプリケーションの脆弱性では、最新版にアップデートしておくことが大事ですが、脆弱性の発見とアップデートとのタイムラグの間に受ける攻撃は防げません。

この4種類の攻撃手法に対して、世の中にあるさまざまな対策ソリューションで多層防御を施してみるものの、攻撃のアップデートとの"いたちごっこ"のため、多層防御でも100%防ぐこと困難です。

従って世の中のトレンドは、防御よりも検知に重点を置くようになってきました。インシデントが起きそうな兆候をいかに事前に検知するか、起きてしまった際にいかに迅速に対処できるように体制を整えておくかという、「インシデント・レスポンス」が重要になっています。

インシデント・レスポンスにおける4つのフェーズ

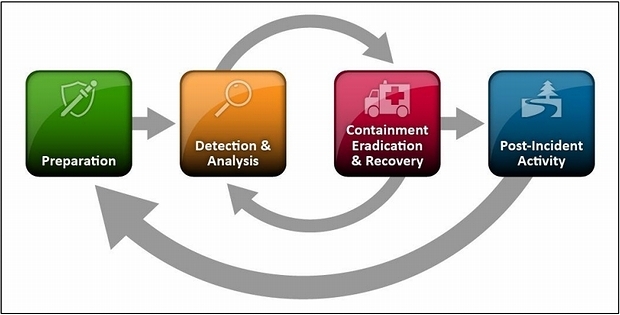

さて、インシデント・レスポンスとは、具体的に何をすれば良いのでしょうか。米国立標準記述研究所(NIST)が作成したガイド(PDF)によると、4つのフェーズからなるインシデント対応ライフサイクルがあります。

- 準備

- 検知・分析

- 封じ込め・根絶・復旧

- 教訓

インシデント対応のライフサイクル(出典:NISTガイド)