トレンドマイクロは8月14日、マルウェア「JS_POWMET」の解析結果を公表し、ほぼ完全な「ファイルレスマルウェア」を結論付けた。ファイルスキャンでは検知されないことから、密かに侵入するマルウェアへの注意を呼び掛けている。

ファイルレスマルウェアは、コンピュータへの侵入や感染、攻撃などの際に実質的にファイルの形態を伴わず、ファイルスキャンを使うセキュリティソフトでは検知できないため、サイバー攻撃者が検知を回避する目的で使用する。ただ、これまではマルウェア本体を起動するためのコードなど、なんらかのファイルがどこかの段階で作成されることから、「実行可能な状態のマルウェア本体がファイルとして保存されない状態」という意味だった。

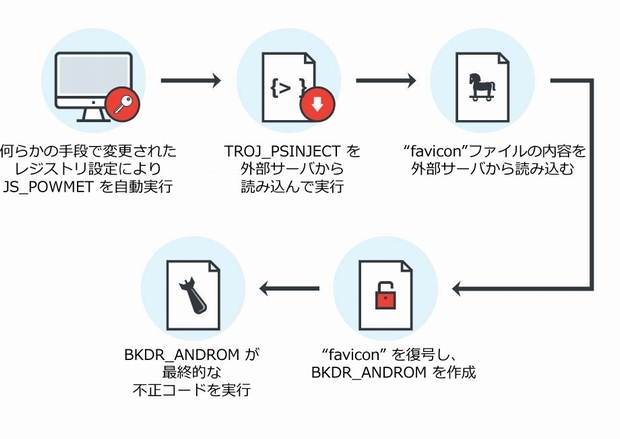

同社が解析したJS_POWMETは、何らかの方法でコンピュータに侵入すると、コンピュータが起動する度にJS_POWMETが実行され、外部の攻撃者サーバからトロイの木馬「TROJ_PSINJECT.A」をダウンロードするように、レジストリが改ざんされる。

TROJ_PSINJECT.AはPowerShellベースで構成され、さらに外部から「favicon」というファイルをダウンロードする。しかし、このファイルは読み込まれるだけでコンピュータ内には保存されない。中身は暗号化されたバックドアの「BKDR_ANDROM」で、BKDR_ANDROMはルートボリュームのシリアル番号やOSのバージョン、プライベートIPアドレス、管理者権限の情報を盗み取る。トレンドマイクロは、同様の手法で別のマルウェアを実行させることも可能だと解説している。

マルウェア「JS_POWMET」の活動の流れ(出典:トレンドマイクロ)

JS_POWMETの侵入経路は不明ながら、ウェブサイトなどからダウンロードされたファイルや、他のマルウェアによって作成されたファイルが発端になった可能性があるという。

同社では、コンテナ技術を利用してエンドポイントをネットワークの重要な部分から分離する方法や、レジストリの改ざんなどを検知する挙動監視、外部からの不正コードの侵入などを検知するウェブレピュテーション型の対策が有効だとし、JS_POWMETのケースではPowerShellを無効化することで影響を軽減できるとアドバイスしている。