コンピュータ最適化ソフトウェア「CCleaner」にマルウェアが埋め込まれて配信された問題でCisco Systemsは9月20日、今回の事態がハイテク企業の知的財産の情報を狙う標的型攻撃だった可能性を指摘した。

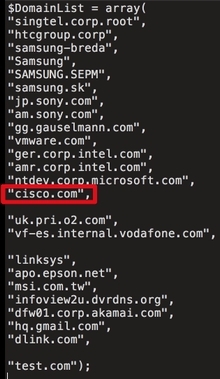

攻撃対象リストに記載されたドメイン(出典:Cisco Systems)

同社がCCleanerに埋め込まれたマルウェアや、マルウェアが通信する攻撃者のコマンド&コントロール(C2)サーバなどについて調査したところ、少なくとも20台以上のマルウェア感染端末に対して、C2サーバから不正なペイロードが配信されていた。見つかった配信リストのドメインに、同社やソニー、Samsung、VMwareなどの文字が記載されている。

解析により、9月12日から9月16日の4日間に約70万台以上の感染端末がC2サーバに接続されたとみられる。マルウェアは感染端末のIPアドレス、オンライン時間、ホスト名、ドメイン名、インストールされているアプリケーションのリスト、プロセスリストといった詳細な情報をC2サーバに送信することも分かった。

C2サーバからは、感染端末の環境に応じて異なるマルウェアが配信される設定になっていたという。Kasperskyは、このマルウェアに使われているコードに、サイバー攻撃組織「グループ72」の特徴がみられると指摘し、Ciscoも断定はできないものの類似性があるとした。グループ72は、高度な技術や豊富な資金力を持ち、米国や日本、台湾、韓国の製造や航空宇宙、防衛、メディアなどの組織に標的型攻撃を実行し続けているという。

Ciscoは、マルウェアが混入したバージョンのCCleanerを削除したり、最新版にアップデートしたりするだけでなく、バックアップやイメージなどからシステムを再構築して、マルウェアや追加インストールされるバックドアなどを完全に除去すべきだとアドバイスする。また、C2サーバから感染端末にペイロードが配信されたとみられる組織にも通知し、対応を促したという。

正規ソフトウェア関連のデータにマルウェアなどを埋め込んで配信する手法は、「サプライチェーン型攻撃」とも呼ばれる。6月にはウクライナを中心に、会計ソフトにマルウェア「NotPetya」が埋め込まれて配信される攻撃も発生した。

Ciscoはサプライチェーン型攻撃の脅威が高まっていると警鐘を鳴らし、セキュリティ企業はこの状況を深刻に受け止めるべきだと指摘している。