6月下旬にウクライナなどの政府機関や多数の企業が深刻な感染被害に見舞われたランサムウェア型のマルウェア攻撃は、同国を中心に利用されている会計ソフトウェアの更新機能を使って拡散したことが分かった。米Cisco Systemsのセキュリティ調査部門「Talos」が7月5日、明らかにした。

Talosは、マルウェア「Petya」亜種(別名「GoldenEye」「NotPetya」など)の攻撃が表面化した6月27日に、ウクライナの情報当局の要請を受けて調査を始めたという。この段階で会計パッケージの「MEDoc」が感染源と疑われ、同社への支援も開始した。

初期の調査では、何者かがMEDocのソフトウェア更新サービスのサーバに管理者権限を使ってログインしていたことが判明。この人物はルート権限を取得し、サーバの設定ファイルを改ざんした。更新サービスへのトラフィックが、仏サービスプロバイダーOVHのホスティングサービス上に構築されたサーバに接続するようになっており、このサーバにラトビアのIPアドレスからアクセスが行われた痕跡も見つかった。MEDocは、OVHやラトビアのIPアドレスとは一切関係がないという。

またMEDocに残されていたログから、ソフトウェア更新サービスに対する攻撃より前の4月時点で、既にMEDocの更新版にバックドアが埋め込まれていたことも分かった。バックドアを含んだ更新版は5月と6月の攻撃発生の直前にも配信されていた。

Talosは、今回の攻撃が少なくとも4月には始まっており、それ以前から行われていた可能性もあると分析。MEDocのユーザーは、その多くがウクライナ国内の企業や組織、または同国と取引のある多国籍企業で、今回の攻撃はこうしたユーザーの活動を破壊する目的で行われた標的型攻撃だったと結論付けた。

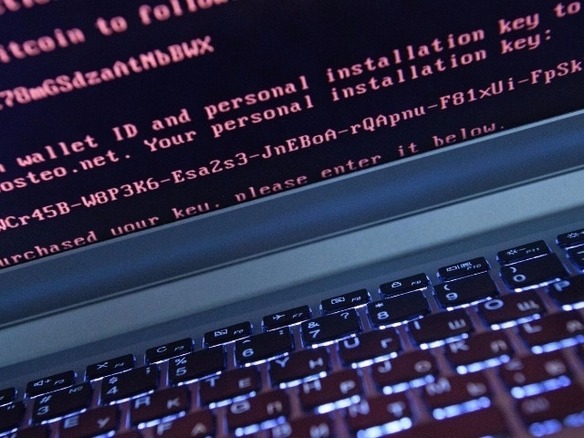

Talosの見解では、Petya亜種の攻撃者がMEDocを踏み台にできる高度な技術を持つ人物あるいは組織とされる。Petya亜種に感染すると、システムの復旧がほぼ不可能な点から、攻撃者の狙いがランサムウェアを隠れ蓑にした破壊行為だったとみる専門家は多く、ウクライナの保安局(SBU)は7月1日に発表した声明で、攻撃にロシアの情報機関が関与した可能性があると主張した。

一方で、攻撃に関係したと主張するハッカーグループが「100ビットコインを支払うことでシステムを復旧させる」とのメッセージを投稿する事態も起き、今回の攻撃を企てた組織あるいは人物の真の目的は、いまだ分かっていない。

Talosは、今回の攻撃が企業や組織に対して直接仕掛ける類のものではなく、信頼されたベンダーの製品やサービスの脆弱な部分を突いて仕掛けるサプライチェーン型攻撃に分類し、事業や規模や地域に関係なくあらゆるベンダーがより注意しなければならない事案だと指摘している。