6月にもまた、新たに大規模なランサムウェアの大流行が発生した。「WannaCry」の脅威がようやく収束したと思った頃に、再び世界中の組織が、新たな脅威に怯える事態が起きたことになる。

このサイバー攻撃は、まずウクライナで猛威を振るったあと(被害組織には、中央銀行や主要な国際空港に加え、チェルノブイリの原発施設まで含まれていた)、短時間のうちに世界に広がり、欧州、北米、さらにオーストラリアの組織にまで感染した。インシデントが発生してから1日後までに、少なくとも64カ国で、2000件以上の攻撃が記録された。

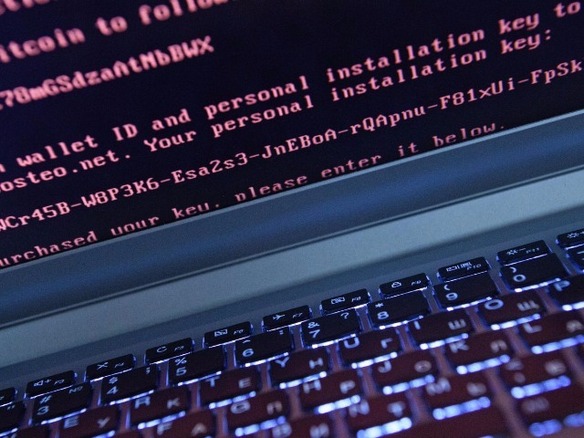

早い段階で、この急速な感染は「Petya」と呼ばれるランサムウェアの亜種によるもので、「GoldenEye」とWannaCryの要素を組み合わせて、恐ろしく強力になったものが原因だと分かった。

このマルウェアは、GoldenEyeの危険な特性(ファイルだけではなくドライブ全体を暗号化してしまうため、ネットワーク全体が使用不能になるおそれもある)と、WannaCryで使われ、世界中で30万台のコンピュータを感染させた、Windowsのセキュリティホールを悪用する攻撃コード「EternalBlue」のワームに似た能力を併せ持っていた。

EternalBlueは、米国家安全保障局(NSA)によって開発され、ハッキンググループ「Shadow Broker」によってリークされた攻撃コードだ。Microsoftがパッチを公開したにもかかわらず、今回のランサムウェアの攻撃が広がっていることを考えると、まだ多くのシステムがこの脅威に対する脆弱性を抱えたままになっているとみられる。

世界中の警察やサイバーセキュリティチームがこの攻撃について調査しており、研究者らがEternalBlueに対する一時的な「ワクチン」になるとされる手法を公開しているが、前回の世界的な流行からたった6週間しか経っていないのに、なぜまた大流行が発生したのかを検討しておくことは重要だろう。

新バージョンの「Petya」が効果を発揮している理由の1つは、ワーム機能が向上しており、感染したネットワークの中に広がる能力を持っていることだ。このため、ネットワークの中に1台でもパッチが適用されていないマシンがあれば、業務全体が停止してしまう恐れがある。

その上、Microsoftのサイバーセキュリティ研究者によれば、このランサムウェアは複数の「横展開」テクニックを持っている。ファイル共有でネットワーク越しにマルウェアを送り込む機能や、正規の機能を使ってペイロードを実行させる機能のほか、認証情報を盗むためのトロイの木馬的な能力まで備えているのだ。

研究者らは、Petyaの拡散にはフィッシングメールや水飲み場攻撃が使用されていると指摘しているが、Talos Intelligenceの分析では、「一部の感染は、『MeDoc』と呼ばれるウクライナの税務会計パッケージのソフトウェアアップデートシステムを経由したものである可能性がある」ことが示唆されている。

ただしそのソフトウェアを提供する企業は、一度はサーバがウイルスに感染したことを認めたように見えたにもかかわらず(その投稿は現在削除されている)、その主張を否定している。

多くの組織が今回の被害に遭っている(特に産業部門と運輸部門に被害が多い)理由の1つは、これらの業界ではシステムにパッチが十分に適用されていない場合が多いことだ。

特殊なマシンがあってアップデートを適用できないケースも一部には存在するが、多くの場合は、単にリークされたEternalBlueの脆弱性を塞ぐセキュリティアップデートを適用していないために、被害を受けている。

ロジスティクス的な理由か、経済的な理由かはともかく、あまりにも多くの組織が未パッチのシステムを使っており、今やそれらの組織がランサムウェアのリスクにさらされている。