Veracodeの共同創業者で最高技術責任者(CTO)のChris Wysopal氏は、「輸送会社のMaerskや、石油企業のRosneftなどの大企業が被害を受けている例が目立つ。これらの企業には、一般にダウンさせられないシステムが多く、すべてのマシンにパッチを適用することが難しい。空港にも同様の課題がある」と述べている。

今回の攻撃や事例の背後にいる人物はまったく分かっていないが、ビットコインで身代金を受け取るために登録された電子メールアドレスは、ホスティング会社によってすでに使用不能になっており、犯人は身代金を手に入れることができなくなっている。

しかし、攻撃者は収益よりもダメージを与えることに関心があるのではないかという憶測もある。今回のワームが前例がないもので、何らかの理由で止まるまで広がり続けることも、その考えを後押しする材料だ。

Bitdefenderのシニア電子脅威アナリストBogdan Botezatu氏は、「今回の#GoldenEye/#Petyaランサムウェア攻撃は、経済的な利得を狙ったものではなく、データの破壊を狙ったものかもしれないということを示す証拠が数多く集まっている」と述べている。

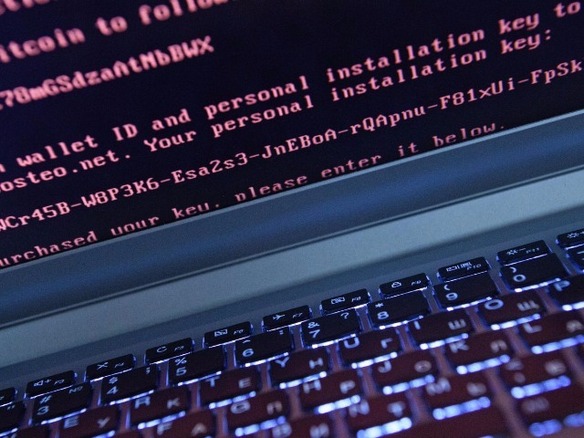

同氏は、犯人が金銭にあまり関心を持っていないように見える理由として、支払い手段に通常の電子メールサービスプロバイダが使われたことや、支払後の鍵の取得を自動化するシステムが存在しないこと、入金確認の仕組みの使い勝手が悪く、ユーザーが極めて長い「個人インストールキー」を入力する必要があるため、入力にエラーが発生しやすいことを挙げた。

身代金を支払うべきではないという一般的なアドバイスが、すべての被害者に行き渡っていないとは言え、関連する電子メールアカウントがすでに停止されており、実際には被害者がデータへのアクセスを取り戻すための手段がないにもかかわらず、40以上の組織が諦めて身代金を支払っている。

これこそが、ランサムウェアが成功している理由だ。被害者は身代金を支払う以外に選択肢がないと感じてしまうことが多く、そのことが攻撃者をつけあがらせている。

問題は、WannaCryからたった数週間で、この形態のランサムウェアがこれほど強力になるとすれば、今後事態はどこまで悪化していくのかということだ。

McAfeeのCTOを務めるSteve Grobman氏は、「われわれは、最近の出来事はランサムウェアの自然な進化であると同時に、将来のより大規模で大胆な攻撃のためのテストケースだと考えている」と述べている。

とりあえず今は、ランサムウェアの被害を最小限に減らすために、2つのことを行うべきだろう。1つ目は、すべてのOSとソフトウェアにパッチを適用して最新の状態にすることであり、2つ目は電子メールのリンクや添付ファイルを注意して扱うことだ。この2つが、攻撃の最初の段階でランサムウェアを拡散させるための主な手段になっている。

この記事は海外CBS Interactive発の記事を朝日インタラクティブが日本向けに編集したものです。