Office 365で標的型メール攻撃から防御

「マルウェアの9割以上がメールを入り口とし、その3分の2が添付ファイルを利用」(日本マイクロソフト Officeビジネス本部 プロダクトマーケティングマネージャー 広瀬友美氏)しているという。メールの防御対策が全ての企業にとって必要不可欠となっている。

Microsoftでは、スパムやマルウェアから保護するクラウドベースの電子メールフィルタ処理サービス「Exchange Online Protection(EOP)」を提供している。しかしながら、ERPはシグネチャに基づいて既知の攻撃をブロックする仕組みであるため、未知の攻撃手段ですり抜けてきた脅威を十分に防ぐことはできない。

日本マイクロソフトの広瀬友美氏

これに対する標的型メール攻撃への防御策として、「Office 365 Advanced Threat Protection(ATP)」を提供している。受信者のもとにメールが届く前に、仮想メール受信環境で添付ファイルやURLリンクを検査して未知の攻撃をブロックする。

添付ファイルの検査に必要な時間は「平均60秒」(広瀬氏)で、危険と判断されたファイルやリンクは自動で削除される。また、ファイルを検証している間であっても、内容をプレビュー表示できるようになっている。「ユーザーの生産性にはほとんど影響ない」(同)としている。

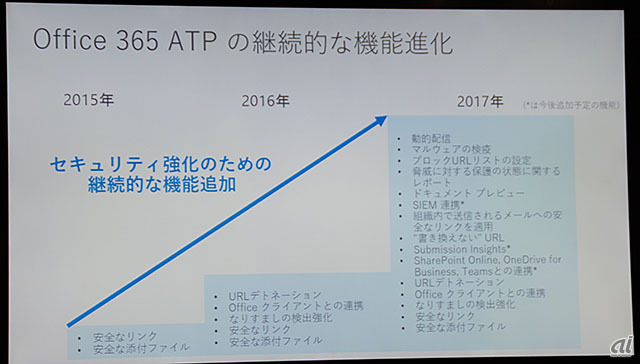

マルウェアの検出率は2017年12月段階で99.9%。2015年のリリースから改善を続け、セキュリティ強化のための機能追加も継続的に実施している。

Office 365 ATPの機能強化

組織への攻撃状況を可視化するツール「Office 365 Threat Intelligence」で、検出したマルウェアの種類や攻撃対象となっているユーザーの特定、組織外での攻撃状況などを確認することができる。時系列での攻撃情報を可視化することも可能だ。

「従来は膨大なログを分析して、レポートにまとめる必要があった。そういった手間が不要となり組織のセキュリティ状況をリアルタイムに把握できるようになる」(広瀬氏)

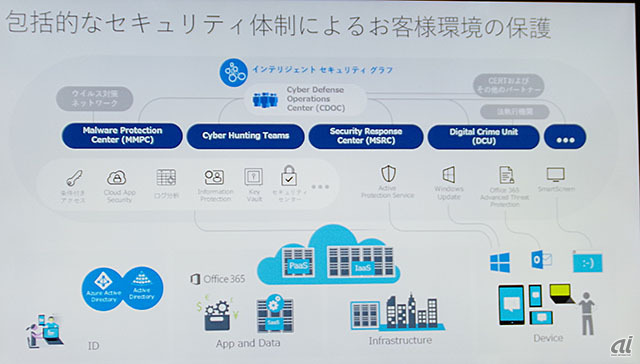

包括的なセキュリティ体制で顧客環境を保護

日本マイクロソフト マイクロソフトテクノロジーセンター アーキテクチャルテクノロジースペシャリスト 加藤寛二氏は、拡大する脅威への対応として「Protect(防御)」「Detect(検出)」「Respond(対処)」の仕組みで組織を守ることが重要であると説明。そのための施策として、「Azure Active Directory(AD)」を使った統合ID管理の有効性を強調した。

オンプレミスの「Active Directory」とAzure ADを接続してID情報を同期することで、単一のIDでOffice 365やSaaSアプリを利用できるようになるほか、リスクに応じた条件付きアクセス制御も可能になる。

日本マイクロソフトの加藤寛二氏

IT部門が管理できない“シャドーIT”もセキュリティリスクが懸念される要素の一つだ。そうした許可されていないSaaSアプリを検出し、監視する技術として“CASB(Cloud Access Security Broker)”がある。「Microsoft Cloud App Security(CAS)」がこれに当たる。

CASはユーザーがどのようなアプリを利用しているのかを可視化するほか、正規に利用しているSaaS環境においてユーザー操作や管理者操作を監視し、許可していない操作や不審な操作を検出する。

オンプレミス製品としては資格情報への攻撃や侵害を検出する「Mirosoft Advanced Threat Analytics(ATA)」も用意する。Active Directory環境に特化した攻撃検出ツールで、トラフィック分析や機械学習技術を組み合わせてPCやIDを乗っ取られた後の攻撃をリアルタイムに監視する。

包括的なセキュリティ体制で顧客の環境を保護する