Office文書を通じて拡散する、新たな形態のランサムウェアが登場した。

Netskopeの研究者らは米国時間12月10日、ランサムウェア「Spider」が拡散されていることを発見した。現在も続いているという。

ほかの多くのランサムウェアと同じく、この攻撃も被害者への悪質な電子メールから始まる。電子メールの件名や、添付されているおとりの文書から判断すると、攻撃者は主にボスニア・ヘルツェゴビナなどの地域を標的としていると見られる。現時点では、攻撃者がどこで活動しているかは明らかになっていない。

添付されている悪質な「Microsoft Office」ファイルには、難読化されたマクロコードが含まれており、マクロの実行が可能になっていると、PowerShellによって、ウェブサイトから第1段階の攻撃用ペイロードがダウンロードされる。

このPowerShellスクリプトはBase64のテキストをデコードし、最終的なペイロードをデコードするオペレーションを行う。これは.exeファイルに保存され、このファイルにはSpiderの暗号化プログラムが含まれる。

その後、PowerShellはこのプログラムを実行し、ユーザーのファイルを暗号化して、暗号化後のファイルに「.spider」という拡張子を付けたあと、脅迫メッセージを表示する。

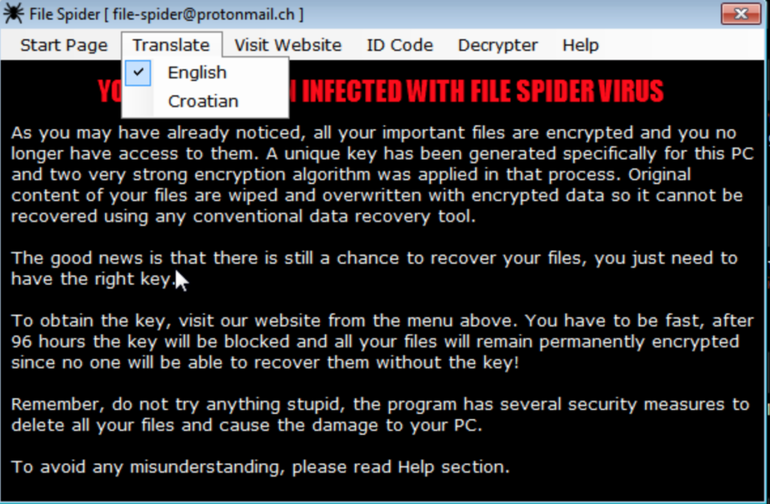

このメッセージには、被害者はSpiderに感染し、ファイルを取り戻すには「正しい鍵」を入手するためにビットコインで身代金を支払う必要があると書かれている。また攻撃者は、鍵を入手するためにウェブサイトを開く必要があり、96時間を過ぎるとファイルは永久に暗号化されたままとなると脅迫している。すべてのファイルを削除する手段も用意していると述べている。

Spiderの脅迫メッセージには英語版とクロアチア語版がある。

提供:Netskope

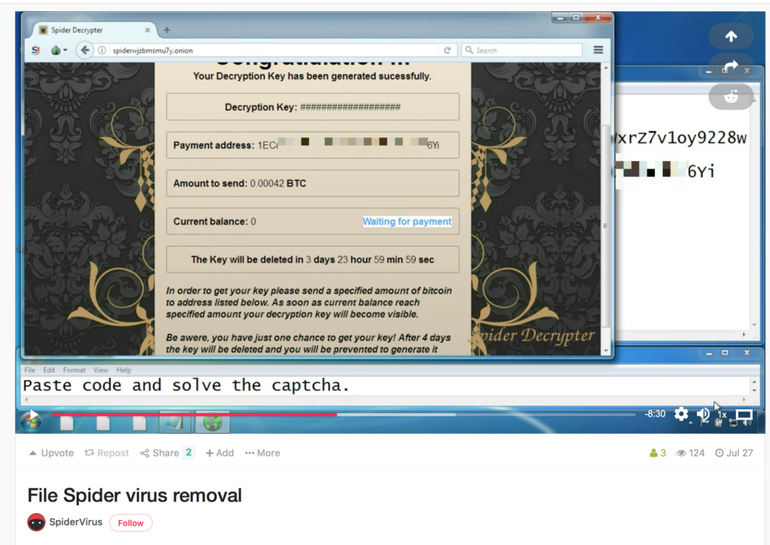

さらにメッセージには、支払いサイトへのアクセスに必要なTorブラウザのダウンロード方法や、復号化キーを生成するツール、ビットコインの購入方法についての説明も書かれている。

脅迫メッセージには「この手順は複雑に見えるかもしれないが、実際には非常に簡単だ」と書かれており、「ヘルプ」には手順を説明する動画へのリンクまで含まれている。最近では、ランサムウェアの配布者がこの種の「サービス」を被害者に提供することが一般的になり始めている。これは、被害者が身代金を支払えなければ、攻撃者は金銭を手に入れることができないためだ。

Spiderには、被害者が身代金支払いのためのビットコインを購入できるよう、手順を説明するチュートリアル動画が用意されている。

提供:Netskope

Spiderはまだ拡散中であり、研究者らは「中規模のキャンペーン」と説明している。

現時点では被害者がファイルを取り戻すための無料の復号化ツールは提供されていないようだ。

この記事は海外CBS Interactive発の記事を朝日インタラクティブが日本向けに編集したものです。