これ以前のバージョンのWindows 10では、グループポリシーの設定を変更する必要がある。

もちろんアップデートの保留は、単なる問題の先延ばしであってはならない。その時間をテストに使うべきだ。

4.セキュリティインフラのすべてのレイヤを再吟味する

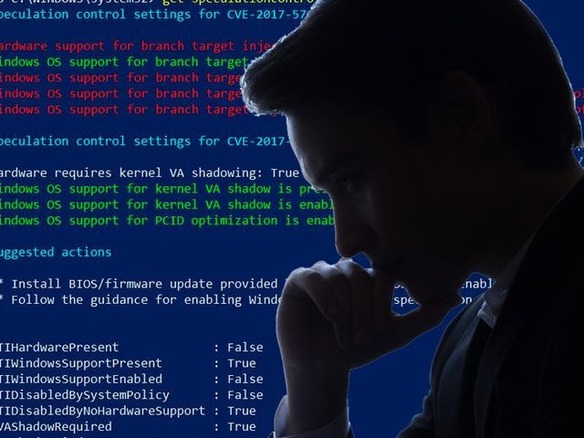

皮肉にも、サードパーティーのウイルス対策ソフトを搭載するWindows PCでは、少なくとも当初はMicrosoftによる今回の定例外アップデートはインストールされなかった。これは、Microsoftが行ったテストで、サードパーティー製品の一部が、Windowsのカーネルメモリに対するサポート外の呼び出しによって、「ブルースクリーン」を発生させることが分かったためだ。

これらのサードパーティープログラムを利用している場合、製品の開発会社がアップデートに対応しているかをテストした上で、レジストリのビットを設定して互換性があることを宣言しない限り、アップデートはインストールされない。アップデートの公開から1週間経って、これらの製品の多くには必要な対応パッチが配信されたが、さまざまな理由から(その一部には、やむを得ない別のセキュリティソフトウェアとの相性問題が関係している)、対応が終わっていないアンチウイルスソフトベンダーもある。(セキュリティ研究者のKevin Beaumont氏は、サードパーティ製品の対応状況についての信頼できるリストを提供している)

コンピュータのシステムが複雑になると、セキュリティソフトウェアがかえって問題を複雑にしてしまう可能性も高くなる。サードパーティーのセキュリティソフトウェアには、それ自体に脆弱性が存在する場合があり、アップデートを配信するインフラが侵入されたり、悪用されたりする可能性もある。

これらの問題を考えると、この機会に、利用しているセキュリティソフトウェアベンダーが今回のアップデートにどう対応したかを検証してみてもいいかもしれない。対応に不満があるようなら、ソフトウェアを変更することも考えるべきだ。

また、セキュリティインフラの残りの部分、特に情報漏えいや侵入の有無を監視する部分についても再吟味すべきだろう。Rendition Infosecは優れたホワイトペーパーを公開しているが、その中には次のように書かれている。

簡単に言えば、ネットワークの監視は、すでに侵入されているものと想定して行う必要がある。攻撃者を完全に締め出そうというのは、1990年代の発想だ。今日では、侵害されていることを想定した上で、問題を検知できるように監視システムを設計している。2018年の監視プログラムの第1の目標は、ネットワーク内部に攻撃者が滞留する時間を最小化することでなければならない。

本記事で紹介した手順の最終的な目的は、次の大型セキュリティインシデントが発生したときに慌てなくて済む体制を整えることだ。

最近の状況を考えれば、いつ次のインシデントが起こってもおかしくないことを常に意識すべきだろう。

この記事は海外CBS Interactive発の記事を朝日インタラクティブが日本向けに編集したものです。