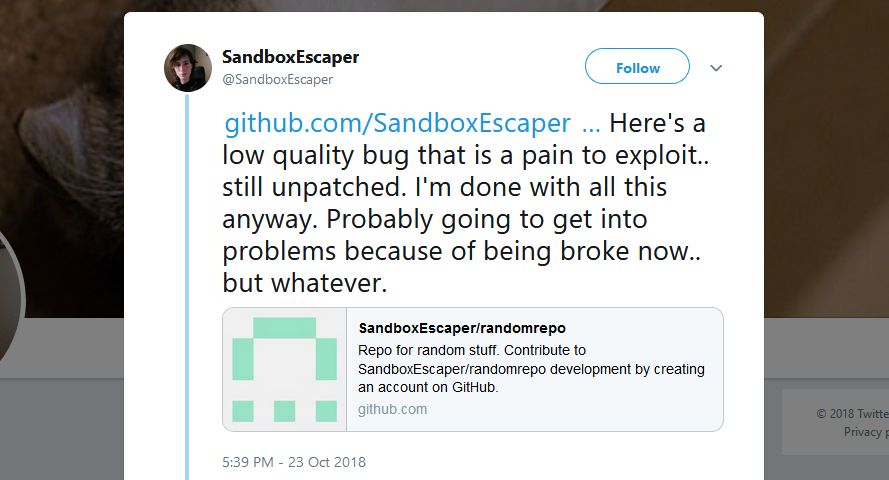

あるセキュリティ研究者が、TwitterにWindowsのゼロデイ脆弱性を公開した。ネットでは「SandboxEscaper」というハンドルネームを用いているこの研究者がTwitter上でWindowsのゼロデイ脆弱性を公開するのは、この2カ月間でこれが2回目だ。SandboxEscaperはGitHubに概念実証コードも公開した。

提供:ZDNet.com

今回公開された第2のWindowsゼロデイ脆弱性は、アプリケーション間のデータ仲介を行うローカルサービス「Microsoft Data Sharing(dssvc.dll)」に影響する。

ゼロデイ脆弱性の概念実証コードを分析した数人のセキュリティ専門家によると、攻撃者はこの脆弱性を突いて、すでにアクセスが可能なシステム上で特権を昇格させられるという。

この概念実証コードは特に、通常なら管理者権限がなければ削除できないファイルを削除するよう組まれていた。適切な変更を施せば、異なる作業をさせることも可能だと専門家らは考えている。

概念実証コードを検証した数人のセキュリティ専門家によると、このゼロデイ脆弱性の影響を受けるのは、「Windows 10」(最新の「October 2018 Update」を含む全バージョン)、「Windows Server 2016」、さらには新しい「Windows Server 2019」など、最近のバージョンのWindows OSに限られるという。

CERT Coordination Center(CERT/CC)のWill Dormann氏によると、これは「Data Sharing Service(dssvc.dll)が『Windows 8.1』以前のシステムには存在していないと見られる」からだという。

また、情報セキュリティ研究者のKevin Beaumont氏によれば、米国時間10月23日に公開されたゼロデイ脆弱性は、8月末にSandboxEscaperがTwitter上で公開した最初のゼロデイ脆弱性とほぼ同じものだという。

Beaumont氏は次のようにツイートしている。「パーミッションを再チェックしない新しいWindowsサービスを悪用すれば、管理者でなくてもあらゆるファイルを削除できる」

ACROS Securityの共同創設者兼最高経営責任者(CEO)であるMitja Kolsek氏は、ユーザーに対して、SandboxEscaperが新たに公開した概念実証コードを実行しないよう忠告した。最初のゼロデイ脆弱性の概念実証コードは、Windows PCに不要なデータを書き込むものだったが、第2のゼロデイ脆弱性の概念実証コードは、重要なWindowsファイルを削除してOSをクラッシュさせるため、ユーザーはシステム復旧作業を余儀なくされる。

Btw, once @SandboxEscaper's deletebug.exe deletes pci.sys on the computer, you can no longer restart it so make sure you test on a virtual machine that you can revert to a state before you ran deletebug.exe. pic.twitter.com/bsQ2NNVnXS

— Mitja Kolsek (@mkolsek) October 23, 2018

マルウェア作成者はすぐに、SandboxEscaperが最初に公開したゼロデイ脆弱性(「Advanced Local Procedure Call(ALPC)」サービスにおけるローカルの特権昇格)を、マルウェア攻撃に組み込んだ。

Microsoftは結局、脆弱性が悪用された1週間後、2018年9月の月例パッチでこの問題を修正した。

最初のゼロデイ脆弱性の場合と同様に、ACROS Securityは、Microsoftが正式な修正をリリースするまで悪用を阻止する自社製品のアップデート「0Patch」を公開した。

7 hours after the 0day in Microsoft Data Sharing Service was dropped, we have a micropatch candidate that successfully blocks the exploit by adding impersonation to the DeleteFileW call. As you can see, the Delete operation now gets an "ACCESS DENIED" due to impersonation. pic.twitter.com/qoQgMqtTas

— 0patch (@0patch) October 23, 2018

米ZDNetの取材に対し、Microsoftは以下のように答えている。

Windowsでは、報告されたセキュリティ問題を速やかに調査し、影響を受ける端末を積極的にアップデートすると顧客に約束している。解決策は、(毎月第2)火曜日に行っている現行のアップデートで提供するというのが基本ポリシーだ。

この記事は海外CBS Interactive発の記事を朝日インタラクティブが日本向けに編集したものです。