Check Pointのセキュリティ研究者らは2018年3月、DJIの民生用ドローンのユーザーアカウントにパスワードを必要とすることなくログインできるという脆弱性を発見した。なおDJIによると、この脆弱性は9月に修正済みだという。

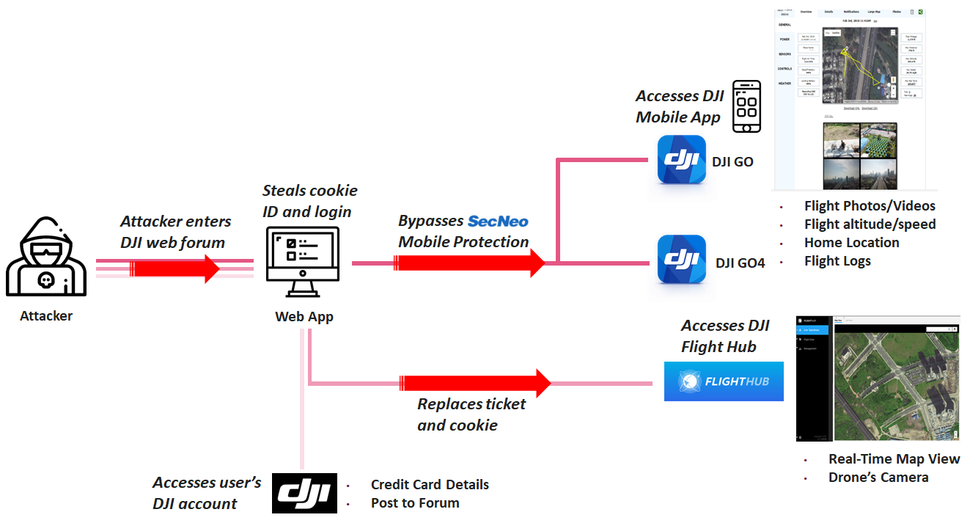

この脆弱性を悪用することで、ハッカーはDJIのフォーラムからアクセス用のトークンを盗み取った後、ドローンユーザーのアカウントにログインできるようになっていた。

提供:Joshua Goldman/CNET

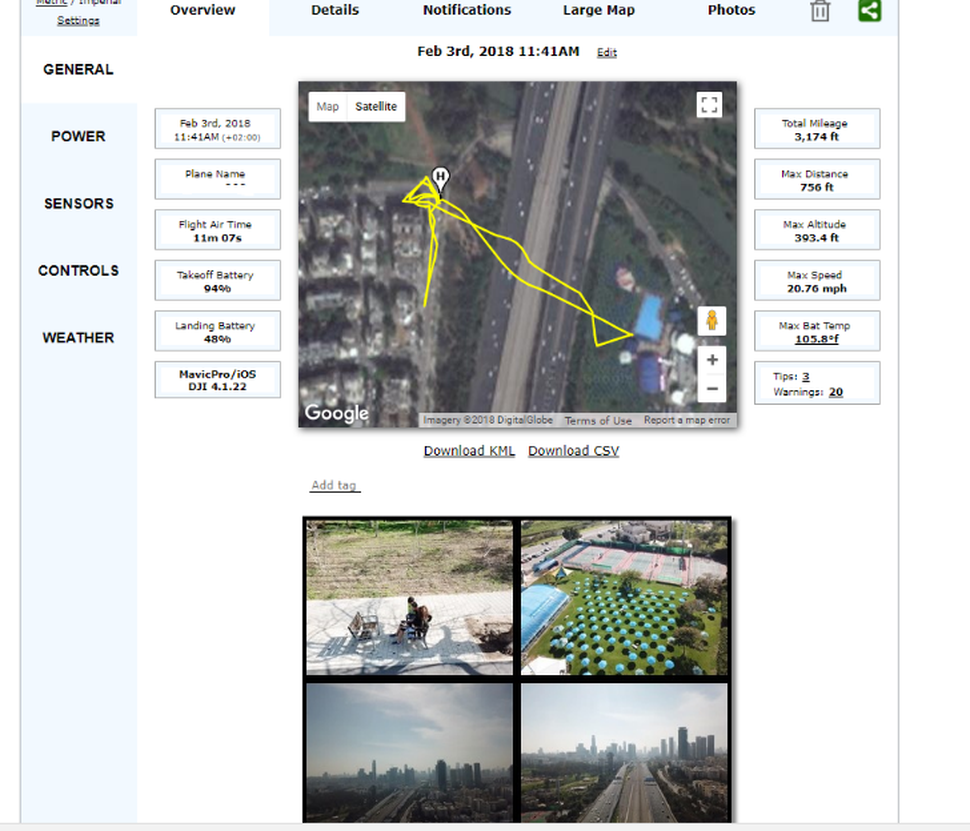

研究者らによると、DJIのユーザーアカウントからは、ドローンのカメラや位置情報を管理する「FlightHub」経由でライブビューを取得できるほか、クレジットカードの末尾4桁や、フライトで撮影された写真といった機密性の高い情報を閲覧できるという。

Check Pointにおいて製品の脆弱性研究責任者を務めるOded Vanunu氏によると、侵入されたアカウントがDJIのFlightHubツールを使用している場合、攻撃者は複数のドローンをコントロールしたり、飛行経路を設定できるようになっていたという。

同氏は「複数のドローンに指令を与えられるようにもなっていた」と述べ、「100台のドローンに接続し、それらに対して指令を与え、自動制御させることも可能だった」と続けている。

セキュリティ研究者らはDJIのフォーラムに存在する脆弱性を使ってユーザーアカウントにアクセスできることを発見した。

提供:Check Point

この脆弱性は元々、DJIのパスワード保護されたフォーラムに存在していたものであり、同社のアカウント認証手段とも関係している。Check Pointの研究者らが発見した脆弱性とは、DJI.comのコード上に悪意のあるJavaScriptを注入できるというものだ。

この脆弱性を悪用すれば、悪意のあるリンクを仕掛け、DJIに送信されるデータを他のサーバに送信できるようになる。そのデータの中には、アクセストークン(ユーザーのパスワードそのものではないが、ログインに利用できるデータ)も含まれていた。

Vanunu氏によると、DJIは同社のフォーラムとアプリで同じ認証を用いているため、攻撃者は盗み取ったトークンを使い、同アカウントが使用するすべてのプラットフォームにログインできるようになっていたという。また、アクセストークンの使用により、2要素認証のようなセキュリティ手段をバイパスできるため、侵入されたユーザーもすぐに気付くことができない。

攻撃者がアクセスできるデータには、ドローンの飛行経路も含まれていた。

提供:Check Point

DJIの広報担当者は、Check PointがDJIのバグ報奨金プログラムを通じて脆弱性を報告してきたと述べるとともに、この脆弱性が「現実に悪用されたとは考えづらい」と述べている。また同担当者は、DJIが「数千ドル」の報奨金を支払う用意があるとしたものの、Check Pointは支払いを求めなかったとも述べている。

この記事は海外CBS Interactive発の記事を朝日インタラクティブが日本向けに編集したものです。