米IBMのセキュリティ機関「X-Force」は、マルウェア「Emotet」を拡散する攻撃が日本企業を標的にしていることを確認したと発表した。Emotetの感染はランサムウェア「Ryuk」の攻撃に連鎖し、日本企業に警戒を呼び掛けている。

Emotetの拡散では、主になりすまし型のメールが使われ、添付ファイルや不正サイトへのリンクを通じて感染する。Emotetは、さまざまなサイバー攻撃活動を行うボットネットインフラを構成するための不正プログラムであり、Emotet感染後は別のトロイの木馬型マルウェア「TrickBot」などに感染し、さらに「Ryuk」などのランサムウェアに感染することが知られる。

EmotetボットネットとTrickBotの感染を例にした攻撃の展開(出典:IBM)

IBMによれば、Emotetを通じてTrickBotに感染させる攻撃の76%がオンラインバンキングを対象にしており、それ以外にもEコマース(電子商取引)やペイメントカード、クレジット関連、仮想通貨交換所など金銭にまつわるサービスが狙われている。

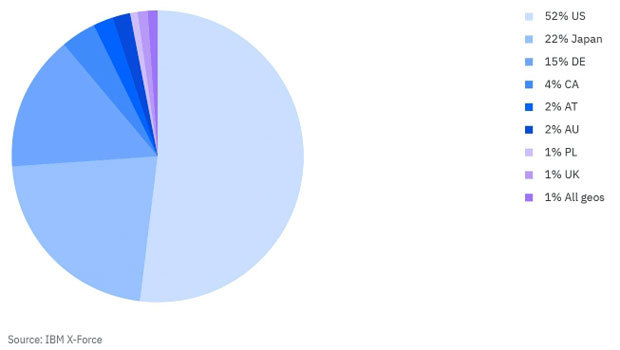

国別の攻撃では、米国が全体の52%を占めて最も多いが、日本は22%で2番目に多い状況だという。

TrickBot の攻撃対象地域(出典:IBM)

EmotetからTrickBot、Ryukに連鎖する複数のマルウェアを使ったサイバー攻撃は多段階式で展開され、海外では企業や地方自治体でのランサムウェア被害が多発。国内でも12月23日に関西電力がEmotetの感染を公表するなど企業や地方自治体、公的組織などで同様の事態が相次ぎ、ランサムウェア被害にまで及ぶ危険性が高まっている。

IBMでは以下の対応方法をアドバイスしている。

- マルウェアはパッチが適用されていないシステムを狙う。OSとアプリケーションのアップデートスケジュールを厳密に管理すること。パッチの適用をスキップすることなくリリース後なるべく早く適用する。パッチを適用できない端末は他から切り離し対応する

- ウイルス対策ソフトや組み込み型マルウェア検知機能、メールのセキュリティ機能、怪しいコミュニケーションソースの排除など、マルウェアを検知するために関連するセキュリティ管理を階層化する

- 経理担当の従業員に、役割に基づくトレーニングを行い、TrickBot攻撃やビジネスメール詐欺、通信詐欺行為に備える

- 不正と判明しているIPアドレスや、TrickBotのようなマルウェアに関連するIPアドレスに対してURLのブラックリスト化や、ファイアウォール上のIPベースのセキュリティ侵害インジケーター(IoCs)、侵入検知システム(IDS)、ウェブゲートウェイ、ルーター、といったセキュリティ関連ツールを利用する

- 不審な事象、特に不正IPアドレスとの通信が行われている場合は、疑わしいイベントをインシデント対応チームへエスカレーションする

2019年12月26日修正:初出時に「TrickBotに感染させる攻撃の76%が日本の金融機関を対象に」との記述がありましたが、正しくは「TrickBotに感染させる攻撃の76%がオンラインバンキングを対象に」となります。お詫びいたします。