イラン有数のハッキンググループの1つがハッカーの活動内容を記録した、大量の画面記録動画がオンライン上のサーバーで発見されたという。

IBMのサイバーセキュリティ部門であるX-Force Incident Response and Intelligence Services(IRIS)が発見したこれらの動画は、イランのグループが新人などのトレーニングに使っているチュートリアル用のものだと考えられている。

提供:IBM X-Force

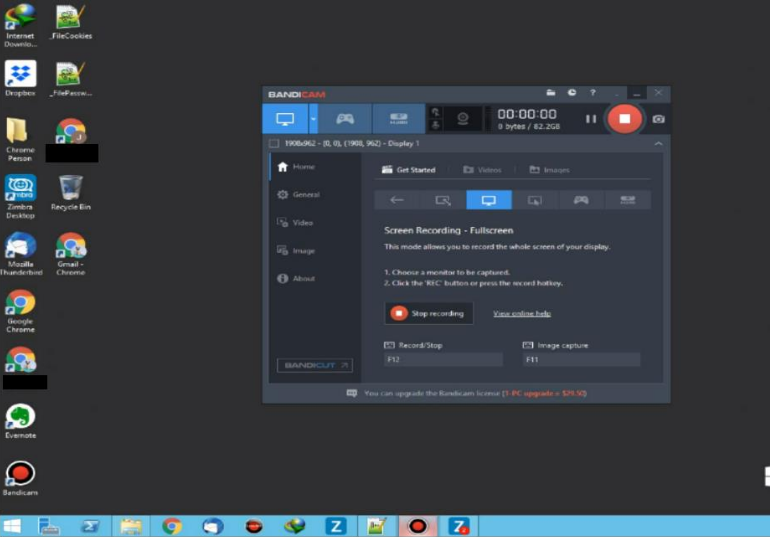

X-Forceによれば、動画は「Bandicam」と呼ばれる動画キャプチャーツールで録画されており、オペレーターがマルウェアに感染して誤って記録されたのではなく、意図的に録画されたようだ。

動画には、イランのハッカーが行っているさまざまな作業が記録されており、これには、流出した認証情報のリストを使って、被害者のアカウントを乗っ取る手順も含まれていた。

主なターゲットは電子メールアカウントかもしれないが、ハッカーらは、アカウントの認証情報があれば、ソーシャルメディアのアカウントにもアクセスしていたようだ。

X-Forceの説明によれば、その手順は極めて入念なもので、同グループは、重要性にかかわらず被害者のあらゆるアカウントにアクセスしていた。これには被害者のビデオや音楽のストリーミング、ピザ宅配、学資援助、銀行、モバイルキャリアなどのアカウントへのアクセスも含まれるという。

ハッカーらは、ターゲットとなった被害者に関する情報をできるだけ完璧なものにしようとしており、各アカウントの設定セクションにアクセスして、他のアカウントにはない、プライベートな情報が見つからないかを丹念に確認する作業まで行っていたようだ。

ハッカーらが各被害者の認証情報をどのように入手したかについては明らかにされていない。

各アカウントの情報をエクスポートする手順を説明する動画も

他の動画では、各アカウントのデータを抜き出すための手順も説明していた。これには、「Google Drive」などのクラウドストレージサイトに保存されている文書、写真、連絡先リストなどのエクスポートについての情報も含まれる。

X-Forceによれば、一部のケースでは、被害者の「Google Takeout」にアクセスして、位置情報の履歴や、「Chrome」の情報、関連付けされている「Android」デバイスなどの情報を、Googleアカウントからエクスポートできていたという。

ITG18のサーバー上に見つかったフォルダーの一部のスクリーンショット。これらのフォルダーには、被害者のアカウントから抜き出されたデータが置かれている。

提供: IBM X-Force

オペレーターは、すべての処理が終了したあと、被害者の電子メールの認証情報を、同グループが運用している「Zimbra」のインスタンスに追加していた。この作業は、1つのコントロールパネルで、リモートから複数のアカウントを監視できるようにするためのものだと考えられる。

2要素認証は侵入の防止に有効

X-Forceは、動画に登場した被害者アカウントの一部を特定し、状況を通知したと述べている。被害者には、米国海軍の下士官や、ギリシャ海軍の士官が含まれていた。

動画の中でアカウントへの攻撃が失敗していたケースは、通常、多要素認証を使用していたアカウントだったようだ。

攻撃グループはITG18(APT35)か

X-Forceによれば、動画が発見されたサーバーは、同社が「ITG18」と呼んでいるイランのグループが使用している攻撃インフラの中にあったという。このグループには、「Charming Kitten」「Phosphorus」「APT35」などの別名がある。

APT35は、イラン政府の支援を受けたハッキンググループの中でももっとも活動が活発なグループの1つだ。 最近では、2020年の米大統領選キャンペーンへの攻撃や、新型コロナウイルスの感染が拡大している中、米製薬企業を狙った攻撃などを仕掛けたとみられている。

この記事は海外CBS Interactive発の記事を朝日インタラクティブが日本向けに編集したものです。