米連邦捜査局(FBI)と米国家安全保障局(NSA)は米国時間8月13日、ロシア軍のハッカーらによって開発、配備され、実際の攻撃で用いられた新たなLinuxマルウェアツールセットに関するセキュリティアラートと、このマルウェアの詳細を共同で発表した。

両局によると、ロシアのハッカーらは「Drovorub」という名称のマルウェアを使用し、攻撃対象のネットワーク内にバックドアを仕掛けようとしているようだ。

両局は収集した証拠に基づき、このマルウェアがAPT28と呼ばれるグループ(Fancy BearやSednitという名称でも呼ばれている)によって開発されたとしている。APT28は、ロシア連邦軍参謀本部情報総局(GRU)の第85Main Special Service Center(GTsSS)に属する26165部隊のハッカーグループだされている。

両局は今回の共同アラートを通じて、米国の公共/民間分野で認識を高め、IT管理者らが検出機構や防止手段を迅速に講じられるようになることを期待している。

Drovorub:LinuxをハッキングするAPT28の「スイスアーミーナイフ」

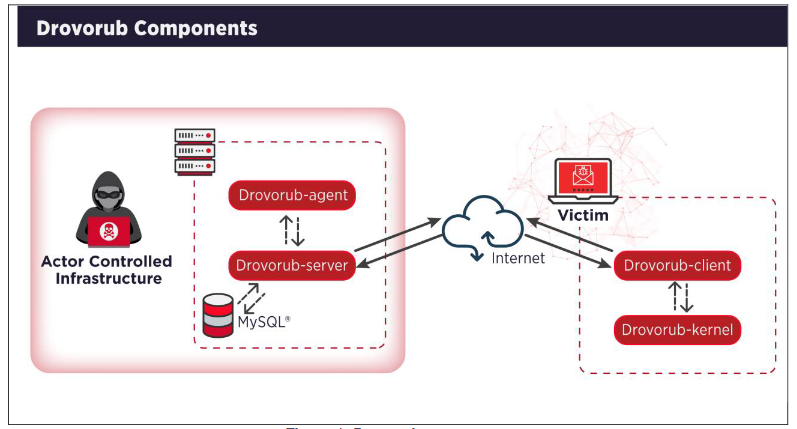

両局によると、Drovorubは複数のコンポーネントで構成されたシステムであり、インプラントや、カーネルモジュールのルートキット、ファイル転送ツール、ポートフォワーディングモジュール、C&Cサーバーを含んでいる。

McAfeeの最高技術責任者(CTO)Steve Grobman氏は同日、米ZDNetに対して電子メールで、「Drovorubは、ファイルを盗み取ったり、標的となったコンピューターを遠隔地から制御するといったさまざまな機能を攻撃者に提供する『スイスアーミーナイフ』のようなものだ」と述べた。

また同氏は、「Drovorubは複数の機能を有しているだけでなく、検出を困難なものにする高度な『ルートキット』技術を活用することでステルス性を持つように設計されている」とし、「ステルス性によって、工作員はさまざまな標的に対してマルウェアを埋め込み、いつでも攻撃を仕掛けられるようになる」と説明した。

提供:FBI and NSA

Grobman氏によると「米国にはサイバー攻撃の標的となり得る環境が豊富に存在している。レポートはDrovorubの目的を明記していないものの、産業スパイから選挙への介入に至るまで多岐にわたる可能性がある」という。

両局は米国の組織に対し、APT28のハッカーらによるDrovorubのルートキットのインストールをより困難なものにするために、運用しているLinuxシステムのカーネルバージョンを3.7以降にアップデートし、「カーネルの署名強制機能」を利用するよう推奨している。

今回の共同セキュリティアラートには、「Volatility」の実行や、隠密裏に活動するファイルの探査、「Snort」ルール、「YARA」ルールに対するガイダンスも含まれている。これらすべては適切な検知手段を配備するために有効なものだ。

45ページに及ぶセキュリティアラートの中で、DrovorubはAPT28がこのマルウェアで使用している名称で、NSAやFBIが割り当てたのではないと説明されている。また、FBIとNSAによると、このロシアのハッカーはさまざまな活動でサーバーを再利用していたようだ。例えば、Drovorubは2019年春に明らかにされた、IoTデバイスを標的とするAPT28の攻撃で利用されたC&Cサーバーに接続していた可能性があるという。このIPアドレスは過去にMicrosoftが報告している。

この記事は海外CBS Interactive発の記事を朝日インタラクティブが日本向けに編集したものです。