日本IBMは8月25日、「2020年情報漏えいのコストに関するレポート」を発表した。直近では新型コロナウイルス感染症対策に伴う企業や組織でのテレワークが原因となり、ランサムウェア攻撃などの被害が起きているとして注意を呼びかけた。

ランサムウェアによる被害は以前から存在するが、最近では攻撃者がデータを勝手に暗号化して復元と引き換えに金銭を要求する従来の手法だけでなく、事前にデータ窃取も行い、被害者が要求に応じなければ、窃取したデータを公開するとも脅迫する手口が出現している。

執行役員 セキュリティー事業本部長の纐纈昌嗣氏によれば、現在のランサムウェアの攻撃者は標的を企業や組織に絞るようになり、被害額も数千万円規模になっている。被害者が事前に講じておいたバックアップのデータで復旧させる対策が浸透し、攻撃者は従来の手法で金銭を得にくくなったことから、機密データの公開を匂わすことで情報漏えい事故を避けたい企業や組織に金銭を支払わせようとするようになった。「近年は(データ管理などの)コンプライアンスが厳しくなっており、コンプライアンスに対応しなければならない企業や組織の状況をサイバー攻撃者が逆手に取っている」(纐纈氏)という。

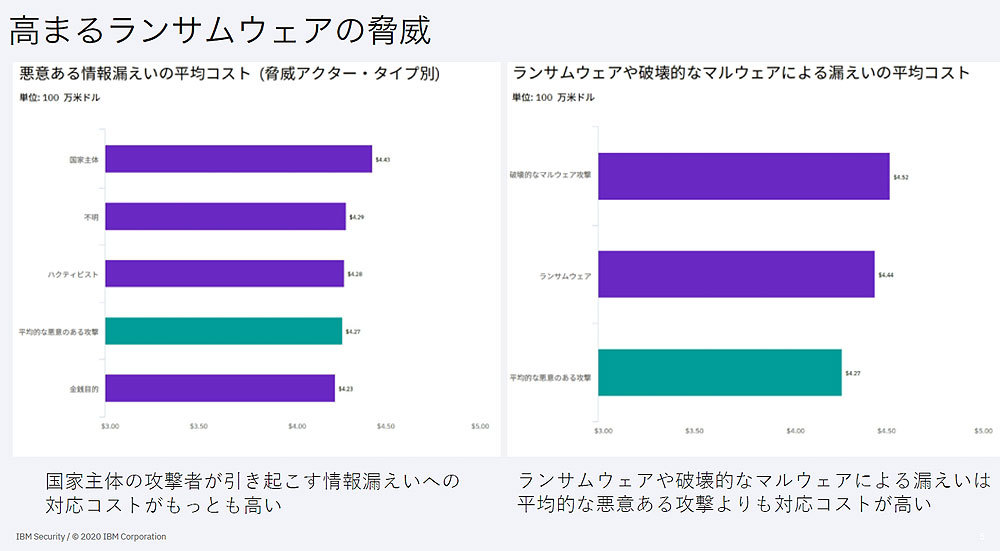

ランサムウェア脅威の状況(出典:日本IBM)

また、国家的なリソースを持つ攻撃者組織が敵対する国の組織を狙うだけではなく、一般の企業や組織も狙う「非対称型攻撃」が拡大しているとする。このため被害に遭った組織での損害規模が拡大していると述べた。加えて、攻撃者は金銭を狙うだけでなく、IT環境などにも損害を与えるようになっており、被害側では復旧に要する時間や費用も増大する傾向にあるとしている。

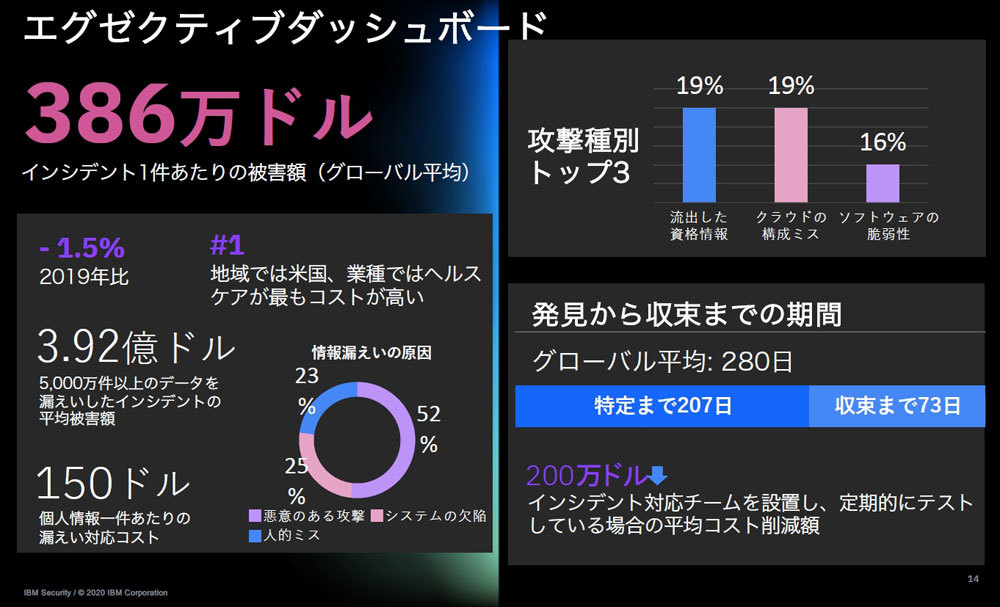

同社が発表したレポートによると、インシデントの原因別では、攻撃者が事前に窃取した資格情報を悪用するケースが19%、クラウド環境の構成の設定ミスなどが19%、ソフトウェアの脆弱性を悪用するケースが16%、フィッシングが14%などとなっている。

また、新型コロナウイルス感染症の影響で、テレワークを実施する企業は54%あり、こうした企業では「テレワークで情報漏えいの検知や対応に要する時間が増える」と懸念するのが76%、「テレワークで情報漏えいの損害が増える」も70%に上った。

纐纈氏は、「新型コロナウイルス感染症に伴う事業継続のためにVPN接続などを取り入れたケースが多いものの、現在のランサムウェア攻撃の多くがVPN経由で侵入しており、テレワーク環境のセキュリティ対策が急務になると思われる」と指摘する。テレワークはオフィスでの業務と異なり、多くの従業員が自宅などに分散してITツールで業務を行っている。従業員が集中するオフィス環境では、サイバー攻撃などの監視や対策を取りやすいが、テレワークの分散環境ではそれが難しく、万一の被害時に対応や調査が遅れてしまう状況が懸念されている。

なお、セキュリティー事業本部 コンサルティング&システムインテグレーション 理事 パートナーの小川真毅氏は、「サイバー攻撃の高度化が叫ばれるが、脆弱性の悪用など古典的な方法が原因になるケースもいまだに多く、適切なセキュリティ対策をしっかりと講じることが重要」とアドバイスしている。

同社が公開したレポートは、2019年8月~2020年4月に同社が対応などを支援した524件のセキュリティインシデントを分析したもので、今回は15年目となる。17カ国・17業種が対象で、3200以上が同社の調査に協力した。

「2020年情報漏えいのコストに関するレポート」のハイライト(出典:日本IBM)

それによると、セキュリティインシデント1件当たりの損害額は386万ドルで、前回調査から1.5%減少した。日本は4億5000万円で9.5%増加している。損害全体の39.4%を売上機会の逸失や顧客などからの信用低下が占める。業種別では医療が713万ドルで最も高く、エネルギー(639万ドル)、金融(585万ドル)が続く。テレワークによる情報漏えいが起きれば、損害額が13万7000ドル増えるとも試算されている。

また、セキュリティインシデントの損害額の増減させる要因も分かってきたという。分析によれば、損害を増加させる上位3つは「複雑なセキュリティシステム」(29万1870ドル増)、「クラウド移行」(26万7496ドル増)、「セキュリティスキルの不足」(25万7492ドル増)だった。一方、損害を減少させる上位3つは「インシデント対応訓練の実施」(29万5267ドル減)、「事業継続マネジメント」(27万8697ドル減)、「CSIRT体制の整備」(27万2786ドル減)となっている。

加えて小川氏は、セキュリティ対策の運用の自動化(SOAR=Security Orchestration Automation and Response)を整備することでも損害を358万ドル削減できるとした。「システムでインシデントが起きた場合の対応手順をあらかじめ『プレイブック』として登録しておき、実際に起きた際の情報を入力することで、プレイブックに基づき対応を効率的に進められる。SOARがない場合に比べて損害を約6割削減できる」(小川氏)という。

同レポートでは推奨される対策として、SORA整備のほか、ゼロトラストネットワークの整備、クラウドやテレワーク環境の保護・監視、事業継続計画などの整備、IT環境の複雑化の抑制、ガバナンス・リスク・コンプライアンスへの継続的な投資ーーの6つを挙げている。

SORAについて纐纈氏は、「多くの日本企業は攻撃などを検知するシステムを導入していても、インシデントの対応は人海戦術というところが多い。しかし、セキュリティ人材が不足している状況でベンダー側の対応もひっ迫しており、インシデント対応を支援するツールの導入整備を検討してほしい」と訴えた。