国内では2020年8月下旬に、VPN(仮想私設網)装置の脆弱性に起因すると見られる複数企業でのセキュリティ侵害が大きく報道された。報道で原因として取り上げられたのは、VPNソリューションを展開するPulse Secureの製品「Pulse Connect Secure」の認証回避の脆弱性(CVE-2019-11510)で、同社は2019年3月に、この脆弱性に関する情報と問題を解決するパッチを公開している。

折しも、2020年初頭から続く新型コロナウイルス感染症のパンデミックの影響から、企業や組織を中心にテレワーク導入が進み、VPNソリューションへのニーズが急増、その状況下でVPN製品におけるセキュリティが大きくクローズアップされた格好だ。一連の問題に対する取り組みやVPNを取り巻く状況と、今後の方向性などをについてPulse SecureのCEO(最高経営責任者)を務めるSudhakar Ramakrishna氏に聞いた。

Pulse Secure最高経営責任者のSudhakar Ramakrishna氏

同社は、17年にわたってVPNソリューションを提供し、250以上の特許を持つ。Fortune500の80%を含む約2万4000社の顧客を抱え、VPN利用は1日当たり2000万ユーザーに達するという。70以上のパートナーがあり、国内でも通信系や商社系など複数のパートナーがいる。

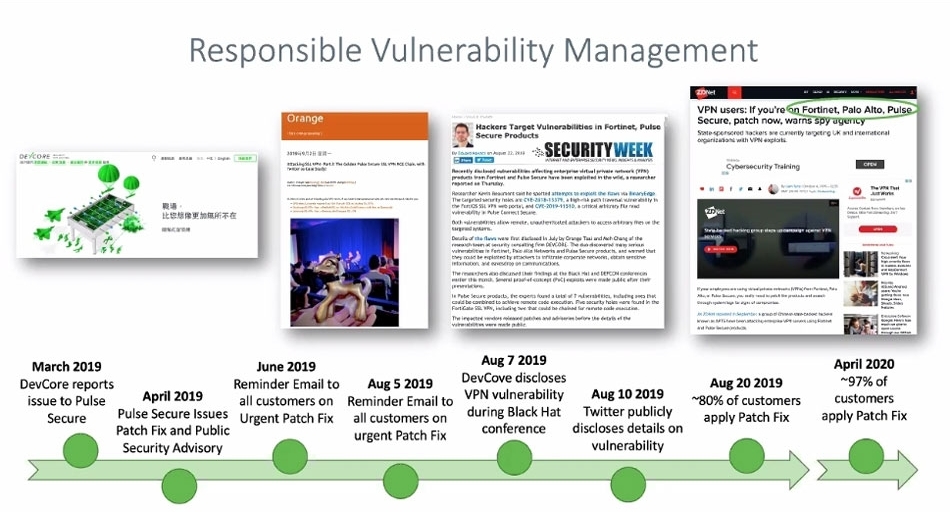

Ramakrishna氏は、問題となった脆弱性への対応について、「メーカーとしてユーザーの安全を守る責任のもと24時間体制で全社を挙げて問題の把握とパッチの開発に当たった」と話す。脆弱性は外部の組織から通知され、同社では1カ月以内にパッチを提供している。パートナーやユーザーには、メールや電話、ソーシャルメディアなどあらゆるチャネルを通じてパッチ適用を呼び掛けているといい、2019年8月20日時点でユーザーの80%が対応を完了、2020年4月時点でのパッチ適用率は97%にまで達していた。

一部報道でも取り上げられた脆弱性問題への対応過程。問題発覚からパッチ提供までは早く、ユーザーの80%も提供開始から4カ月以内にパッチを適用したという

元々VPNは、IT機器を保守するIT管理者や業務で機密情報を取り扱う担当者といったユーザーがオフィス内での作業が難しい場合に、遠隔で安全に作業を行うための仕組みとして利用されることが多かった。しかし、パンデミックによって短期間に全社員が利用するようなケースが急増した(関連記事)。それに応じてVPNのセキュリティ上の注意点が注目され、国内外の専門機関からも情報が発信されている。また、Pulse Secureを含むメーカー各社の製品における脆弱性問題も明らかになり、各社が情報公開やパッチ提供などの対応に全力を挙げた。

その状況下でPulse Secureの脆弱性問題が報道で取り上げられたのは、何者かが同社の製品を利用する企業や組織の情報をインターネット上に暴露したからだと見られる。8月上旬に913社の情報がリストアップされ、ここには数十社の日本企業の情報も含まれていたとされる。暴露を行った人物、組織の正体は不明だが、アンダーグラウンドで不正行為を働く何者かが脆弱性の情報を悪用してパッチを適用していない企業や組織を探索し、不正アクセスなど狙うサイバー攻撃者に提供する意図があったのかもしれない。

IT製品の脆弱性問題とユーザーにおけるパッチ適用の課題は、サイバーセキュリティ業界でも昔から繰り返し議論されてきたが、非常に解決が難しい。脆弱性ゼロが理想だが、IT機器も人間が開発している以上は脆弱性を完全に排除することが事実上不可能といえ、パッチという解決手段を提供しユーザーに適用を依頼することが現実的にメーカーの取り得る対応になっている。

ユーザーの多くはこの課題とパッチの重要性を認識し適用しているが、パッチも人が開発する以上は問題が起きてしまう場合が少なからずある。事前に入念な検証を重ねて問題が起きないことを確認してから適用するまでには、ある程度の時間や手間を要するため、そのことに不満を感じるユーザーもいるだろう。

Ramakrishna氏は、「われわれの責任を果たすことに努めており、大半のユーザーからは当社の姿勢に評価をいただいていると思う。ユーザーとのコミュニケーションにも力を入れているが、その経路が複雑になってしまっている部分もあり、全てのユーザーにパッチを適用してもらう状況にすることは難しい。ただ、われわれからパッチの適用をお願いしても、残念ながら一部に『問題が起きてからでも大丈夫だ』と返事をされることがある。そう聞くと、何か問題が起きるまで何もされないのかとも感じる」と話す。

同氏は対策として、製品やサービスの開発において脆弱なコードを生じさせない取り組みを続けており、今後もそれが至上命題であること、また、製品やサービスの変更に伴うユーザーへの影響を最小限にとどめる「EverGreen」と呼ぶデリバリーモデルを導入していることなども挙げた。

その上で、近年は企業や組織でIT基盤のクラウドへの移行やクラウドベースのアプリケーションの利用が拡大していること、「働き方改革」などからオフィスに依存にしない業務環境の広がりや業務端末の多様化を背景に、セキュリティ対策では「ゼロトラストネットワーク」の仕組みが提唱されるようになった。Pulse Secureを含む多くのセキュリティベンダーが、ゼロトラストネットワークを実現するための製品やサービスの投入を強化しつつある。

「われわれも『Pulse Secure Zero Trust Access』というソリューションを提供している。VPNはこれからも企業や組織の安全なIT環境に必要となる基盤であり、われわれの考えるゼロトラストは、VPNとネットワークアクセス制御(NAC)の組み合わせをベースにしており、ユーザーの必要性と計画に応じて既存のネットワーク環境へ段階的に機能を実装できるようにしている。」(Ramakrishna氏)

突然のパンデミックから期せずして注目を浴びることになったVPNだが、テレワークや業務でのリモートアクセスが今後“市民権”を得ていけば、不可欠なITインフラの1つになるだろう。Ramakrishna氏も「パンデミックへの対応を支援する目的でVPN製品の無償ライセンスも提供している。日本では約500社が利用し、当初は事業継続などでの一時的な対応が目的だったが、長期利用のために有償ライセンスに切り替えるケースが出てきている」という。

最後に同氏は、「われわれがなすべきは、ユーザーの脅威を取り除いて安全性を高め、低コストかつ柔軟性に優れた製品やサービスを提供していくことに尽きる。そのための取り組みを進める」と述べた。