2020~2021年の年末年始が近づき、内閣サイバーセキュリティセンター(NISC)やJPCERT コーディネーションセンター(JPCERT/CC)、情報処理推進機構(IPA)セキュリティセンターが相次いでサイバー攻撃などへの備えを呼びかけた。IPAによれば、12月21日頃からマルウェア「Emotet」の拡散を狙った攻撃も活発化している。

NISCの重要インフラグループは、例年の年末年始休暇に伴うセキュリティ対応に加え、現在は新型コロナウイルス感染症への対応も長期化している点を挙げる。「長期休暇中の監視体制の不備、休暇明けのメールの大量処理に加え、長期休暇中を利用したシステムの更改などに伴うリスクを的確に把握し、管理することが重要」とし、特に重要インフラ事業者に対して、関係者や判断者の連絡体制の確保、システム障害に備えた対応態勢の整備など問題発生時の回復(レジリエンス)の確保に努めてほしいとする。

また、NISCは主に8つのセキュリティリスクへの備えも呼びかける。

- テレワークに関するセキュリティリスク

- 最近のマルウェアに関するセキュリティリスク

- 最近の脆弱性に関するセキュリティリスク

- システム更改時などの作業誤りなどに関するセキュリティリスク

- 長期休暇明けの大量のメール確認による不注意がマルウェアの感染につながる不審メールなどを開封するリスク

- 長期休暇中に発見、公表された脆弱性、関係機関からの提供情報、OS、ソフトウェアなどへの対応遅延リスク

- 長期休暇中のインシデントに対して監視の目が届きにくくなるリスク

- 長期休暇中に発生したインシデントが適切に担当者に伝達されないリスク

特に、「最近のマルウェアに関するセキュリティリスク」については、2019年以降、断続的に発生しているEmotetの感染・拡散を狙ったメール攻撃や、11月に国内での拡散が確認された「IcedID」などの動向に警戒すべきとしている。

「クリスマス」に便乗したEmotet感染メール(出典:IPA)

IPAとJPCERT/CCは12月22日、10月末から観測されていなかったEmotetの拡散活動が12月21日に再開したと報告。「クリスマス」や「賞与支給」など年末年始のイベントにちなんだ言葉を件名に付けた攻撃メールが出回っているという。

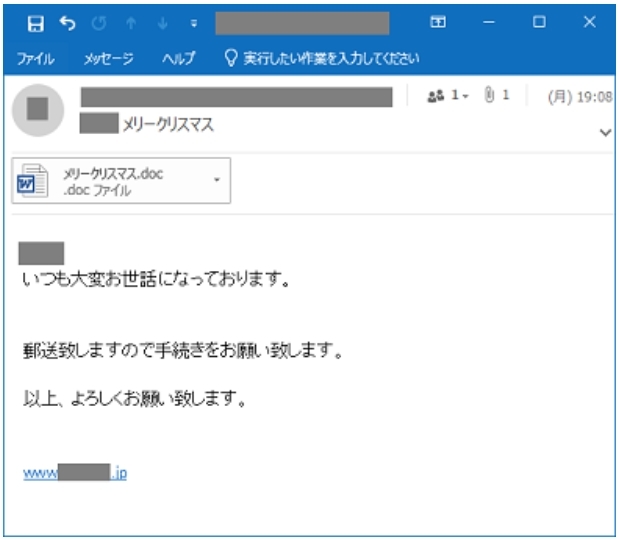

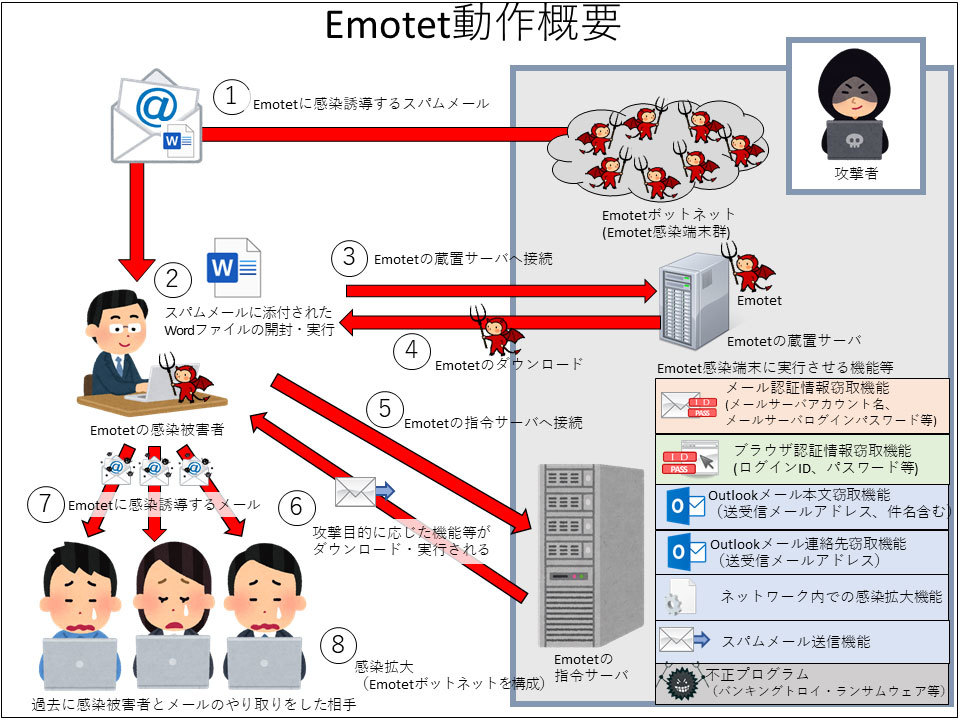

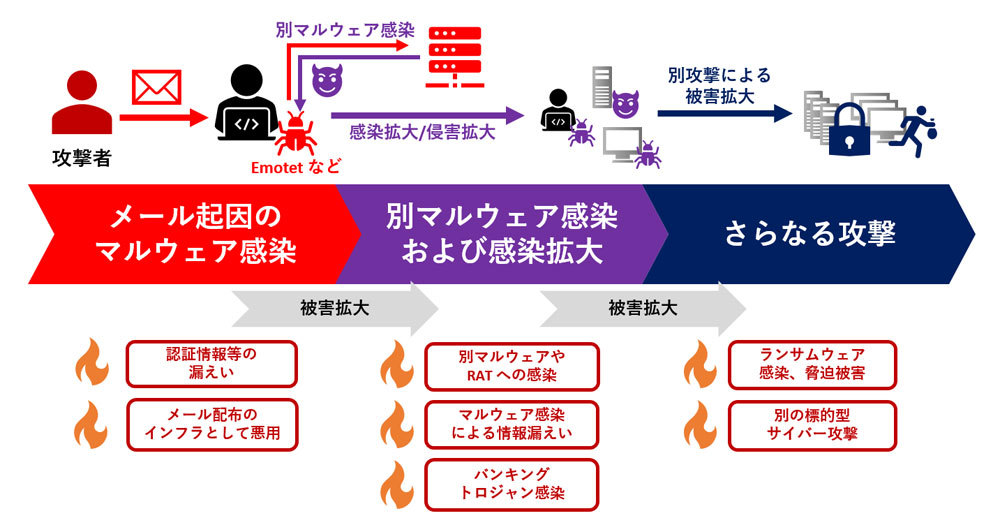

この拡散活動の手口は、これまでと同様にメールに不正なマクロを埋め込むWordなどのファイルを添付、あるいはこのファイルをダウンロードさせるURLを記載。ユーザーがファイルを開いてマクロを実行してしまうと、「ダウンローダー」と呼ばれる不正プログラムを通じてEmotetやIcedID、Zloaderなどのさまざまなマルウェアに感染する。これらマルウェアは、さらに別のマルウェア(TrickbotやQbotなど)をダウンロードしたり、感染したコンピューターから情報の窃取や別のコンピューターにサイバー攻撃を仕掛けたりするなど、多くの不正な行いをする。

Emotetの攻撃の概要(出典:警察庁)

メール起因のマルウェア感染から被害が広がるイメージ(出典:JPCERT/CC)

Emotetなどのマルウェア感染攻撃の対策として警察庁は、OSやソフトウェアの最新アップデートを適用して脆弱性をできる限り解消し、不審なメールを開かない、あるいは不審なリンクをクリックしないようにする基本に加え、(1)マクロやセキュリティに関する警告が表示されても「マクロを有効にする」「コンテンツの有効化」のボタンをクリックしない、(2)Office製品のマクロの自動実行の無効する、(3)メールセキュリティ製品や不正通信の遮断サービスの導入――などを挙げている。