トレンドマイクロは、2020年に国内組織が狙われた標的型攻撃を分析した報告書「国内標的型分析レポート2021年版」を公開した。

報告書によると、2020年は主に7つの標的型攻撃者グループの活動が年間を通じて観測された。活発な攻撃を仕掛ける「Lazarus Group」や活動を再開した「menuPass」は、国家的組織を背後に持つとされ、日本の組織が攻撃対象となってきた恐れがあり今後注意が必要だとする。また、海外拠点を踏み台に国内拠点に侵入する「BlackTech」による事例では、複数法人のネットワーク監視などを行う事業者を踏み台にその顧客にまで被害が生じる「サプライチェーン」を悪用したものが観測されたとしている。

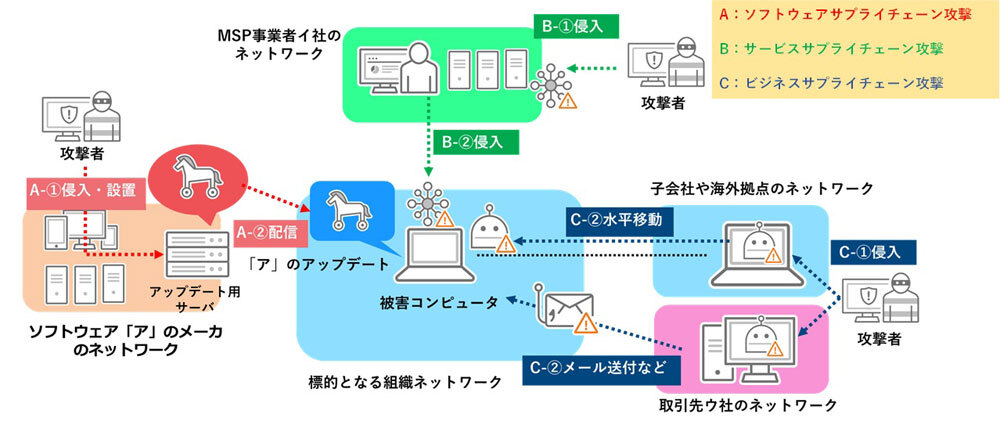

「サプライチェーン」を悪用するサイバー攻撃には幾つかの種類があり、SolarWindsのネットワーク監視ソフトウェアを悪用したケースなどの「ソフトウェアサプライチェーン攻撃」、商取引関係のある企業間のつながりを悪用する「ビジネスサプライチェーン攻撃」、マネージドサービスなどを外部委託サービスなどの仕組みを悪用する「サービスサプライチェーン攻撃」がある。トレンドマイクロでは、特定組織の被害を起点にビジネスサプライチェーン上の複数組織で同一マルウェアによる攻撃を観測したという。

サプライチェーン攻撃の種類

また、攻撃者グループがセキュリティ対策システムによる検知を回避する方法として、侵害した組織のIT環境で利用されているツールや仕組みなどを巧妙に悪用する「環境寄生型」攻撃がより巧妙になったという。同社の観測では、遠隔操作にファイル本体を使わない「ファイルレス攻撃」が常態化し、さまざまな不正プログラムを繰り返しダウンロード、実行する多段構成の攻撃、遠隔操作やマルウェアへの命令に正規のクラウドサービスやウェブサイトを悪用する手口や、Lazarus Groupが人気プログラミング言語Pythonのスクリプトを使う事例などが確認されている。