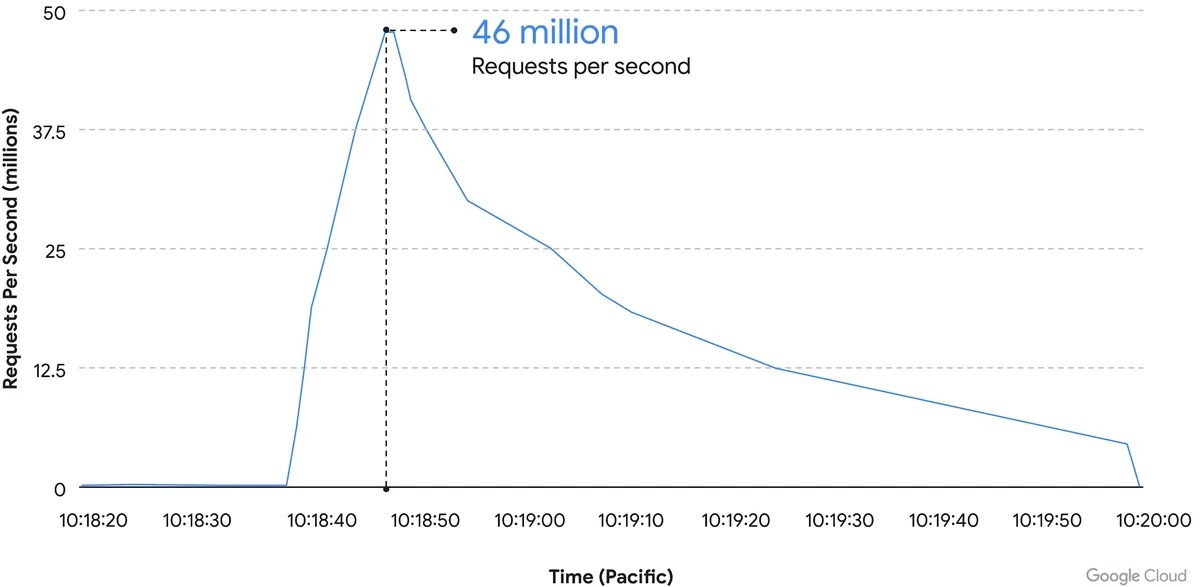

Google Cloudは、過去最大級のDDoS攻撃を受けたものの、それをブロックしていたことを明らかにした。攻撃のピーク時には、毎秒4600万件ものリクエスト(4600万RPS)が発生していたという。

提供:Alfa Photo -- Shutterstock

米国時間6月1日に発生したこの攻撃は、「Google Cloud」を利用しているある顧客を標的にしたものだった。ただ攻撃は、アプリケーションやウェブサイトをDDoS攻撃などから保護する「Google Cloud Armor」サービスによって迅速にブロックされたという。

同日の太平洋時間午前9時45分から69分間にわたって続いたこの攻撃は、顧客のHTTP/SロードバランサーにHTTPSリクエストを大量に送りつけるというものであり、その規模は攻撃開始時の1万RPSからものの数分で10万RPSに増加した後、ピーク時に4600万RPSに達したという。

同社は、レイヤー7に対するDDoS攻撃としては過去最大だとしている。なお、レイヤー7はOSI参照モデルの最上位層であるアプリケーション層を指している。

同社顧客に対する今回の攻撃の規模は、Cloudflareの顧客を標的にして6月に発生した、HTTPSを介するDDoS攻撃(ピーク時は2600万RPS)の2倍近くとなっている。Cloudflareの顧客に対する攻撃では、121カ国にまたがる5067台のデバイスからなる比較的小規模なボットネットが用いられた。

Google Cloudの顧客に対する攻撃もHTTPSを介するものだったが、RPSを増大させるために「HTTPパイプライン攻撃」というテクニックが用いられていた。同社によると、この攻撃リクエストは132カ国にまたがる5256のIPアドレスから送出されていたという。

同社は「この攻撃は、生成にコンピューティングリソースが多めに必要となる暗号化されたリクエスト(HTTPS)を活用したものだった」と説明している。

「トラフィックを調査するとともに、実質的に攻撃を緩和するためには暗号化を終了する必要があったものの、HTTPパイプラインが使用されていたことで、Google Cloudが終了させる必要のあるTLSハンドシェイクは比較的少数だった」(同社)

提供:Google Cloud

同社は攻撃発生源の地理的分布と、攻撃に用いられたセキュアでないサービスタイプが、ボットネットの「Meris」ファミリーによるものと一致していると指摘している。Merisは2021年に登場したIoTボットネットであり、そのほとんどは犯罪者の手に落ちたMikroTik製ルーターによって構成されている。

MerisによるHTTPパイプライン攻撃を分析したこともあるQrator Labsの研究者らは、その攻撃が、標的となるサーバーに向けて大量の無意味なHTTPリクエストを一括送信し、それらリクエストに対する一括応答を強いるというものだと説明した。パイプラインによってRPSは増大するが、Google Cloudも述べているようにこのテクニックはTLSハンドシェイクを完了させる必要がないものとなっている。

この記事は海外Red Ventures発の記事を朝日インタラクティブが日本向けに編集したものです。