アカマイテクノロジーズは2月21日、ランサムウェアの動向と対策について記者説明会を開き、マイクロセグメンテーション製品「Akamai Guardicore Segmentation(AGS)」を紹介した。

まずはシニアリードプロダクトマーケティングマネージャーの金子春信氏は、国内でのランサムウェア被害の現状に触れ、2023年1月に公表された仮設機材の開発、製造、販売などを手がける企業がベトナムの拠点から侵入された事例と、2022年末に社会問題として注目を集めた大阪の病院の電子カルテシステムが被害を受けた事例を挙げた。

アカマイテクノロジーズの金子春信氏

これらはいずれもいわゆるサプライチェーン(供給網)攻撃に当たる。前者は海外拠点が侵入を受けて国内のグループ企業各社に被害が及んでおり、後者は給食提供施設のVPN(仮想私設網)機器の脆弱性を突かれて侵入を受け、施設内のサーバーやNAS(ネットワーク接続ストレージ)のほか、ネットワークで接続していた病院の電子カルテシステムにまで影響が及んだ。

金子氏はまた、情報処理推進機構(IPA)が1月に発表した「情報セキュリティ10大脅威 2023」にも言及。ランサムウェアによる被害が3年連続で1位だったことに加え、10大脅威に挙げられている項目の大半が「ランサムウェアにつながる途中手段として利用されている」ものだと指摘した。

「攻撃の高度化/多様化が進んでいるため、そこに対応していけるような効果的なアプローチが必要となっている。逆に、そうしたアプローチが不足しているが故にランサムウェア被害が続いているといえる」

同社のセキュリティソリューションでも、従来はランサムウェアの初期侵入を防ぐことに注力していた。しかし、現在ではフィッシングメールなどを通じてログインアカウントを窃取したり、外部からの接続を受け付ける入口となるVPN機器の脆弱性を攻撃して不正侵入したりするなどさまざまな手法が使われており、この全てを的確に防ぐのは困難になってきている。

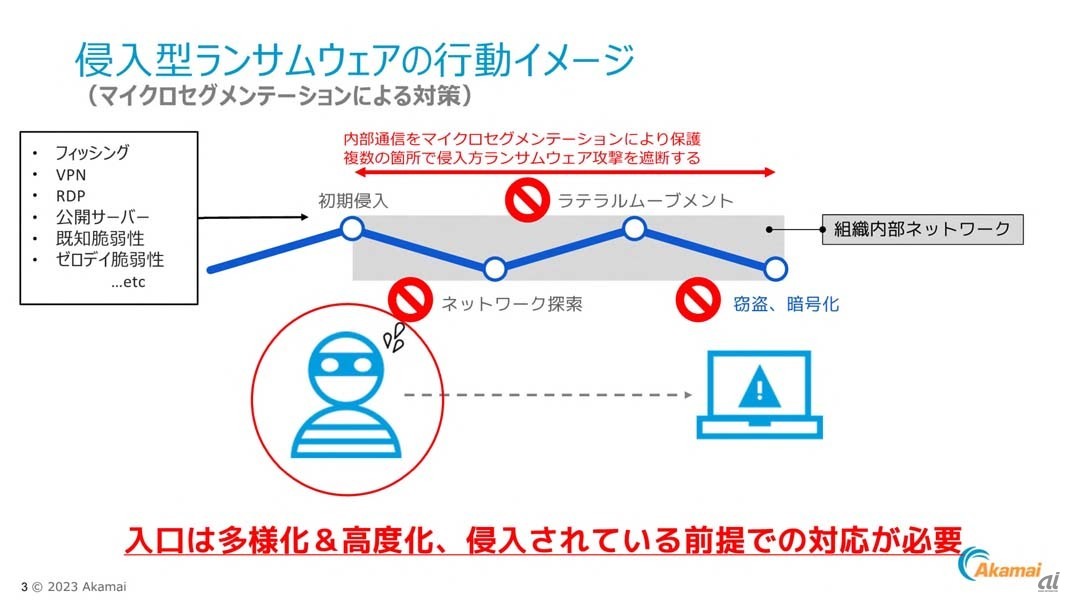

一方、金子氏は「ランサムウェアが内部に侵入してから実際に被害が発生するまでに、内部でさまざまな行動が実行される」と指摘した。具体的には、「目当てとなる価値あるデータがどこにあるか探す」「侵入可能な範囲を探る」「行けるところまで行ったら、そこからさらに攻撃可能な場所を探る」という形で「横展開(ラテラルムーブメント)」を実行する。初期侵入を許してしまったとしても、このラテラルムーブメントの部分を阻止できれば被害発生を防げる可能性があるが、同氏は「この部分は今まであまり対策が取られていなかった部分であり、現在もランサムウェアの被害が続いている一因となっている」とした。

侵入型ランサムウェアの行動イメージ。ネットワークへの初期侵入の手口は多様化しており、確実な防御は困難になってきているが、侵入後の探索や移動を阻止することができれば被害を最小化できる

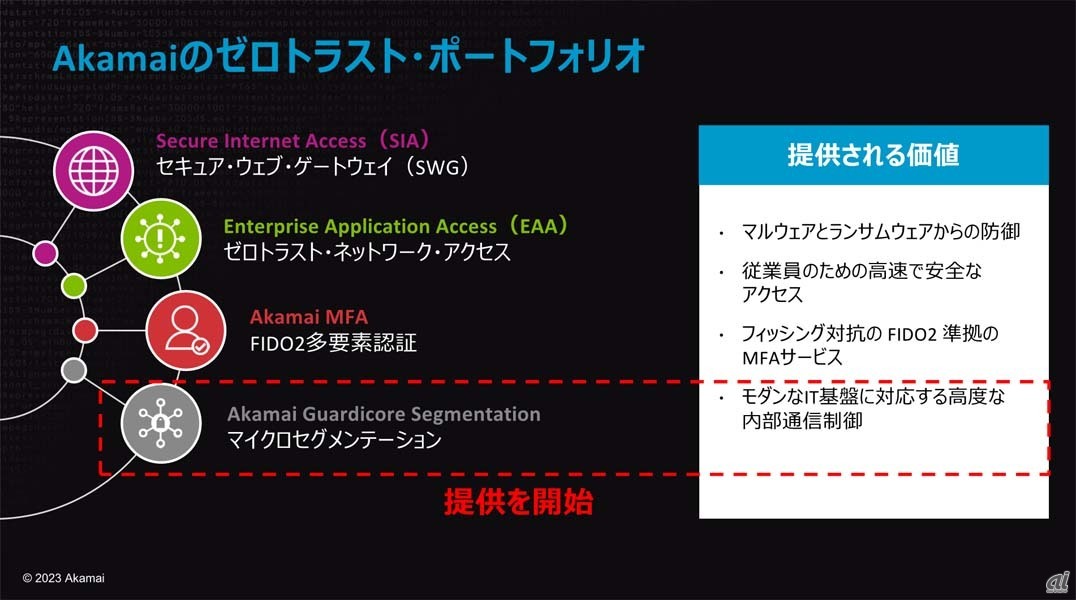

そうした対策のために同社が2022年に提供を始めたのがAGSである。金子氏は「場所にとらわれていては全てを守ることはできない。どこにあってもどんな端末でも制御できるようにするのがわれわれのアプローチ」だと説明した。

Akamaiのゼロトラストポートフォリオ。2022年にマイクロセグメンテーション製品としてAkamai Guardicore Segmentation(AGS)が追加された

続いて、米Akamai Technologies 製品管理担当ディレクターのIgor Livshitz氏がAGSの詳細を語った。同氏はまず、マイクロセグメンテーションというコンセプトは新しいものではないといい、造船の分野では数百年前から知られている水密区画の考え方と同様だと位置付けた。船の水密区画は船内を細かく仕切っておき、万一、浸水などがあった場合にも当該区画を閉鎖することで船全体が沈没してしまうのを防ぐというものだ。

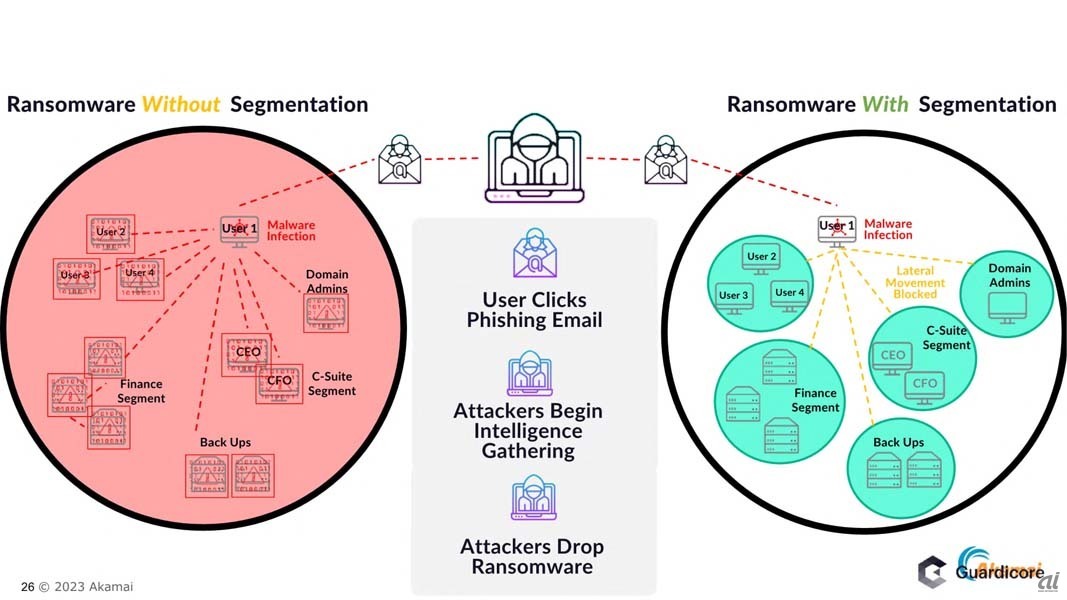

マイクロセグメンテーションも同様に、内部ネットワークを複数の論理サブネットに分割し、ユーザーがアクセスする必要があるリソースにのみアクセスできるようにして、それ以外のリソースは見えないようにできる。ユーザーがランサムウェアなどのマルウェアに感染してしまった場合でも、影響を受けるのはそのユーザーがアクセスできたリソースのみで、内部ネットワーク全体に横展開されてしまうのを防ぐことができる。

同氏は「最高情報セキュリティ責任者(CISO)の役割はマイクロセグメンテーションを導入することではなく、可能な限りビジネスのリスクを低減していくことだ。そして、セグメンテーションはコアアプリケーションのリスクを低減する上で劇的なほどに効果的な手段となり得る」と強調した。

セグメンテーションがある場合とない場合でのランサムウェアの活動範囲の違い。セグメンテーションがない場合は社内ネットワーク全体が攻撃対象となってしまうが、セグメンテーションを導入することで被攻撃エリアを局所化できる

Guardicore製品の導入事例も幾つか紹介された。Forutune 50に含まれるとある銀行では、本番ネットワーク環境にセグメンテーションを導入するためにGuardicoreを導入した。同行では長年に渡って大規模なネットワーク環境を運用してきた結果、本番環境と開発環境が混在してしまっていたが、これを従来手法であるファイアウォールとゲートウェイを使って分割しようとすると多額のコストを要することが分かったという。IPアドレスを振り直し、VLAN設定を変更していくなど、インフラ全体に大規模な変更を施す必要があるため、ダウンタイムもマンパワーもかさんでしまうためだ。

そこで同行は、Guardicoreのソフトウェアベースのアプローチを採用して本番環境と開発環境の分離を実施した結果、IPアドレスの振り直しもインフラの作り直しも一切不要で、安全かつ安価に望み通りの結果を得ることができた。従来の手法で実施する場合には多額の投資と2年の期間を要すると見積もられていたが、Guardicoreではダウンタイムなしに6カ月で導入が完了したという。

ランサムウェア攻撃を阻止したユーザー事例も紹介された。このユーザーは、2021年にランサムウェア攻撃で操業停止に追い込まれたColonial Pipelineと同様にDarksideグループによるランサムウェアの攻撃を受けた。あるユーザーがランサムウェアに感染し、その利用端末からネットワーク内の多数の端末に対してポート445(TCP/UDP、WindowsのSMBサービスが使用)へのアクセスが試みられていることが検知された。しかしながら、Guardicoreのポリシー設定により、あらかじめユーザーの端末から他のユーザーの端末へのアクセスは全て遮断されるようになっていたため、横展開は成功しなかったという。

このように、ネットワークを論理的に分割し、かつポリシーに基づいてトラフィックの制御ができるGuardicoreの機能はランサムウェア対策として有効に機能するといえるだろう。

米Akamai TechnologiesのIgor Livshitz氏

なお、ネットワークを論理的に分割する機能はネットワーク仮想化として実装され、各社からさまざまな製品が提供されている。これらはあまり広く普及したとは言い難い状況だが、その理由を金子氏は「ハードウェアや仮想化基盤での実装では、クラウドやモバイルの普及によってITリソースがさまざまな場所に分散した状況に対応しきれなかった。一方、GuardicoreはさまざまなOSに対応するソフトウェアエージェントベースのアプローチで網羅的にカバーできる点が強みとなっている」とした。また、「Guardicoreは単にネットワークのセグメンテーションを行うだけでなく、さまざまなセキュリティ機能を提供する点もネットワーク仮想化製品などに対する優位点だ」と強調した。

ネットワーク全体をフラットな構成にしておくことは運用管理の負担を軽減するメリットがある一方で、サイバー攻撃やトラブル発生の影響がネットワーク全体に及んでしまうリスクもある。ランサムウェア攻撃が激化し、一方で事業継続性(BCP)への意識が高まる中で、ネットワークを適切に分割することの重要性が広く認知されるようになってきている状況だ。

実際のランサムウェア被害でも、セキュリティレベルが低かった取引先や関係企業、海外拠点などに侵入された結果、きちんと防御していたはずの本社側にネットワーク経由で横展開されて甚大な被害が生じてしまった例が報告されている。今後、ゼロトラストアーキテクチャーの導入に向けた取り組みの中で、ネットワークセキュリティの一環としてマイクロセグメンテーションが検討されることが増えていくものと考えられる。