SBテクノロジー(SBT)は3月27日、エンドポイント保護「VMware Carbon Black」に対応したマネージドセキュリティサービス(MSS)として「MSS for EDR(VMware Carbon Black)」の提供を開始すると発表した。同日開催の記者説明会では、最新の脅威動向や同社セキュリティ監視センター(SOC)の事例なども紹介された。

まず、プリシパルセキュリティリサーチャーの辻伸弘氏が最新のマルウェア動向について解説。現在もメール経由でのマルウェア感染が多く見られ、初期感染の手法に関しては次々と新しい手口が登場するものの、感染に成功したマルウェアが実行するその後の挙動に関しては特に変わっていないという。

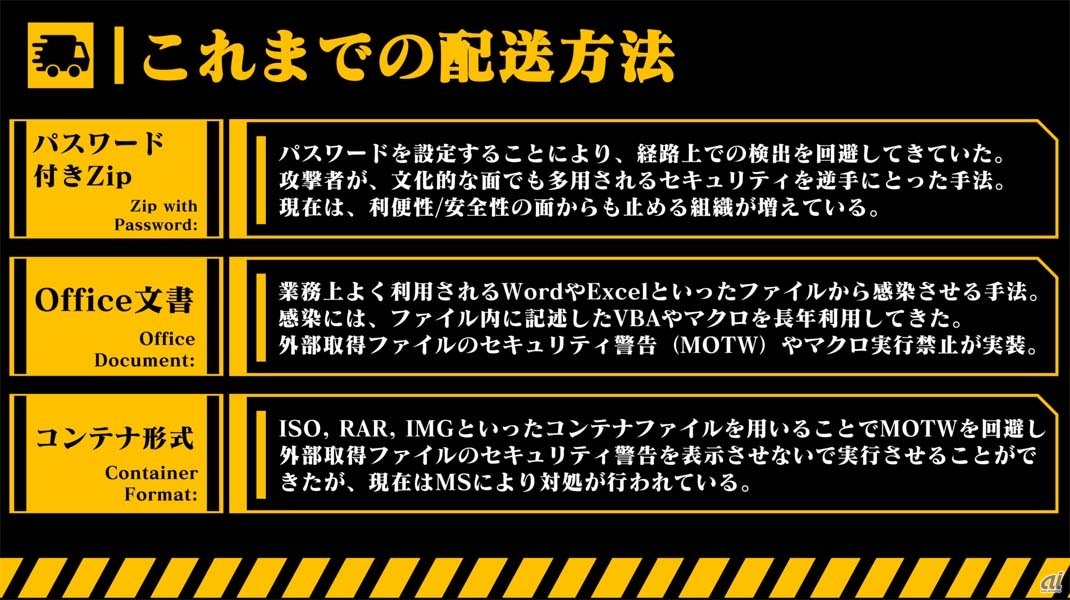

従来よく利用されていた初期感染の手法としては、「パスワード付きZipファイル」「Officeドキュメントファイル」「コンテナー形式」などがあったが、これらに対しては「Windows」における「外部取得ファイルのセキュリティ警告(MOTW)」や「マクロ実行禁止」などの対策が進んだこともあり、攻撃が成功しにくくなってきている。

これまでによく使われていたマルウェアの配送方法は現在対策が進んできている

これまでによく使われていたマルウェアの配送方法は現在対策が進んできている

※クリックすると拡大画像が見られます

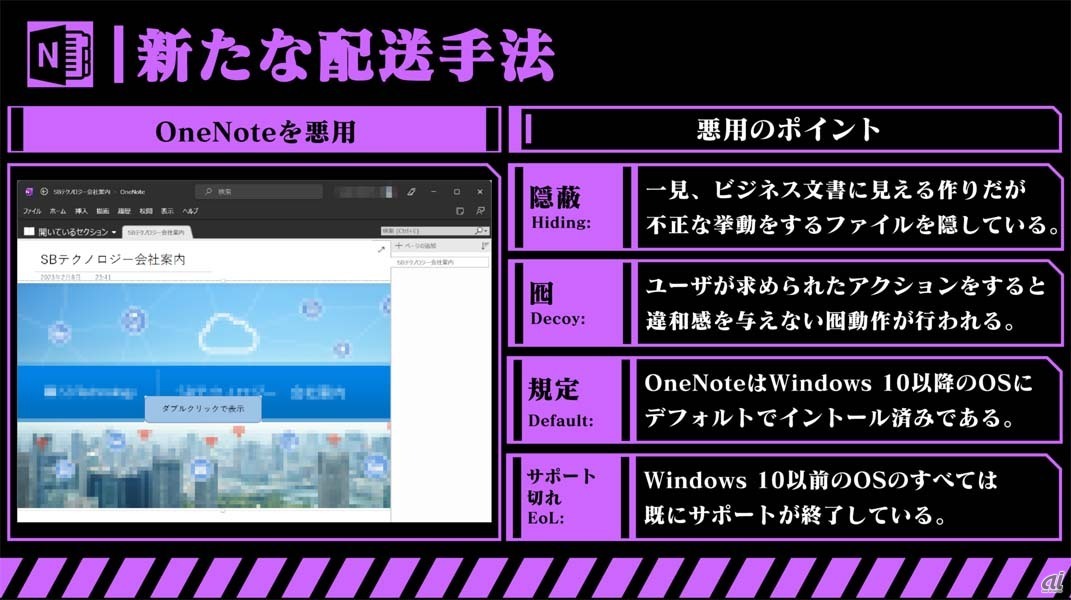

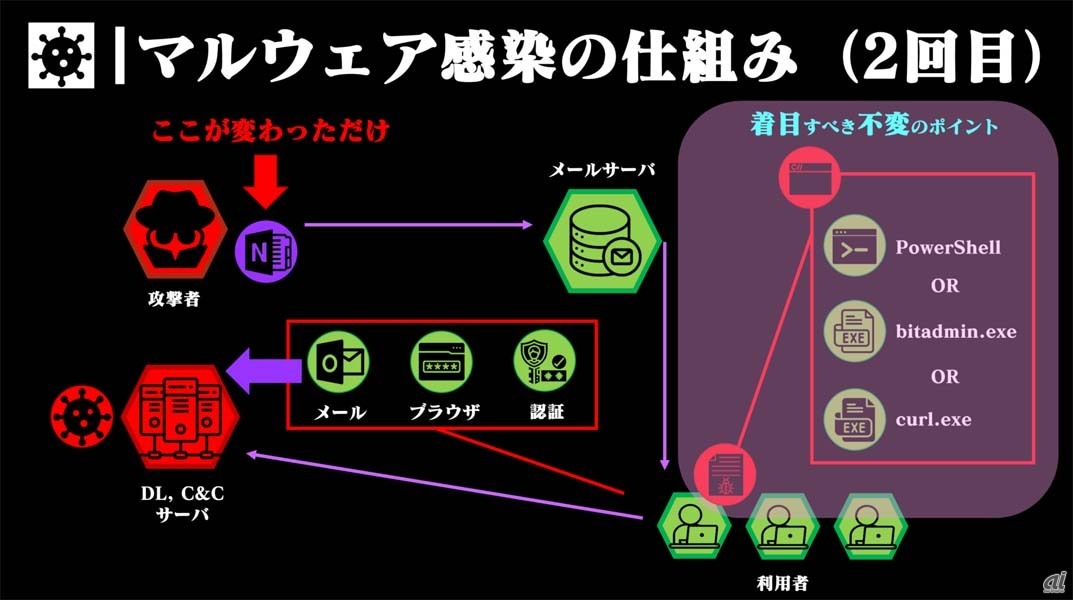

そこで検出例が増えているのが「OneNote」を悪用する手法だという。OneNoteは「Windows 10」に標準搭載されているのに加え、ユーザーの操作を誘導して外部からファイルをダウンロードさせるような挙動を作り込んだファイルの送信が可能なことから新たな手法として活用されるようになってきているのだという。

新たな配送手段としてOneNoteを活用する例が増えてきたという

新たな配送手段としてOneNoteを活用する例が増えてきたという

※クリックすると拡大画像が見られます

一方、マルウェアは初期感染に成功すると端末上で「PowerShell」や「bitsadmin.exe(Windows標準のファイル転送ツール)」「curl.exe(httpなどのプロトコルで通信を行うコマンドラインツール)」などを用いてコマンド&コントロール(C&C)サーバーからランサムウェアをダウンロードしたり、ネットワーク内の他システムに感染を拡げたり(横展開)する。

いわば、初期感染を起こすマルウェアの機能はほぼ「他のマルウェアの感染を引き起こすダウンローダー」となっているのが現状であり、流行が続く「Emotet」なども主要な機能は他マルウェアのダウンロードとなっている。そのため、初期感染の段階ではまだ深刻な被害は起こっておらず、その後にダウンロードされる破壊的な被害を引き起こすマルウェア(ランサムウェアなど)の侵入/感染を阻止できればよいという考え方ができる。

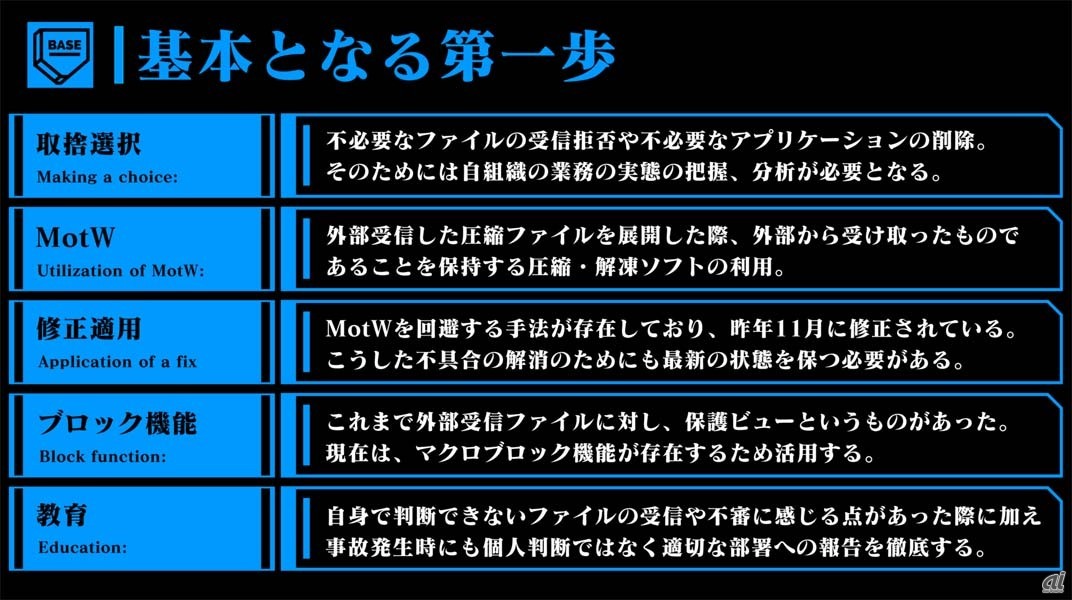

ただ、深刻な被害を受けないためには初期侵入に成功されてしまうことを前提にその活動をいち早く捉えるための対策が必要になるわけだが、そうした対策が有効に働くためにはまず十分な侵入防御(入口対策)が必須であり、侵入に成功するマルウェアの数が多すぎるようではその後の検知も困難になってしまうのが現実だ。

現在のセキュリティ対策では「侵入前提」と言われることが多いが、これはあくまでも「全てを完全に防御することはできず、どうしても侵入に成功されてしまう例が残ることを前提に対策を講じる」という意味であり、「どうせ侵入されてしまうのだから侵入防御はやっても無駄」という意味ではないことに注意したい。

基本となるセキュリティ対策の例

基本となるセキュリティ対策の例

※クリックすると拡大画像が見られます

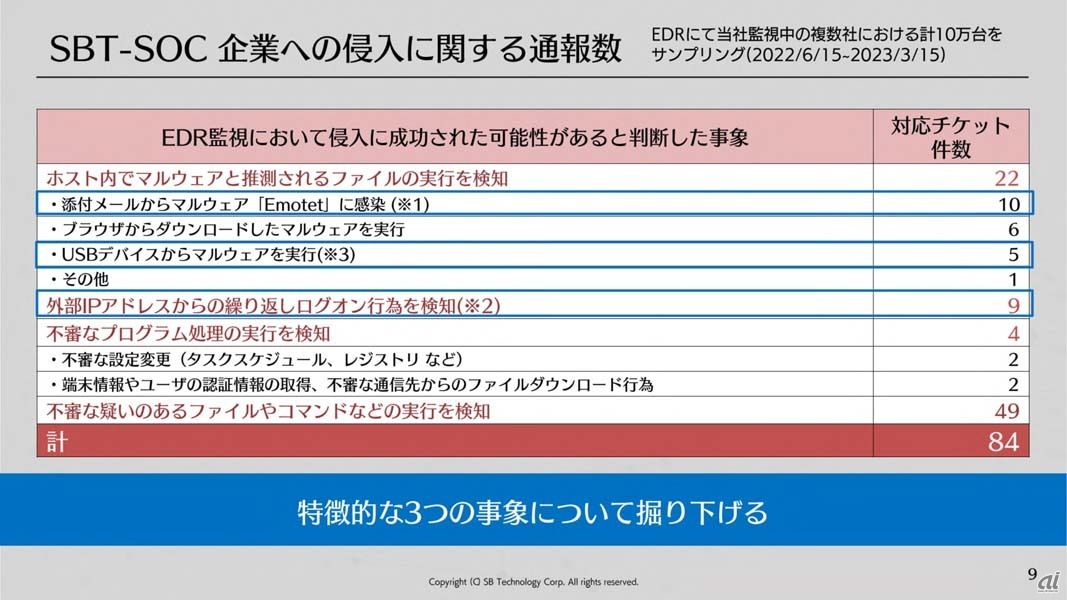

続いて、SBT-SOCセンター長の市川隆義氏が、同社セキュリティ監視センター「SBT-SOC」で検知・分析した最近の攻撃事例を紹介した。まず、EDR(エンドポイント検知&対応)について「『高度な攻撃による侵入後の活動のリアルタイム検知(Detection)』と『影響範囲と原因の特定と迅速な対応(Response)』を実現し、SOCやCSIRT(セキュリティ対策チーム)などの活動を強力に支援する製品」だと定義。その上で、SBT-SOCによるEDR運用の成果を明かした。

対象となったのは、同社がマネージドサービスとして監視を行っている複数の顧客企業の計10万台のエンドポイントに対する2022年6月15日~2023年3月15日の9カ月分。期間中に「EDR監視において侵入に成功された可能性がある」と判断され、顧客企業に通報が行われた回数は計84件だった。その中で特徴的だと思われる「メール添付ファイルからのEmotet感染」「USBデバイスからのマルウェア感染」「外部IPアドレスからの繰り返しログオン行為」の3つが説明された。

SBT-SOCがユーザー企業に対して通報した侵入事例の概要

SBT-SOCがユーザー企業に対して通報した侵入事例の概要

※クリックすると拡大画像が見られます

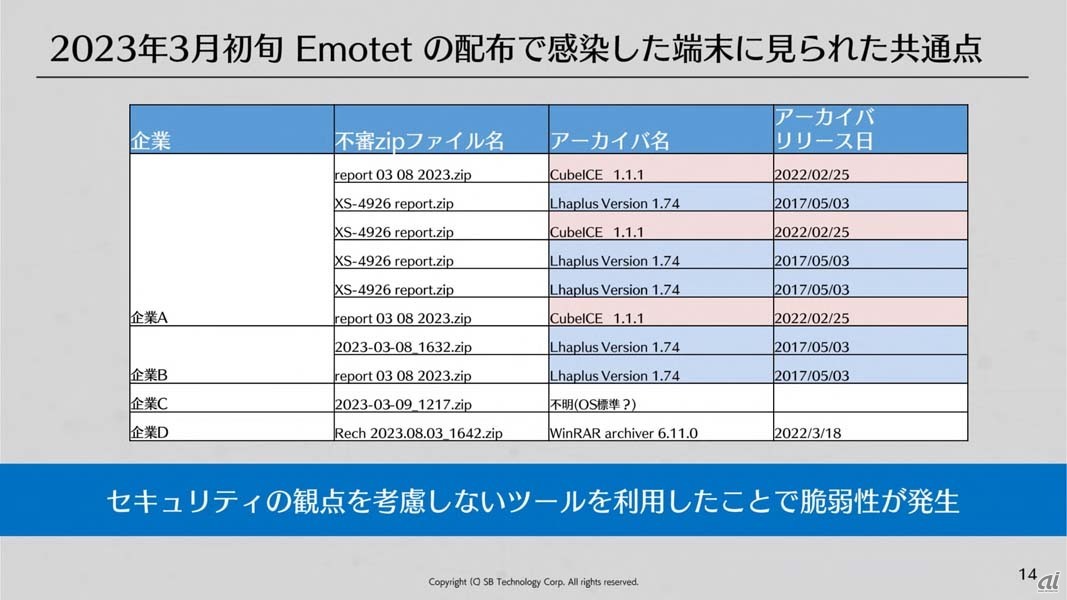

Emotet感染については、2023年3月初旬の大規模な攻撃キャンペーンの事例になる。辻氏が先述したMOTWに未対応のアーカイブツールで作成されたZipファイルが感染源になっていたという。MOTW機能はインターネットからダウンロードされたファイルに対して警告メッセージが出るようになっているが、MOTW未対応のアーカイブツールを使った場合、アーカイブから取り出したファイルに対してインターネットから入手したファイルであるというマークが付かないことが原因となっていると考えられるという。

なお、市川氏はこうしたアーカイブツールが使われる理由として、「Windows標準機能では作成できない暗号化Zipファイルの作成に対応していること」が考えられると指摘した。暗号化Zipはセキュリティ製品による内部チェックが困難だという理由で使用を避けるべきだと考えられるようになってきているが、いまでも暗号化することがセキュリティを高めると考えるユーザーが一定数存在しており、そうしたユーザーが暗号化機能に対応しているという理由でMOTW未対応のアーカイブツールを使ってしまったことが感染につながったと考えられるとしている。

Emotet感染例で見られた共通点。MOTW未対応のアーカイブツールで作成された暗号化Zipファイルの中にマルウェアが含まれていた例が大半を占める

Emotet感染例で見られた共通点。MOTW未対応のアーカイブツールで作成された暗号化Zipファイルの中にマルウェアが含まれていた例が大半を占める

※クリックすると拡大画像が見られます

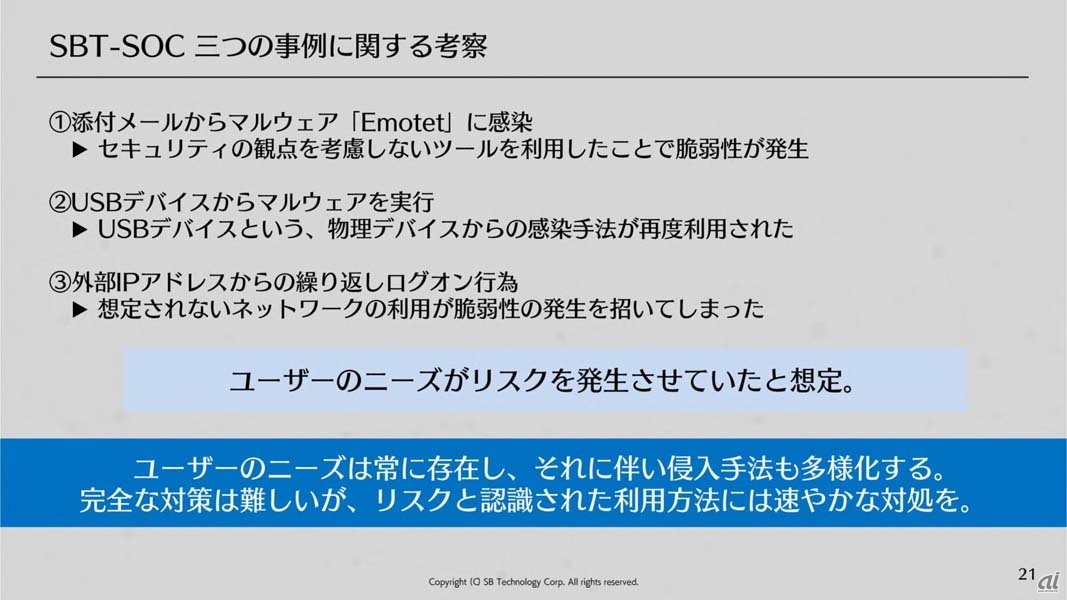

次に、USBからの感染だが、こちらは主に「Raspberry Robin」と呼ばれるマルウェアによる感染例になる。企業内で同じ日に複数の感染が検出されているケースもあり、ネットワークを介した横展開と似たような状況がUSBデバイスの使い回しによって生じてしまっていることが確認されている。

最後の「外部IPアドレスからの繰り返しログオン」は、社内環境にグローバルIPを有するモデムを持ち込んでいたことが原因で、このグローバルIPアドレスが攻撃の標的になったものだ。リモートワークなどの普及によって外部からのアクセスが増え、利便性を向上させたいユーザーがセキュリティに穴を開けてしまった格好となる。

感染事例の考察

感染事例の考察

※クリックすると拡大画像が見られます

最後に、サービス統括 セキュリティ&テクノロジー本部 セキュリティサービス部の高橋竜馬氏が、同社のセキュリティ事業に関する取り組みを紹介した。同社がマネージドセキュリティサービスをメニュー化して対応を本格化したのは2016年からで、業界内でも比較的後発と見られている。現在は、調査会社による市場シェア調査で「Microsoft 365運用監視サービス」と「SIEM運用分析サービス・マネージドXDRサービス」の領域で首位を獲得しているとのこと。

「先行していたセキュリティベンダーのマネージドサービスは主にネットワークベースのサービスで構成されていたが、SBTでは当初からクラウド環境の保護を念頭にIDやユーザーの振る舞いに注目するなど、クラウドセキュリティに取り組んだ」(高橋氏)ことが高評価を得た理由だとしている。

同社のMDR(検知&対応のマネージドサービス)であるMSS for EDRは、監視対象製品として従来の「CrowdStrike」と「Cybereason」にVMware Carbon Blackを追加したことで、国内で利用されているEDR製品の8割をカバーできる体制になったという。加えて、セキュリティ人材の育成にも積極的に取り組んでおり、さらなる事業規模拡大を目指していくとしている。

マルウェア感染の仕組み。初期侵入のために使われる配送手段は次々と新しい手法が登場するが、初期侵入に成功したダウンローダーがその後実行する攻撃手法はおおむね共通するので、そこを確実に検知できれば大きな被害が発生することを防ぐことができる。このためにはEDR/XDR/MDRの活用が効果的だという

マルウェア感染の仕組み。初期侵入のために使われる配送手段は次々と新しい手法が登場するが、初期侵入に成功したダウンローダーがその後実行する攻撃手法はおおむね共通するので、そこを確実に検知できれば大きな被害が発生することを防ぐことができる。このためにはEDR/XDR/MDRの活用が効果的だという