日本プルーフポイントは5月31日、2022年のサイバー攻撃動向を分析した報告書「2023 State of the Phish」を発表した。2022年後半に出現した新たなサイバー犯罪代行サービスの影響で、クラウドサービスの認証情報を狙う攻撃が急増しているという。

9回目となる同報告書は、世界7カ国のビジネスパーソン7500人と15カ国のITセキュリティ担当者1050人を対象にした調査と、同社のメールセキュリティサービスのユーザー企業から提供された攻撃情報などを分析し、取りまとめている。

日本プルーフポイント マーケティング本部長 チーフエバンジェリストの増田幸美氏

同日の記者向け説明会では、マーケティング本部長 チーフエバンジェリストの増田幸美氏が、報告書で対象とした2022年に直近の動向も加味して情勢を解説した。同氏は、トピックとして、多要素認証(MFA)を回避するフィッシング、電話を用いたサポート詐欺、ビジネスメール詐欺(BEC)の3つを取り上げた。

まずMFAを回避するフィッシングは、働き方改革やコロナ禍のリモートワーク対応に伴う企業でのクラウドサービスの利用拡大が背景にある。攻撃者は、クラウドサービスを利用する従業員などの正規のアカウント情報を窃取すべく、フィッシングメールや「中間者攻撃」などの手法を駆使して不正侵入し、クラウド上の機密情報を窃取したり、連携するサービスやシステムなどに侵入範囲を広げて悪事を働いたりする。

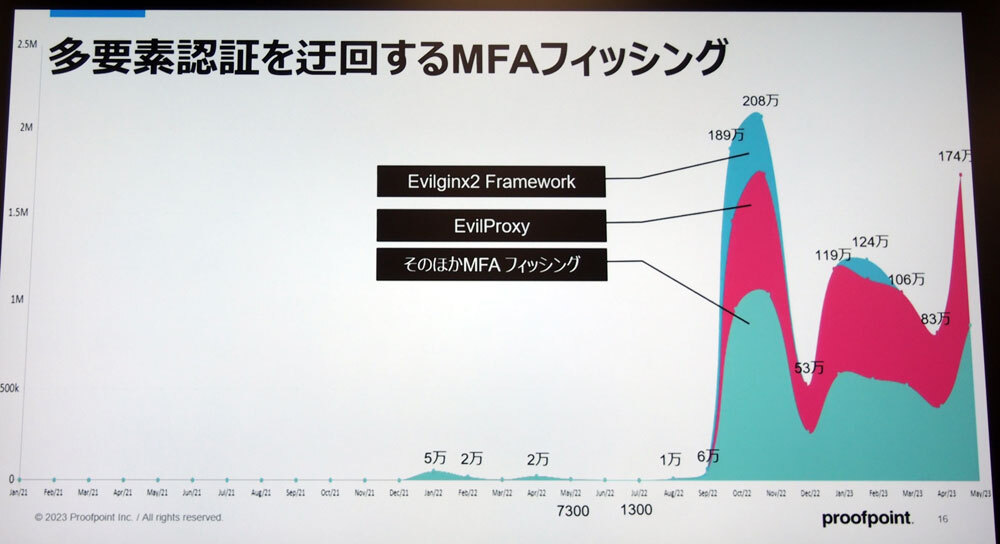

多要素認証を回避するサイバー犯罪代行サービスの出現が攻撃を増加させた

増田氏によると、MFAを回避するフィッシング攻撃は、2022年の前半では多い月でも数万件しか検知されなかったが、10月に189万件、11月に208万件と爆発的に増加し、2023年4月も174万件を観測した。これは、2022年9月頃に出現した新たなフィッシング代行サービス「EvilProxy」や「Evilginx2」などの影響だという。

これらの犯罪代行サービスでは、正規のクラウドサービスなどを名乗るフィッシングメールを送り付け、メールに記載したリンクを受信者にクリックさせて、ウェブサイトにアクセスさせる。このアクセスでは、中間者攻撃手法の一種として、攻撃者が仕掛けたプロキシーサーバーを仲介させてMFAを迂回する「Adversary in the middle」(AiTM)が使われている。

AiTMでは、ユーザーと正規のクラウドサービスなどの間でSMSやアプリ、認証専用機器などを使った多要素認証が実行されるが、認証通過後にユーザーに払い出されるセッションクッキーなどの情報を攻撃者がプロキシーサーバーで密かに窃取する。ユーザーがサービスの利用を終えた後は、攻撃者が窃取した情報を使い、ユーザーになりすましてクラウドサービスに不正アクセスを行う。

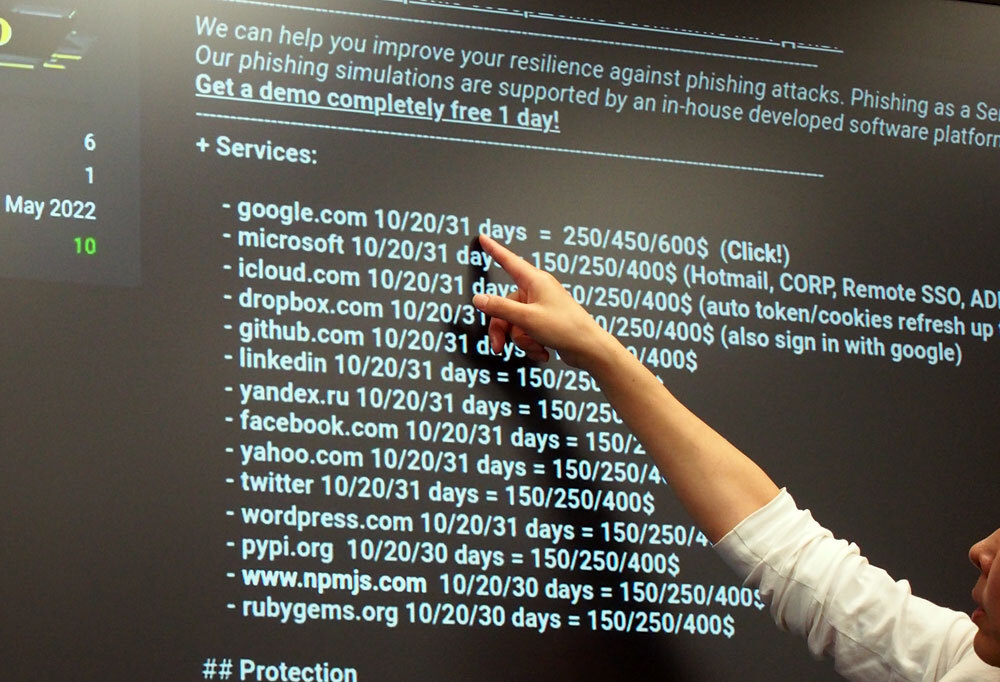

サイバー犯罪代行サービスの利用料は、標的にするクラウドサービスで異なるが、総じて安価に設定されているという

増田氏は、「技術的に難易度の高いプロキシーサーバーを悪用する犯罪代行サービスが出現し、しかも格安で利用できるとあって、これを使う攻撃が一気に増えてしまった状況にある」と解説する。

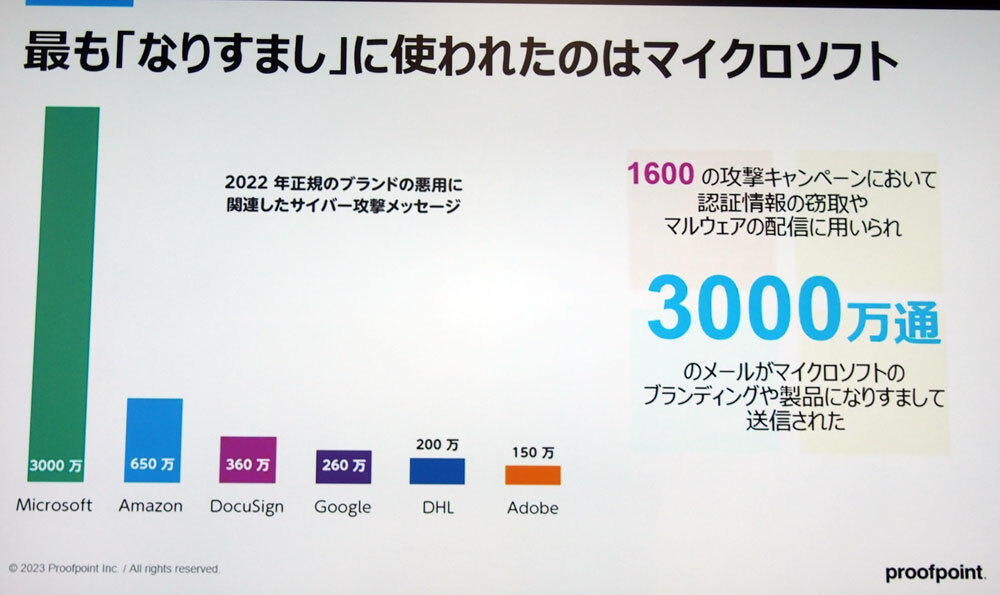

また、こうしたフィッシングで悪用されるブランドは、Microsoftがダントツで多く、同社では2022年に3000万通ものMicrosoftになりすました攻撃メールを観測したとのこと。ほかにはAmazonやGoogle、Adobe、配送のDHLになりすます攻撃メールも多数観測されたが、企業利用が多い電子契約のDocuSignになりすます攻撃メールが360万通も出回っていた。

フィッシングに悪用されたブランドのトップは「Microsoft」。企業利用が多い「DocuSign」も3番目に多かった