Datadog Japanは3月6日、クラウドの脆弱(ぜいじゃく)性とセキュリティリスクに関する調査結果を発表した。

DatadogのKrug氏

同調査は2023年9~10月に収集したパブリッククラウドを利用する数千の顧客から得たデータを基に、クラウドセキュリティの状況を分析している。DatadogでHead of Security Advocacyを務めるAndrew Krug(アンドリュー・クルーグ)氏は「クラウドのセキュリティ対策は全ての環境で改善しつつある。ただし、今後も継続的なモニタリングが欠かせない」と述べ、調査結果を報告した。

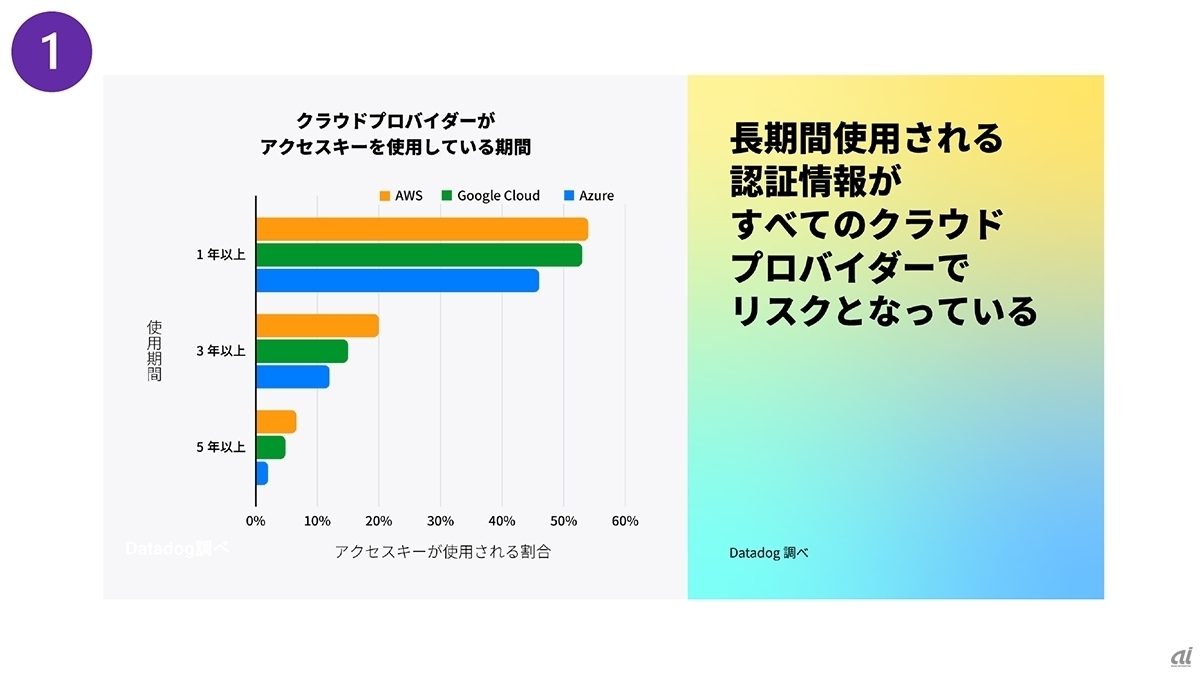

クラウドセキュリティを突破する方法の一つにアクセスキーがある。利用者がクラウドサービスを使用する際の認証方法で、Amazon Web Services(AWS)は、IAM(Identity and Access Management)ユーザーとAWSアカウントのルートユーザー認証に用いてきた。Krug氏も「クラウドプロバイダー全てで長期間使用されている認証情報がある」と指摘するように、長期的な認証情報の利用はセキュリティリスクが存在するため、各クラウドプロバイダーは代替案を提示している。

Datadogが提示したデータによれば、1年以上使用している割合はAWSと「Google Cloud」が50%を超え、「Microsoft Azure」は45%前後だった。Krug氏は「長期間使用しているアクセスキーの漏えいが、クラウドデータの侵害が起きる一番の原因」と警鐘を鳴らしている。さらにAWSのIAMユーザーがアクセスキーを過去90日間に一度も使用していない割合は、1年前の40%から増加して49%。アクセスキーの作成から1年以上が経過して過去30日間に使用されていない割合も、1年前の25%から30%超に増加した。

各クラウドプロバイダーにおける長期的な認証情報の利用期間

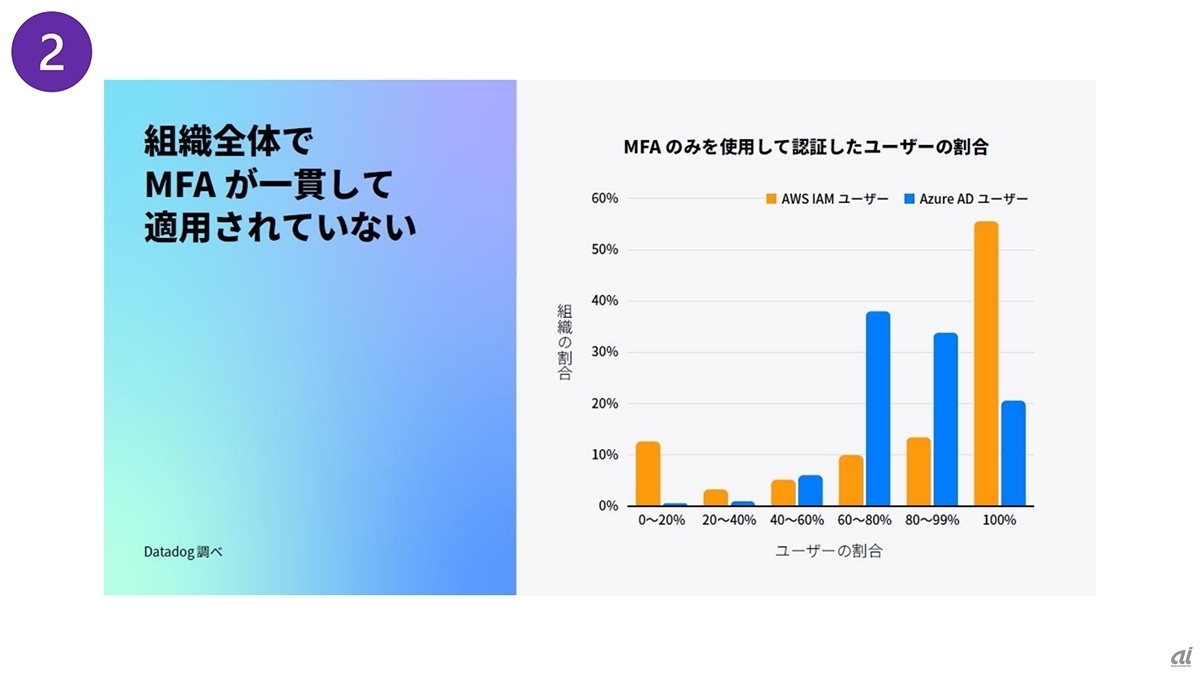

セキュリティ対策として用いられる多要素認証(MFA)だが、Datadogの調査によればAWS IAMユーザーと「Microsoft Entra ID」(旧Azure Active Directory)ユーザーのMFAの使用状況は芳しくない。「組織全体でMFAを一貫して適用しているのは半分を超えた程度」(Krug氏)で、IAMユーザーの31%はMFAを使用せず、Microsoft Entra IDユーザーも20%程度だった。

組織におけるMFAの適用状況

AWSは「Amazon Elastic Compute Cloud」(EC2)インスタンスのセキュリティ能力を高めるため、IMDSv2(Instance Metadata Service v2)の利用を推奨している。Datadogの調査によれば、IMDSv2の使用率は1年前の11%から25%に増加したが、IMDSv2の提供開始が2019年11月であることを踏まえると、「それほど広く活用されていない状況」が見えてくるとKrug氏。

実際にIMDSv2を使用しているEC2インスタンスは20%程度にとどまり、14日間のみIMDSv2を適用したECインスタンスは73%。同氏は「攻撃者がウェブアプリケーションから認証情報を盗み出し、データの侵害に用いられてしまう」と指摘している。

EC2インスタンスは、特定の役割やリソースアクセスを制御するセンシティブパーミッション機能を備えているが、本来であれば管理者割り当てなど細心の注意を払わなければならない。Datadogの調査によれば、完全な管理者権限を有するECインスタンスは1.5%と極めて少数だが、攻撃者が侵入しやすいアクセス許可を見逃している割合は5.4%。特権昇格で管理者アクセス権を得られる割合は7.2%で、ECインスタンスの処理とは関係ないデータアクセス権限を持つ割合は20%に及ぶ。

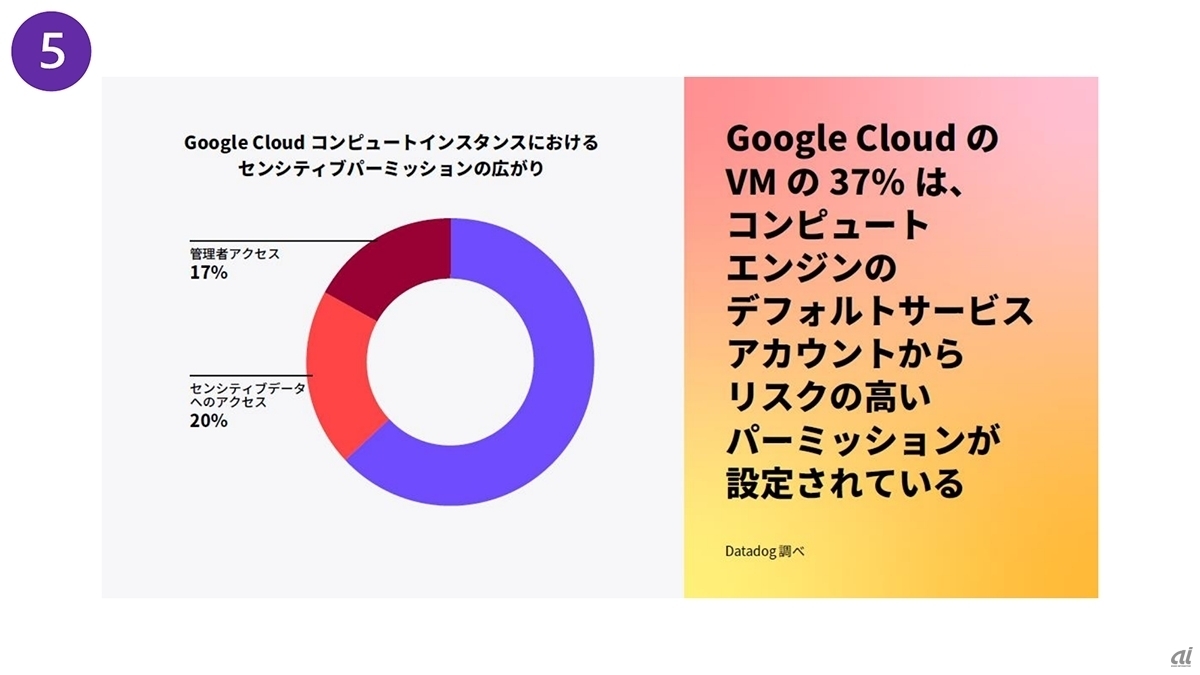

一方、Krug氏は「問題はAWSに特化したものではない」と述べながら、「Google Cloud Compute Engine」インスタンスのセンシティブパーミッションの適用状況を解説した。20%の仮想マシンが特権的な権限を保持し、17%が「Google Cloud Storage」(GCS)と「BigQuery」のデータセットに対する読み取りアクセス権を保有しているため、計37%の仮想マシンが機密情報へのアクセス権を持つ。

同氏は「全てのクラウドプロバイダーで、IDおよびアクセス管理の許可を継続的に中止しなければならない」と指摘した。

Google Cloud Compute Engineインスタンスのセンシティブパーミッション適用状況