最近2つの記事が投稿された。これはAppleがQuickTimeの守りを固め、Vistaユーザーを守ろうとしている件に関するもので、1つはRyan Naraineのもの、1つはこのブログのLarry Dignan自身のものだ。

このブログで以前に扱ったように、Vistaのセキュリティとは、DEPとASLRだ(OK、そしてSafeSEH、スタック/ヒープカナリアなどもある)。MicrosoftのVistaにとってDEPとASLRは、ホームラン記録保持者Barry Bondsにとっての「クリームとオイル」のようなものだ・・・いや、これは反則だった。

現在の攻撃はターゲットが分かっているということに依存しており、だからこそ攻撃に広く信頼性がある。このことからも、ASLRは非常に重要なものだ。ASLRはあるプロセスのアドレス空間を無作為に変更し、広く使われている攻撃手法を非常に難しくする。ASLRの問題は、それが全部かゼロかという手法だということにある。もしプロセス空間の中に1つでもASLRで保護されていないライブラリがあれば、(攻撃者がそのライブラリを使ってシェルコードを実行できるとすれば)ゲームオーバーだ。

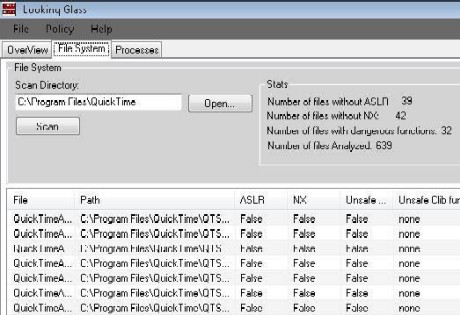

そして私は1人で考えてみた・・・Appleはこれを正しく行っただろうか?私は一歩踏み込んでLookingGlassを起動し、自分で調べてみることにした。残念ながら、私はこれを会社のラップトップにインストールしていなかったため、David Maynor氏のErrata Securityブログからダウンロードしようとしたのだが、たまたま私の目にMaynor氏も同じことを考えていたというブログ記事が飛び込んできた。

Maynor氏はブログ記事で次のように述べている。

ほとんどのファイルはASLRを使っているとマークされているが、いくつかのバイナリは依然としてそうではなく、攻撃者が利用できる静的な領域を提供しうる。

Maynor氏は、新しくインストールされたQuickTimeに対してLookingGlassを実行した画面のスクリーンショットを掲載している。

ここで重要なのは、Maynor氏も指摘しているとおり、Appleがこれを正しく行えなかったことを責めるのではなく、その努力を応援することだ。理由はどうあれ、これらのVistaのセキュリティ強化機能を正しく実装できていないベンダーは、未だにいくらでもある。Appleがもう少し進んで、近いうちにすべてをASLRで保護してくれるのを期待するとしよう。

この記事は海外CNET Networks発のニュースをシーネットネットワークスジャパン編集部が日本向けに編集したものです。海外CNET Networksの記事へ