本稿では、企業システムの仮想化やクラウド化を進める中で起こりうるセキュリティの課題を紹介するとともに、その課題を解決する「Trend Micro Deep Security」の概要を技術的な視点から解説していく。

企業に混在する“物理、仮想、クラウド環境”

IT業界で現在、最も注目を集めるキーワードのひとつに「クラウド」がある。多くのサービス事業者からクラウドを冠した多種多様なサービスが提供され、日本国内でも企業のIT環境におけるクラウド化が実用期に入りつつあるのが現状であろう。しかし、クラウド化と一言で言っても、さまざまなサービス形態が存在する。IaaS、PaaS、SaaS、そして2011年にサービス事業者がこぞって準備を進めているのがDaaSである。

企業がIT環境の仮想化、クラウドサービスの導入を考えた場合、現在企業にあるすべての物理環境が一斉に仮想化やクラウド化するのではなく、徐々に移り変わっていくことが想定される。その移行途中では物理サーバ、仮想サーバ、クラウドサービスが混在した状態での運用が発生する。第1回では、このような環境下でのセキュリティ課題を考察する。

(1)乱立する仮想マシン、管理できない仮想サーバ

まず初めのステップとして物理サーバと仮想サーバを運用した場合を考えてみたい。企業が仮想化を進める目的として、サーバ集約に伴うコスト削減、サーバリソースの効率的な利用、プロビジョニングの簡素化・迅速化などが挙げられる。しかし、こういった恩恵の背景にはいくつかのセキュリティ課題が隠されている。例えば、仮想サーバが乱立することにより管理できない仮想サーバが発生するリスクである。

なぜこういったことが起こりえるかというと、仮想環境ではマシンを新規を作成する際、マスタイメージからクローンを作成するだけなので、数分の操作で完了する。これまで敷居が高かったサーバの増設が簡単に行えるようになった結果、サーバの管理が行き届かなくなる可能性がある。物理サーバの場合は、ハードウェアとその上位(OS、アプリケーション)の管理者が紐づいているケースが多いが、仮想化の場合は、仮想化プラットフォームとその上位(仮想マシン)の管理者が分かれるケースも想定される。

その結果、プラットフォームの管理者にとって不明なゲストOSが発生する可能性がある。管理者が不明・不在なゲストOSは当然セキュリティパッチの適用や、ウイルス対策ソフトのアップデートなどはユーザー任せとなり、危険な状態でネットワークに曝されているかもしれない。

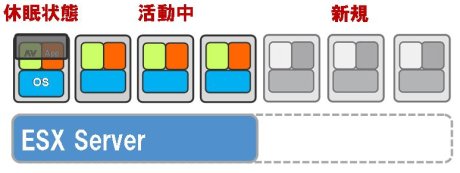

図1:乱立する仮想マシン、管理できない仮想サーバ

図1:乱立する仮想マシン、管理できない仮想サーバ

(2)仮想マシン間での攻撃・被害、マルチテナント

次に、考えられるリスクは仮想マシン間での攻撃・被害である。物理サーバ環境の場合、部署ごとにセキュリティポリシーを保つ場合、サーバのセグメント分けをし、それぞれのセグメントの間にネットワーク型のセキュリティ対策製品を置くことで、セキュリティを担保していた。

仮想化環境では、ハイパーバイザ層が加わることにより新たに仮想化ネットワークが発生する。ひとつのプラットフォーム(ハードウェア)上で複数の仮想サーバを稼働するということは、外のネットワークに出ることなく、ハイパーバイザ層を通ることで同一のプラットフォーム上の仮想サーバへの接続が容易となる。例えるならば、植木鉢とプランタの関係と言えよう。植木鉢がハードウェアで、土がOS、花がアプリケーションとしよう。仮想化に移行するということは、複数の植木鉢を1つのプランタに植えかえることである。

個々の植木鉢のメンテナンス(水を上げたり、害虫を駆除したり)する作業が、1つのプランタにまとまることでメンテナンス効率は上がる。しかし、例えば1つの植木鉢の土に害虫が入っていたとしよう。その植木鉢の土や花をプランタに移した場合、ほかの植木鉢から来た土や花にまで害虫が簡単に移動してしまう。そのため、外見1つのプランタに複数の花が咲いていたとしても、根や土の部分をわけることが1株の花にとってはセキュアなのである。

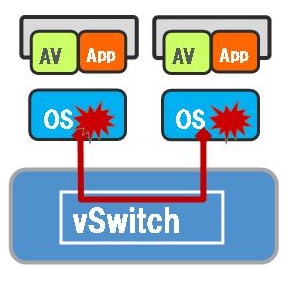

図2:仮想マシン間での攻撃・被害

図2:仮想マシン間での攻撃・被害