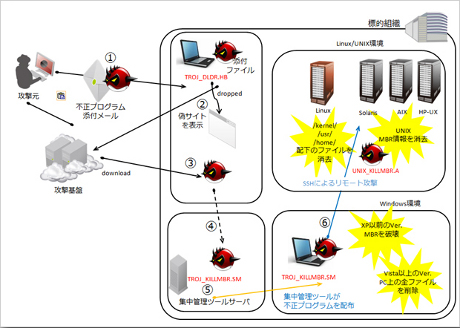

3月20日に韓国で発生したサイバー攻撃の全体像をトレンドマイクロが3月22日にまとめた。同社が独自に収集している情報から、ソーシャルエンジニアリングを活用したメールが標的となった組織への侵入のきっかけになっている可能性があると推測している。

今回のサイバー攻撃では侵入後に、ネットワーク内のコンピュータを管理するために使われる“集中管理ツール”を使ってマスターブートレコード(MBR)を上書きして、コンピュータを起動不可能にするマルウェア「TROJ_KILLMBR.SM」を配信したことも分かっていると説明する。今回のサイバー攻撃の流れをまとめると以下のような形で展開された可能性があるとしている。

- なりすましメールを使ってマルウェアを送信、エンドユーザーが開くと感染

- 偽のサイトを表示して正規サイトにアクセスしているかのように見せかける裏で不正なURLに接続

- 接続した不正URLからマルウェアをダウンロード

- 何らかの手法を使って集中管理ツールのサーバにアクセスし、TROJ_KILLMBR.SMを用意

- 集中管理ツールを使ってネットワーク上のWindows端末にTROJ_KILLMBR.SMを配布、すべてのファイルを消去しMBRをごみデータで上書き

- ネットワーク上のLinuxやUNIXのサーバを探し、AIX、Solaris、HP-UXを見つけるとMBRをごみデータで上書き。LinuxとSolarisの場合、重要なディレクトリを削除

推測される今回のサイバー攻撃の流れ

推測される今回のサイバー攻撃の流れ

※クリックすると拡大画像が見られます

今回のサイバー攻撃に見られる、MBRを上書きして起動不可能にする手法は、ネットが普及していない1990年代に流行していたシステム領域感染型ウイルスを彷彿とさせるという。当時のシステム領域感染型ウイルスは、現在は使われることがないフロッピーディスクを媒介としていた。今回のサイバー攻撃では、大量被害を可能にするツールを使っていることで、感染の速度と規模が格段に違うと表現している。

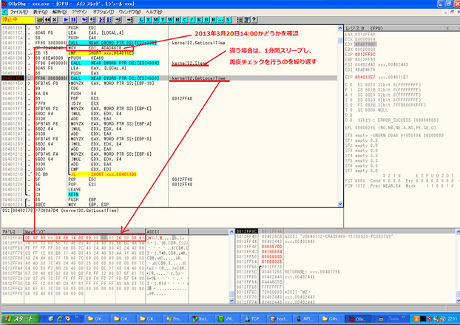

今回のサイバー攻撃は、3月20日14時まで潜伏して“時限爆弾”のように発症して起動不能にしている。トレンドマイクロでは、その挙動について、やはり1990年代に流行していたマルウェアのいくつかを彷彿とさせるとしている。たとえば4月26日や6月26日など特定の日にハードディスクのデータを消去し、BIOSチップを破壊して、コンピュータを起動不可能にする「PE_CIH(通称:チェルノブイリ)」が思い起こされるという。

3月20日14時に発症するための“時限爆弾”の確認ルーティン

3月20日14時に発症するための“時限爆弾”の確認ルーティン

※クリックすると拡大画像が見られます

今回の大量被害で使われたのが、集中管理ツール。通常の集中管理ツールは、企業内の従業員が使うクライアント端末に更新プログラムに配信したり、設定を統一したりするためにIT管理者が使うものだ。今回の攻撃では、この集中管理ツールが何らかの形で乗っ取られ、コンピュータを破壊するペイロードを持つマルウェアを配布するのに使われた。

集中管理ツールがマルウェアを配信するのに悪用されることは、これまでセキュリティ業界で可能性が議論されてきたことだという。今回の件は、悪用されたケースになる。トレンドマイクロは、持続的標的型攻撃(APT攻撃)で集中管理ツールを使ってマルウェアを配信する事例も確認していると説明している。

クライアント端末では圧倒的にWindowsを狙ったマルウェアが大多数を占める。そのためLinuxやUNIXは安全と思うかもしれない。だが、今回のサイバー攻撃はWindowsだけでなく、LinuxやSolaris、HP-UX、AIXも標的にし、Windows向けのマルウェアにそれが機能として搭載されていることも特徴になると説明している。

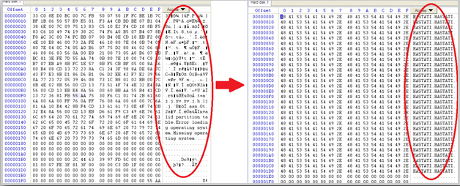

MBRを上書きするのに使われる「HASTATI.」「PRINCPES(その派生であるPR!NCPES)」といった文字列は、それぞれ古代ローマ軍制の「ハスタティ=第一軍隊」「プリンキペス=第二軍隊」を意味する単語になるという。第三軍隊を意味する「トリアリイ」もあると説明。トレンドマイクロは現時点で推測の域を超えないが、この文字列には何らかの意図がある可能性も否定できないとしている。

右が上書きされ破壊されたハードディスク。「HASTATI.」で埋め尽くされている

右が上書きされ破壊されたハードディスク。「HASTATI.」で埋め尽くされている

※クリックすると拡大画像が見られます

今回のサイバー攻撃についてトレンドマイクロは、一斉に大量のコンピュータが麻痺したことによるインパクトは極めて大きいと表現。マルウェアによる感染でコンピュータが起動不可能になる、不正侵入の結果として集中管理ツールがマルウェアの配信に悪用される、LinuxやUNIXが攻撃の対象になる――といった現象は想定外とする向きもあるかもしれないとしている。

だが、重要なのは、こうした攻撃は、その規模だけをみて例外的な事例としてとらえずに、同様の攻撃は技術的に可能であり、起こり得るものであるという前提でセキュリティ対策を行わなければならないと警告している。