これまでの連載ではPalo Alto Networksのセキュリティレポートをもとに、マルウェアはどのようなアプリケーションから侵入するか、そのアプリケーションを検査されにくくする仕組み、ネットワーク上での動作、サンドボックスでの分析を回避する仕組みを、ライフサイクルごとに分析してきました。

今回はいよいよ最終段階にあたるエンドポイント(PCなどの端末)でのマルウェアの「回避行動」と「ハッキングデータを盗む行動」を分析していきます。エンドポイントまで侵入されてしまった場合、最後の砦まで攻撃を受けている――つまりマルウェアが侵入していることになるため、ここで守りきれないと攻撃者の攻撃成功となり情報漏えいなどの大きな被害につながります。

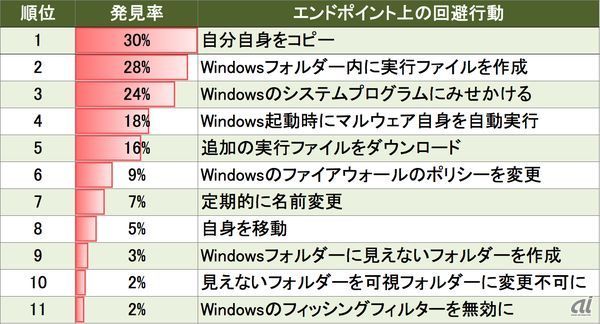

エンドポイント上で検知を回避するためのさまざまな行動

多くのマルウェアはエンドポイント(感染先のPC)上に潜伏し、アンチウイルスソフトのクライアントなどに見つからないよう回避行動を取り、攻撃の機会を待ちます。こうした行動の上位11位を紹介します。

メールの添付ファイルやウェブのドライブバイダウンロードで侵入した場合、一時的に保存されるだけなので、消去をされない場所に自分自身をコピーします。見つかりにくい場所や、行動しやすい場所に自身をコピーするという目的の場合もあります。

2位. Windowsフォルダ内に実行ファイルを作成(28%)Windowsのフォルダは構造が複雑で見つかりにくく、またバックアップの対象になっていることが多いため復旧時にマルウェアごとリストアされる、そのフォルダが保護領域の場合削除が困難になるなどの理由からWindowsフォルダに実行ファイルを作成します。

3位. Windowsのシステムプログラムに見せかける(24%)見つかりにくくするため、Windowsのシステムプログラムのふりをします。

4位. Windows起動時にマルウェア自身が自動実行されるよう設定 (18%)毎回ユーザーに起動してもらわなくても、自動的に実行されるため活動しやすくなります。

5位. 追加の実行ファイルをダウンロード (16%)攻撃の初期段階では小さなファイルを侵入させ、その後ネットワーク内のサーバやエンドポイントに侵入したり情報を探し盗み出すなどの機能追加をするために実行ファイルをダウンロードします。

6位. Windowsのファイアウォールのポリシーを変更 (9%)攻撃者との通信を確立、マルウェアの機能追加、外部に機密情報を送信するなどの目的でWindowsのファイアウォールのポリシーを操作します。

7位. 定期的に名前変更 (7%)見つかりにくくしたり、ファイル名で実行を制限するセキュリティに対して回避を試みます。

8位. 自身を移動 (5%)1位の「自分自身をコピーする」とほぼ同じですが、自身を見つかりにくくする、ディレクトリやファイル名で検知したり実行を制限するセキュリティ製品を回避するなどの目的で自身を移動します。

9位. Windowsフォルダに見えないフォルダを作成(3%)隠しフォルダを作ることにより、ユーザーから見えなくします。また隠しフォルダをスキャンしないセキュリティ製品からの回避を試みます。

10位. 見えないフォルダを可視フォルダに変更不可に(2%)フォルダを見えなくするだけでなく、そのフォルダを可視フォルダに変更する権限を奪ってしまいます。

11位. Windowsのフィッシングフィルターを無効に (2%)Windows自身が持つセキュリティ機能を無効にし、見つかりにくく、行動しやすい環境を作ります。

現在使用しているエンドポイントセキュリティ製品で少なくともこれらのマルウェアの行動を検知防御できるか確認し、できない場合は製品のアップグレードや、追加導入の検討をお勧めします。