日本IBMは8月27日、「2014年上半期Tokyo SOC情報分析レポート」を発表した。東京を含む世界10カ所のセキュリティ監視センター(SOC)で2014年上半期(1~6月)に観測したセキュリティイベント情報に基づき、主として国内の企業環境で観測された脅威動向をまとめた。

チーフセキュリティアナリストである井上博文氏は今回のレポートのトピックとして、「『ドライブバイダウンロード攻撃』の影響を21.9%の組織で確認」「OpenSSLの脆弱性を突くHeartbleed攻撃を脆弱性公開から約1週間で100万件以上検知」「新たなApache Strutsの脆弱性に対する攻撃は限定的な範囲に留まる」の3つを挙げた。

日本IBM Tokyo SOC チーフセキュリティアナリスト 井上博文氏

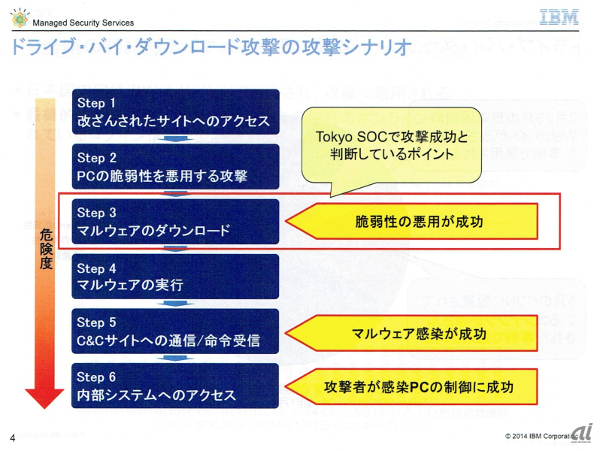

ウェブページがトロイの木馬を訪問者のコンピュータに感染させるドライブバイダウンロード攻撃は、1~6月も引き続き検知しており、Tokyo SOCでクライアント環境を監視している対象のうち全体の21.9%の組織で攻撃が成功していた。攻撃の成功はドライブバイダウンロード攻撃の6つのステップのうち、3ステップ目となるマルウェアのダウンロードをした時点となっている。

1~6月は1409件、その前の期(2013年7~12月)の1922件から減少しているが、2月と3月には国内の複数のサイトが改ざんされ、5月にはコンテンツ配信網(CDN)に設置されているコンテンツが改ざんされるなど、広範囲の攻撃を確認している。

ドライブバイダウンロード攻撃のシナリオ(日本IBM提供)

ドライブバイダウンロード攻撃のシナリオ(日本IBM提供)

※クリックすると拡大画像が見られます

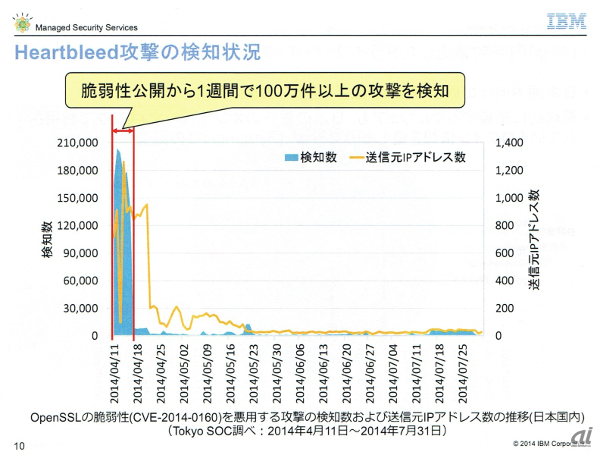

脆弱性公開から1週間で100万件以上攻撃されたHeartbleed(日本IBM提供)

脆弱性公開から1週間で100万件以上攻撃されたHeartbleed(日本IBM提供)

※クリックすると拡大画像が見られます

ドライブバイダウンロード攻撃で悪用された脆弱性の割合では、Java Runtime Environment(JRE)の脆弱性が2013年7~12月の89.4%から66.1%と下がっている。しかし、これはAdobe Flash PlayerとInternet Explorerの脆弱性が悪用された件数が増えたことも一因であると井上氏は指摘した。

21.9%の組織がドライブバイダウンロード攻撃でマルウェアのダウンロードまで至ったことについては、脆弱性に対してタイムリーに修正または回避策ができていない、または適用が難しい組織が多かったのではないかと推測している。日本国内を対象としたドライブバイダウンロード攻撃が非常に多く発生しており、日本が標的になっていることがうかがわれる。最終的に感染するマルウェアも、日本の銀行のオンラインバンキングで利用されるログイン情報を盗むものであったという。

Heartbleed攻撃については、脆弱性の公開から約1週間で100万件以上の攻撃を検知。攻撃の送信元IPアドレスをみると、米国が47.4%と最も多かったが、その半数はLinodeやAmazonといったクラウドサービス事業者が所有するIPアドレスであり、攻撃はもちろんだが、セキュリティ研究者による調査行為の可能性もあるとした。

送信元で2番目に多かった英国については、特定プロバイダーのADSLアドレスから海外の特定企業に攻撃しており、広範囲に狙う攻撃だけでなく特定の対象を狙った攻撃も確認された。3番目に多かった中国でも特定の対象への攻撃が確認されたが、複数の送信元からひとつのIPアドレスあたり10件程度の攻撃を同時に実施しており、対策を困難にさせようとする意図が感じられたという。

ウェブアプリケーションフレームワークであるStrutsの脆弱性に対する攻撃については、4月25~26日と5月12日の2回、それぞれ異なる送信元からの大量の攻撃が確認されたが、それ以外に目立った攻撃はなかったという。井上氏は、今回の脆弱性を悪用するには複数の条件が必要だったため、攻撃者にとって安定した効果が得られなかったためではないかと推測している。

トピックには挙げていないが、PHPに対する攻撃の検知が継続していることも紹介した。これは2013年11月から確認されている「Apache Magica攻撃」で、感染したコンピュータをボット化させるものに進化している。

攻撃の送信元IPアドレスをみると、世界約130カ国が送信元となっており、世界的な攻撃になっていることがわかる。最も多かったのは米国だが、ボット感染の連鎖による可能性が高いとした。7月16~22日に世界的にこれまでにない規模の攻撃が確認されている。

井上氏は、脆弱性の公開とほぼ同時に攻撃コードが入手可能になっていることから、脆弱性の修正や回避策の適用までの“スピード”が非常に重要になっているとした。修正や回避策を迅速に展開するための前提となる“アセット管理”も重要になっており、日々のインシデントハンドリングで適切に回せる体制を構築する必要があると提言。修正や回避策が難しい場合もあることから、侵入されることを前提で対応する必要があるとした。