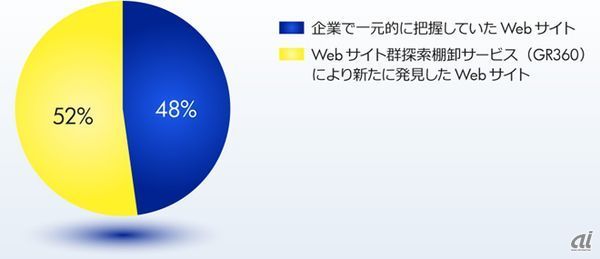

企業が一元的に存在を把握しているウェブサイトは約5割――。NRIセキュアテクノロジーズが8月20日に発表した調査で明らかになっている。

危険度が高い脆弱性が公表された際には、各サイトについて脆弱性を抱えるバージョンのソフトウェア製品を利用しているかどうかに加え、そのサイトが公開されているか否かといったネットワークの構成情報も考慮に入れた調査が必要となるが、一元的に把握できていない約5割のウェブサイトについては、このような調査対象に含まれず、脆弱性が放置されたままで公開されている可能性があると指摘している。

ウェブサイトの把握状況に関する棚卸し結果(NRIセキュア提供)

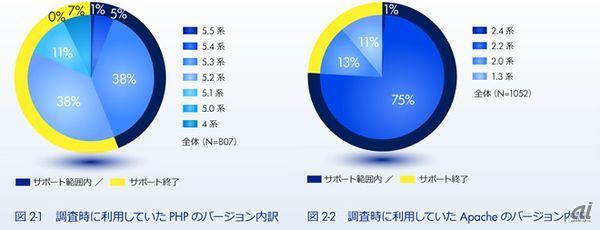

2013年度にPHPとStrutsに対して公表された危険度が高い脆弱性は、2012年度に公表された類似のものと比べて、脆弱性の公表日から攻撃を観測するまでの期間が1~3日程度と短期化している。このような攻撃への根本的な対策は事前のセキュリティパッチ適用だが、ウェブサイトで利用されているソフトウェア製品の中には、バージョンが古くなってセキュリティパッチを入手できない“サポート切れ”の状態で稼働しているものがある。例えば、PHPとApacheのサポート切れの状況は下図の通り。

ソフトウェア製品のサポート切れ状況(NRIセキュア提供)

セキュリティパッチを入手するためには、サポート切れの製品をバージョンアップして、サポートを受けられる状態にする必要がある。だが、ウェブアプリケーションの改修が必要になる場合も多く、また改修には一定期間を要するため、脆弱性の公表日から攻撃を受けるまでの短期間のうちに対策を完了することは難しいといわれている。バージョンアップを実施するまでの暫定措置としては、ウェブアプリケーションファイアウォール(WAF)の活用が有効とされている。

セキュリティ対策の一つとして、セキュリティの事件や事故(インシデント)に対応するチーム“CSIRT(Computer Security Incident Response Team)”の重要性が認知されつつある。だが、実際にCSIRTを立ち上げて運営していくには、CSIRTで提供するサービス範囲に応じて、セキュリティ基盤の設計や構築といったシステム面の工夫と、高度な専門性を有する人員の確保をはじめとする人材面での手当てという、2つの要素が必要になってくる。

これら2つの要素を適切に融合できなければ、高度化、多様化するサイバー攻撃に迅速かつ正確に対応していくことは難しい。CSIRTには持続的な活動が求められることから、継続的な運用訓練や教育を通じて進化する攻撃への対応力を維持し続けることが、最も難しくかつ重要なポイントと指摘している。

企業や公的機関の情報セキュリティ対策の推進を支援する目的で、NRIセキュアが2005年度以降毎年発表している。10回目となる今回は、2013年度にユーザー企業に提供した情報セキュリティ関連サービスから得られたデータ、2008年度からの経年データが使われている。

ZDNet Japanエンタープライズモバイルセミナー

ZDNet Japanは企業システムのモバイル対応をテーマにしたセミナーを8月27日に開催します。企業がモバイル対応で創出できる価値とは何かを考え、理解しておくべきことを掘り下げます。