GitHubやGreatfire.orgのサーバを狙った中国からとされる攻撃が1カ月半にわたって続いた。これは、HTMLとJavaScriptのインジェクションにより、中国の人気検索エンジンBaiduを経由してWebリクエストを送りつけるというもので、新兵器「Great Cannon(巨砲)」が利用されていた。

当初、ユーザーを攻撃に使うことで国レベルでの情報制御と検閲ツールが進化したといわれていた攻撃についてGoogleは米国時間4月24日、ウェブ全体のトラフィックがTLSで暗号化されていれば今回の攻撃は不可能だっただろうという分析を発表した。

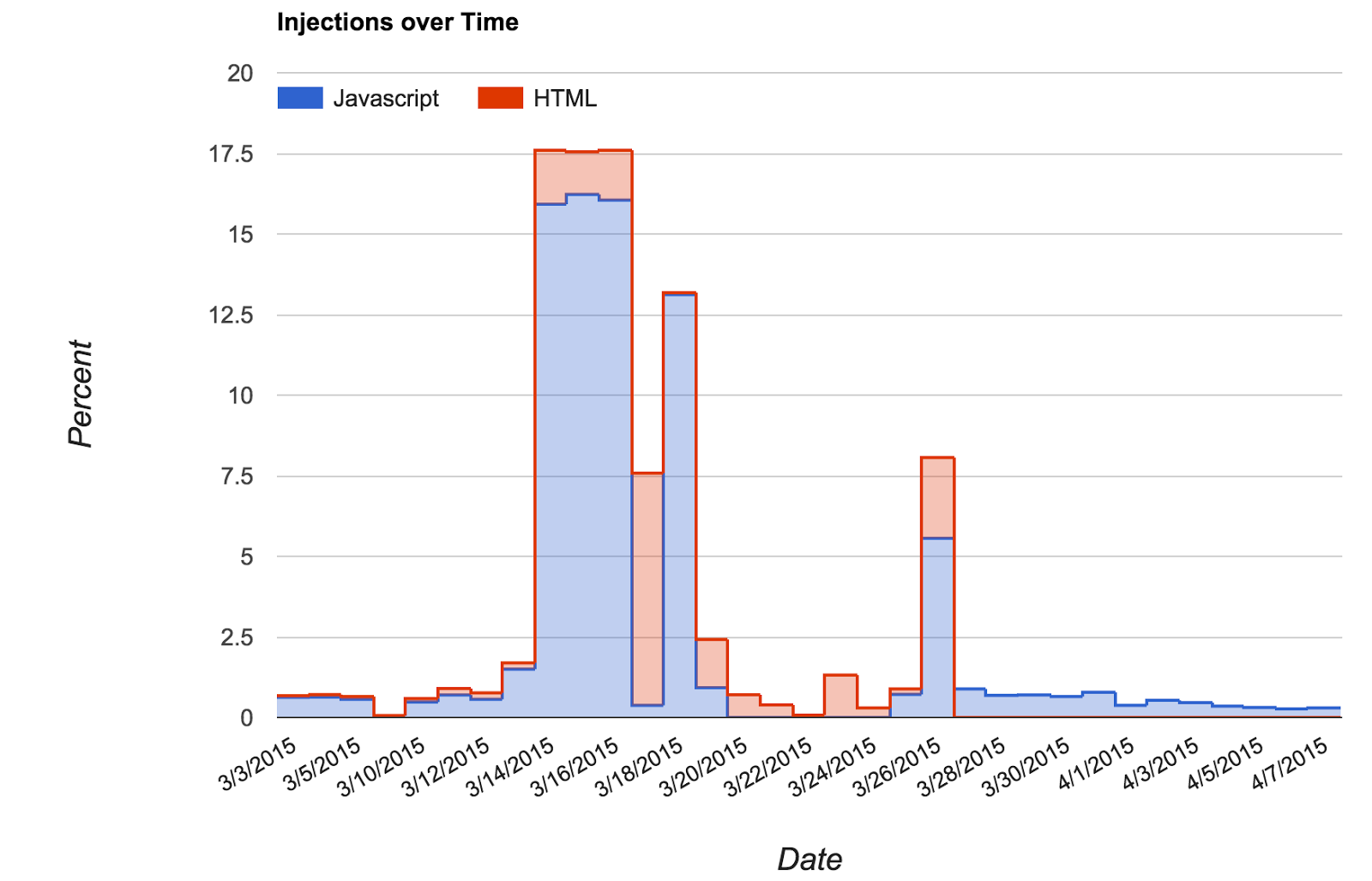

Googleの「Safe Browsing Infrastructure」を利用した分析の結果、「巨砲」を使った攻撃は3月1日から4月15日まで続いたという。Greatfire.orgを狙った攻撃を3月14日に開始する前にテスト期間を設けていたとのことだ。

提供:Google

「初めにリクエストはHTTPを経由して送られたが、その後HTTPSを利用するようアップグレードされた。3月14日、攻撃は本格化し、HTTPとHTTPSの両方を経由してd3rkfw22xppori.cloudfront.netをターゲットとした(中略)。このホストを狙った攻撃は3月17日まで続いた」とGoogleは報告している。

その後3月25日、標的はGreatfireからGitHubに変わった。

「GitHubを狙った攻撃は4月7日に終わったようだ。測定した期間でインジェクションが行われたのも、この日が最後だ」という。

GoogleのSafe Browsing分析はHTTPに制限され、特定の攻撃者と関連づけることは不可能だが、このような攻撃を隠すことは難しいことを示していると述べている。

この記事は海外CBS Interactive発の記事を朝日インタラクティブが日本向けに編集したものです。