エンドポイントでのアンチウイルス対策ソフトや、既存のファイアウォールでは、巧妙化する標的型攻撃を阻止することは不可能だ。企業はこれまでのセキュリティ対策を根本から見直し、自社のシステムと情報資産、そして顧客の情報を守る必要がある――。

2015年7月にシンガポール教にて開催された「RSA Conference Asia Pacific & Japan 2015」において、ほとんどのセキュリティベンダーが力説したのは、迅速なインシデント対応の重要性である。「侵入防止が不可能である以上いち早く侵入を検知し、攻撃の拡散を食い止めることに目を向けるべき」「従業員のセキュリティ育を徹底するとともに、認証やアクセス権の設定を見直し、データの流れを可視化できる体制を整えることが重要」といった指摘が相次いだ。

本稿では、同カンファレンスで話を聞いた中から、特に印象深かった3人のキーパーソンのコメントを紹介したい。

「アジアの企業は防御対策に投資している。しかし、これからはマルウエア検知やインシデント対応にも同じぐらいのコストをかけるべきだ」(RSAのCTO Zulfikar Ramzan氏)

RSAでCTOを務めるZulfikar Ramzan氏。2015年3月に同ポジションに就任した。マサチューセッツ工科大学(博士課程)時代にはRSAの創業者の1人であるRonald L. Rivest氏に従事していたという

日本メディアのグループインタビューで、「アジア企業と米国企業のセキュリティ対策の違いには?」と問われたRamzan氏は、セキュリティ投資構造のいびつさを指摘した。

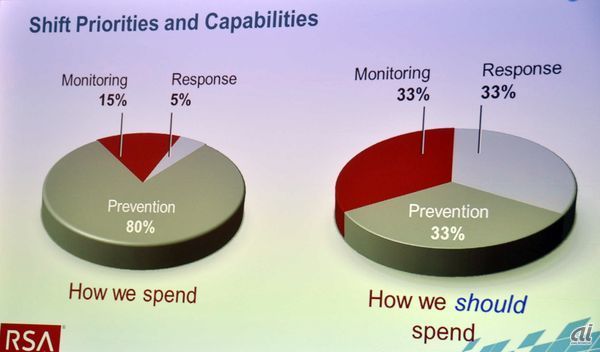

「現在、企業のセキュリティ予算の80%は、ファイアウォールなどの防御対策に費やされ、検知には15%、インシデント対応にはわずか5%しか配分されていない。昨今の攻撃手法を考えれば、防御、検知、インシデント対応それぞれに対して均等に予算を配分すべきだ」(Ramzan氏)

セキュリティ投資配分の現実(左)と理想(右)。Ramzan氏は現状の「レスポンス対応に5%しか割かないのは少なすぎる」と危機感を示した

検知やインシデント対応で重要になるのが可視化だ。エンドポイントからネットワーク、クラウドに至るまで、「いつ、どこで、だれ(どのID)が、どの情報にアクセスし、何をしたのか」までをすべて把握できるシステムを構築しておく必要がある。これにより、情報流出が発生した際、素早い問題個所の切り分けができる。

また、「情報漏洩など、セキュリティ被害に遭った企業の責任はどこまで追及されるべきだと考えるか」との問いに対し、「セキュリティベンダーが推奨するセキュリティ対策をすべて講じていた場合、(情報を漏洩させた)企業だけを責めるのは酷だ」との見解を述べた。そのうえで、「セキュリティベンダーの売り文句をうのみにせず、(提案されたセキュリティ・リューションが)本当に自社に必要なのかを自社で検証できるような環境を構築することも、今後は必要になる」と指摘した。

「大切なのは、(情報漏洩を)隠そうとしないこと。セキュリティ侵害が発生した場合、被害を過小評価したり、その対応策を曖昧にしたりすると、自体を悪化させる可能性がある。例えば、『被害対象は100万アカウント』と公表しておきながら、『最終的には500万アカウントが被害に遭っていました』では、会社の信頼を大きく損ねる。情報漏洩が発覚した時点で、すぐにどのような対応をしたのかを詳らかにできる体制を構築する必要がある」(Ramzan氏)

最後にRamzan氏は2016年1月より開始されるマイナンバー制度の運用について、「(マイナンバーが)重要な情報である以上、攻撃者は狙ってくる。残念だが、どんなに堅牢な次世代ファイアウォールを構築しても、『絶対に不正アクセスされない』ことは不可能だ。攻撃者が圧倒的優位という現状では、『侵入されても被害を拡散させない』ような対策を考えるべきだ」と指摘した。