IPSでは十分でないのかという議論

従来、運用性の観点から、SOCではリモート型のサービスが多くの企業に導入されており、攻撃検知(IDS)や不正侵入防止システム(IPS)によるMSSサービスは広く採用されている。筆者が良く聞かれる質問の1つに「IPSでは十分でないのか」というものがある。

この答えは現状の巧妙化を増す攻撃手法を鑑みると「十分とは言えない」のが現状だろう。監視装置の特徴は先に述べたとおりでIPSは魔法の杖ではなく、ログ監視などの他の製品やサービスと組み合わせる1つの有効なサービス、と捕らえておくのが攻撃に備える上で重要だ。既存の対策に囚われ、立ち止まっていることはリスクであるといえる。

SOCとCSIRT連携の重要性

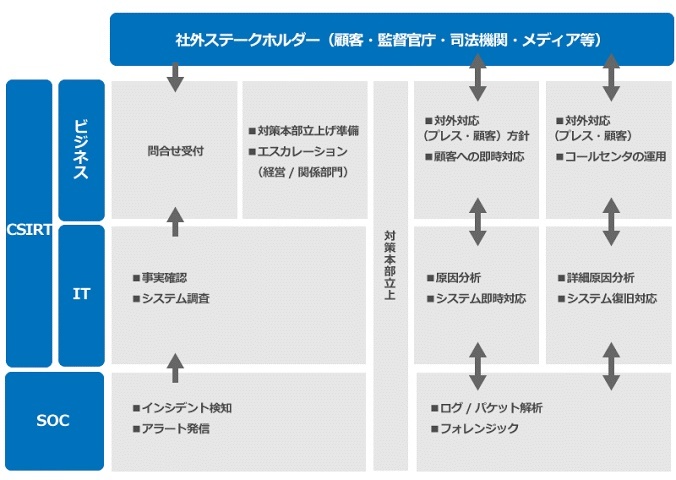

SOCを導入する際、SOCに求められる機能を考えることになるが、SOCとCSIRTは密接に絡み合う関係性があり、それが故に人により持つイメージが異なるケースが多いため注意が必要だ。ポイントとしては、SOCだけではなく、CSIRTと一緒に要件を整理する進め方が重要だ。SOCとCSIRTは有事対応の両輪であり、どちらも必須の機能である。構築を始める前に、まずこのイメージ合わせを関係者で実施する必要があるだろう。

SOCがあればCSIRTはいらないのか

SOCがあればCSIRTはいらなくなるか、といった質問も受けることがある。その答えはNoである。CSIRTでは、IT面での対応に加え、ビジネス面での対応なども重要な機能と考えられるからだ。筆者が思い描くのは、SOCとCSIRTとビジネス部門が三位一体となり、インシデント対応を進める姿、これが真に実効性のあるCSIRT体制であると考える。

筆者の考えるCSIRTの全体的なイメージは以下のとおりだ。

インシデント対応体制

インシデント対応体制

CSIRTの全プロセスを通じて、この3層構造を抑えたプロセス整備を進め、それぞれが役割を果たすことで、有事対応は実効性にあるものとなると考える。

<資産・構成管理システム>

CSIRTを支えるIT基盤として、資産・構成管理システムの存在も重要であるため少々触れておく。特に、CSIRTの重要業務の1つである「脆弱性情報ハンドリング」において必要となってくる。

収集した脆弱性情報が自社に関係するか否か、またその影響度、緊急性がどれくらいあるかをCSIRTが適切に判断するためには、自社で運用されているシステム構成やソフトウェアバージョンなどの情報が最新の状態で管理、可視化されていることが前提になる。CSIRTがこれらの情報を把握できない場合、現場判断となり全社横断的な対応ができなかったり、対応が後手に回ってしまうケースが想定される。