統合脅威管理(UTM)アプライアンスなどを手がけるフォーティネットジャパンは3月8日、グローバルのセキュリティ研究部門「FortiGuard Labs」が作成した分析レポートをもとにマルウェアや分散型サービス妨害(DDoS)攻撃など脅威の最新動向を報告した。日本を含むグローバル全体で、実行形式のマルウェアよりもマクロを使ったマルウェアが増えている。

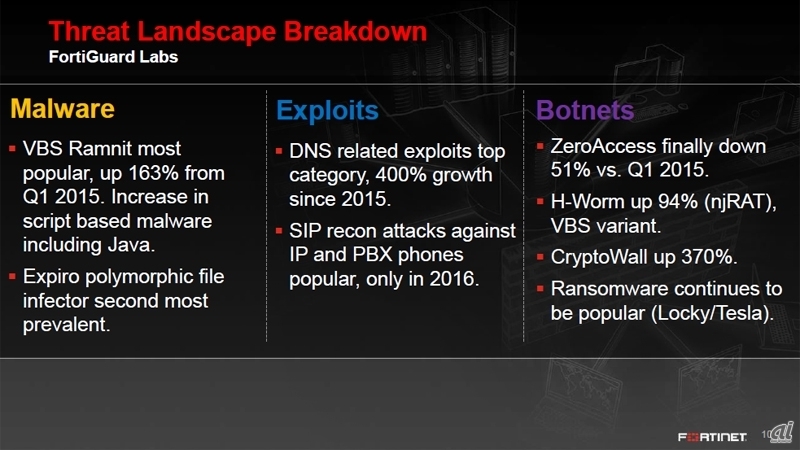

現在、グローバルで一番多いマルウェアは、VBScriptを使った「Ramnit」というトロイの木馬だ(図1)。ファイルに感染するごとに自身を変形させて検知されないようにするポリモーフィック(多形態)型のマルウェアも増えた。脆弱性を突く攻撃では、DNSに関係した攻撃が2015年との比較で400%伸びた。VoIPのSIPプロトコルを狙う攻撃も伸びている。

図1:マルウェアや脆弱性攻撃、ボットネットの動向

フォーティネットジャパン FortiGuard Labs セキュリティストラテジスト 寺下健一氏

国内ユーザーに限ったデータを見ると、いくつか興味深いデータが得られた。同社の不正侵入防止システム(IPS)がこの1~3月に検知した不正攻撃の検知数では、時刻を合わせるNTPプロトコルの脆弱性を突いたDDoS攻撃が一番多かった。「日本に特有の現象」とフォーティネットジャパンでセキュリティストラテジストを務める寺下健一氏は説明する。

日本国内のターゲットにDDoS攻撃を仕掛けるのであれば、距離が近い日本国内から攻撃した方が効率がいい。こうした背景から、国内のNTPサーバを利用したamp(増幅)攻撃が仕掛けられている。NTPサーバへの問い合わせの応答をターゲットのサーバに向かわせることで、DDoS攻撃を仕掛ける。

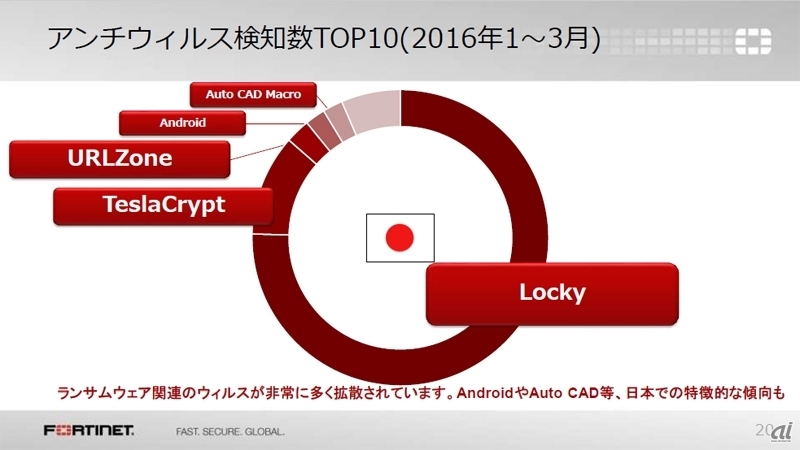

マルウェアについては、マルウェア本体をダウンロードするダウンローダが全体の4分の3を占めた。活動の種類で分類すると、暗号化などでコンピュータを人質にとって金銭を要求するランサムウェアが多くを占めた(図2)。1位はLockyで、Lockyのダウンローダの検知数は100万件を超える。2位のTeslaCryptを含め、昨今はランサムウェアが増えている。

図2:国内で検知されたマルウェアの多くがランサムウェア関係

- TechRepublic Japan関連記事:今必要なのはセキュリティコックピット--再注目されるSIEMの意義

- インシデント発生時に迅速、正確に原因を突き止める“第3世代”SIEM--EMCジャパン

- スキーマ不要でログを収集、検索、分析するSIEMの次世代性--Splunk

- 検知後の行動も定義、“グレー”な振る舞いを見極めるSIEMの分析力--HPE

- “マグニチュード”で危険度を数値化するSIEMのインテリジェンス--日本IBM

- セキュリティ対策をライフサイクルで捉えるこれからのSIEM--マカフィー

日本に特有の傾向として、Android端末をターゲットにしたマルウェアと、CADアプリケーションの「AutoCAD」をターゲットにしたマルウェアも多かった。

ボットネットについては、過去1年間のトレンドとして、日本を含んだグローバル全体で検知数が減ってきている。しかし、日本に限って言えば、直近の2カ月は増加している。1年前の基準にまで増えるかどうかは分からないが、復活しつつあるという。ボットネット通信の検知数ではZeroAccessが1位だった。