守るべき情報はOSの外へ!「Credential Guard」

標的型攻撃への対策にあたり、防御すべき対象を守ろうとするアプローチはどうしても攻撃者とのイタチごっこの様相を呈しやすい。Windows 10では、防御すべき対象をOSから分離して完全に独立した空間に置くことで、Windows 10の中で動作する悪意のあるアプリケーションからの干渉を受けないような環境を実現する。完全に独立した空間とは、Hyper-Vで実装されるHyper Visor上にVirtual Secure ModeというWindows OSとは独立した形で処理を行う仮想化ベースの環境のことだ。

具体的に、Credential Guardは以下の機能と解決策を提供する。

- ハードウェアセキュリティ

せキュアブートや仮想化を含むプラットフォームのセキュリティ機能を活用して、ドメインアカウントの資格情報のセキュリティを向上させる - 仮想化ベースのセキュリティ

実行中のオペレーティングシステムから分離された保護環境で、ドメインアカウントの資格情報およびその他の機密情報を管理するWindowsサービスを実行する - さまざまな管理機能

グループポリシー、WMI(Windows Management Instrumentation)、コマンドプロンプト、Windows PowerShellを使って、Credential Guardを管理できる

Credential Guardが有効化されている構成は下図のようになる。悪意のあるアプリケーションから守るべき情報や機能を隔離し干渉を受けないセキュアな状態を維持できることになる。

Credential Guardが有効化されている状態の構成

Credential Guardはハードウェアの機能を用いて実装されるため、機能を有効化するためにいくつかの要件が存在する。必要な機能は下記の通りだ。この機能の実装を検討する前段階として展開対象のデバイスが要件を満たしているかどうかをチェックしてほしい。

| Credential Guardを有効化するための要件 |

|---|

| UEFIファームウェアバージョン2.3.1以上とセキュアブート |

| 仮想化拡張機能: ・Intel VT-xまたはAMD-V ・Second Level Address Translation |

| ファームウェアのロック: ・他のオペレーティングシステムの起動やUEFIの設定変更を禁止に設定 ・ハードドライブからの起動以外の起動方法を無効化 |

| x64アーキテクチャ |

| VT-dまたはAMD-Vi IOMMU(入出力メモリ管理ユニット) |

| 安全なファームウェア更新プロセス |

ハードウェアの要件がクリアできれば、あとはCredential Guardを有効化だ。こちらにも前提条件があり、コントロールパネルの「Windowsの機能の有効化または無効化」より、「Hyper-V」および「分離ユーザーモード」を有効化する。

コントロールパネルの「Windowsの機能の有効化または無効化」から「Hyper-V」および「分離ユーザーモード」を有効化

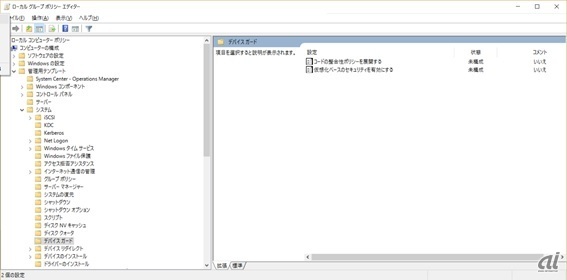

機能の有効後にGPOで以下の項目を有効化することでCredential Guardが有効となる。

- 「コンピューターの構成」→ 「管理用テンプレート」 → 「システム」 → 「デバイスガード」 の 「仮想化ベースのセキュリティを有効にする」

GPOで「仮想化ベースのセキュリティを有効にする」を有効化

セキュリティレベルの設定でDMA保護を有効化する場合には、対応したハードウェア上での実装かどうかで選択の可否が異なるので注意が必要だ。また、システムのデバイスドライバーがCredential Guardとの互換性がない場合にはシステムのクラッシュなどの恐れがあるので、事前に検証をおこなってから展開をしてほしい。

仮想化ベースのセキュリティを有効にする

Credential Guardの機能は、有効化するだけで認証情報の保護やDevice Guardとの連携がスタートする。ユーザーや管理者が特に操作や設定の必要はない。機能が正常に有効化されているかどうかは「msinfo32」コマンドで確認することが可能だ。

システム情報を確認