アクロニス・ジャパンは2月15日、個人/SOHO向けバックアップソフト「Acronis True Image 2017」の機能上位版を発表した。ランサムウェア対策や改ざん検知を追加してセキュリティ機能を強化した「Acronis True Image 2017 New Generation」だ。同日、アクロニスのオンライン店舗で販売を開始した。

アクロニス・ジャパン代表取締役の大岩憲三氏

Acronis True Imageは、OSを含めたディスクイメージ全体や、ファイル/フォルダ単位でデータをバックアップできるイメージバックアップソフト。手動でのバックアップのほか、スケジュールを指定してバックアップできる。バックアップデータは、ローカルストレージに加え、アクロニス・ジャパンが用意したクラウドストレージに格納できる。

今回の機能上位版では、データを保護するためのセキュリティ機能を強化した。大きく、ランサムウェア対策機能「Acronis Ative Protection」と、ファイルの改ざんを検知する機能「Acronis Notary」の2つを提供する。ファイルが改ざんされていないことの証明書を作成する「Acronis ASign」機能も利用できる。

アクロニス・ジャパン代表取締役の大岩憲三氏は、ランサムウェア対策などのセキュリティ機能について「データ保護のために必要」と説明する。仮にランサムウェアによってファイルが暗号化されてしまったとしても、バックアップデータから復元できる。

ランサムウェアによって暗号化されたらバックアップから復元

発表会では、それぞれの新機能をデモンストレーションして見せた。

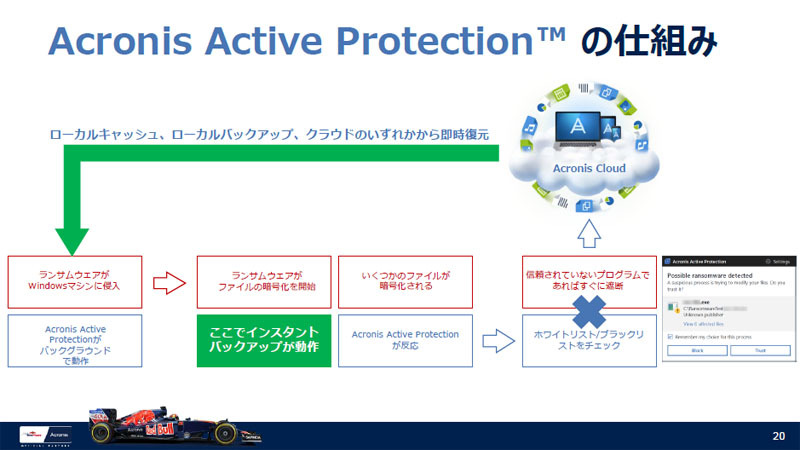

ランサムウェア対策のAcronis Ative Protectionは、Acronis Ative Protectionのエージェントソフトがランサムウェアの振る舞いを検知し、データを暗号化や改変から守る。ランサムウェアによってファイルが暗号化されてしまった場合は、バックアップデータを使ってファイルを復元する(図1)。

図1 ランサムウェアに対抗するAcronis Ative Protectionの動作。暗号化の振る舞いを検知してファイルのインスタントバックアップを取得する。暗号化されてしまった場合はインスタントバックアップやローカル/クラウドストレージからファイルを復元する

暗号化の振る舞いを検知すると、インスタントバックアップが作動し、キャッシュ領域にファイルのコピーを作成する。これが最新のバックアップファイルになる。ファイルが暗号化されてしまった場合は、このホットデータを使って復元する。ホットデータがない場合はローカルストレージのバックアップデータやクラウドストレージ上のバックアップデータを使って復元する。

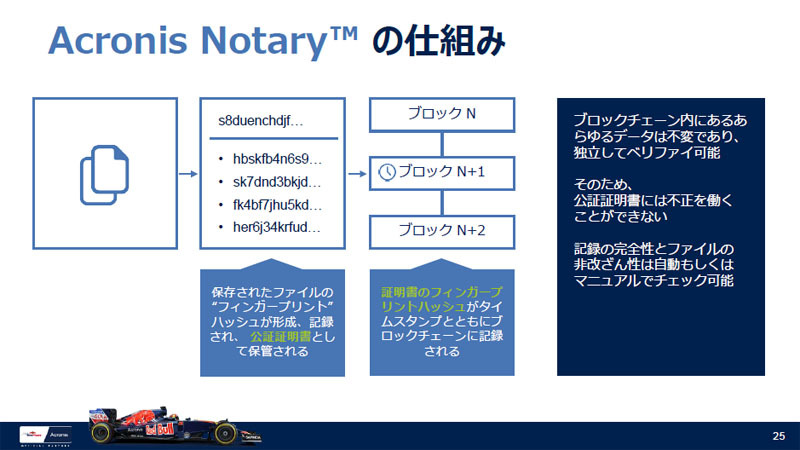

ファイルの改ざんを検知するAcronis Notaryは、バックアップしたファイルのハッシュ値を、タイムスタンプなどの各種の属性とともに、さらにハッシュにかけ、これをEthereum(イーサリアム)のブロックチェーン(分散台帳)に格納する(図2)。これにより、ブロックチェーンでハッシュを管理しているファイルが改ざんされているかどうかを検証できる。ファイルをアップロードすると改ざんの有無が分かるウェブインタフェース画面も提供する。

ファイルの改ざんを検知するAcronis Notaryの仕組み。ファイルのハッシュ値をタイムスタンプなどの属性とともにさらにハッシュにかけ、最終的なハッシュ値をブロックチェーンに格納する

Acronis True Image 2017 New Generationの価格(8%消費税込み)は、クラウドストレージ1Tバイトの1年版で、パソコン1台までが9980円、3台までが1万4980円、5台までが1万5980円。いずれも「プレミアム サブスクリプション」として、アクロニスのオンライン店舗でのみ販売する。