セキュリティベンダーの解析から、ランサムウェア「WannaCry」(別名:WannaCrypt、WannaCryptor、Wcryなど)は、感染先を広げる際にバックドアの「DOUBLEPULSAR」を仕掛けることが判明した。感染端末が新たなサイバー攻撃などを受ける恐れも浮上している。

シスコシステムズのセキュリティ研究部門「Talos」やマクニカネットワークスが5月17日までに公開したWannaCryの解析結果によると、WannaCryは大きくファイルの暗号化や身代金の要求・支払いに関わる「ランサムウェア」と、感染やその拡大に関わる「ワーム」の2つの部分で構成される。

WannaCryの概要(出典:マクニカネットワークス)

感染先を広げる「ワーム」の部分では、まず感染元端末からネットワーク越しにポート445/TCPを通じて、「MS17-010」で修正されたSMB v1の脆弱性が残る端末を探索する。脆弱性が残る端末が見つかると、SMBのセッションを確立し、感染元端末から脆弱性が残る端末に対してBase64でエンコードされたWannaCryが送り込まれる。この際、脆弱性が残る端末に対して攻撃ツール「EternalBlue」も実行され、MS17-010の脆弱性を突いて、DOUBLEPULSARが仕掛けられてしまう。

つまり攻撃された端末は、WannaCryだけでなくDOUBLEPULSARにも感染することになり、WannaCryの「身代金要求」の被害に遭う一方で、DOUBLEPULSAR経由によって別のマルウェアに感染させられたり、遠隔操作などをされてしまったりする恐れがある。

マクニカネットワークスの解析では、DOUBLEPULSARはカーネルで動作している「lanmanserver」サービスを悪用してメモリ上で実行されることが判明した。そのプロセスを停止させることが難しく、さらには端末が再起動すると消失してしまうため、その後に感染の有無を追跡するのが困難を極める。このため攻撃者は、端末上でDOUBLEPULSARが動作している間に別のバックドアなどを仕掛け、DOUBLEPULSARが消失しても継続的に端末へ侵入できる方法を講じていることも想定される。

同社は、MS17-010の脆弱性を突かれてWannaCryに感染した端末では、WannaCryを駆除してもDOUBLEPULSARが残されたままになる場合があるとして、注意を呼び掛けている。

EternalBlueとDOUBLEPULSARは、「Shadow Brokers」を名乗るハッカー集団が4月14日に公開した、米国家安全保障局(NSA)が開発元とされる多数の攻撃ツール群や脆弱性情報に含まれていた。スイスのセキュリティベンダーBinaryEdgeによると、DOUBLEPULSARが仕掛けられた端末は4月27日の時点で、少なくとも世界全体で42万8827台に上る。同社は、DOUBLEPULSARの検出コードも公開している。

トレンドマイクロによれば、WannaCryの初期バージョンはランサムウェア機能のみで、Shadow BrokersがEternalBlueとDOUBLEPULSARを公開する前から存在した。WannaCryの開発者は4月14日以降にEternalBlueとDOUBLEPULSARをワーム機能としてWannaCryに追加し、WannaCryの感染拡大につながったとみられている。

一方、NTTデータは5月17日に公開したレポートで、DOUBLEPULSARの感染端末がWannaCryの感染拡大の原因になったと推測した。被害の顕在化した組織が局所的あることや、DOUBLEPULSARの感染台数とWannaCryの感染台数が大よそ一致することなどを理由に挙げている。

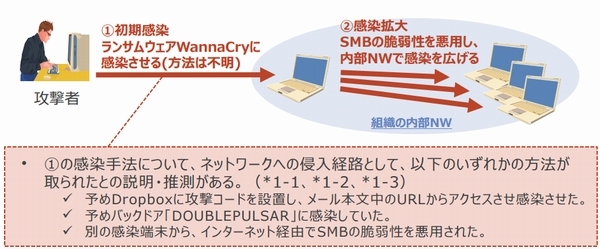

予想される初期感染と感染拡大の流れ(出典:NTTデータ)

こうした解析調査でWannaCryの感染が拡大した詳しい仕組みが明らかになったものの、最初の感染活動に用いられた具体的な手法は分かっていない。NTTデータも、DOUBLEPULSARの感染方法は不明としており、DOUBLEPULSARに感染した組織と、WannaCryの被害が顕在化した組織との相関性を明らかにできれば、推測を検証できるだろうという。