ランサムウェアやワームなどの機能を備えるマルウェア「Wannacry」の感染拡大を狙う攻撃の勢いに、衰えが見られないようだ。また、不明とされてきた初期侵入の手口も明らかになってきた。

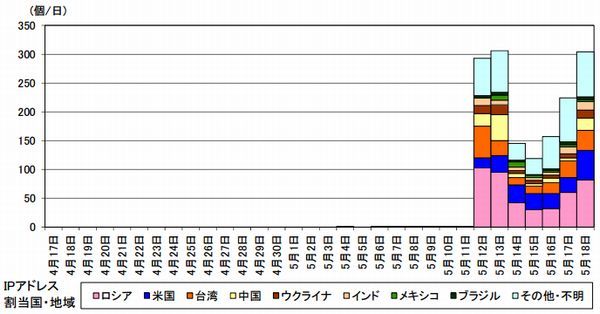

警察庁は5月19日、Wannacryに感染したPCが発信元とみられるポート445/TCPへのアクセスを試みるアクセスが12日以降、断続的に観測されているとして注意を呼び掛けた。主な発信元はロシアや米国、台湾、中国などとなっている。

「WannaCry」に感染した PC からの感染活動とみられる不審な通信パケット(出典:警察庁)

Wannacryは、感染先の端末のファイルを暗号化して身代金を要求するランサムウェアとしての特徴と、感染端末を起点にして感染先を広げるワームとしての特徴を持つことが知られている。

感染先を広げる際は、まずインターネットやローカルネットワーク上でポート445/TCPが開かれた端末へのアクセスを試行する。これに成功すると、接続先の端末にMicrosoftが公開した「MS17-010」などで修正されるServer Message Block(SMB)の脆弱性や、バックドア「DOUBLEPULSAR」の有無を確認する。

脆弱性やDOUBLEPULSARが既に存在する場合は、DOUBLEPULSARを経由してWannacryを感染させる。脆弱性が存在してもDOUBLEPULSARが無い場合は、「EternalBlue」と呼ばれる攻撃ツールの機能を使ってDOUBLEPULSARを仕掛け、Wannacryを送り込む。

警察庁の観測では、Wannacryに関連するとみられるアクセスは12~13日に発生し、14~15日にかけていったん小康状態となったものの、16日から再び急増した。同庁は15日にも、EternalBlueやDOUBLEPULSARに関連するとみられるアクセスを4月19日から断続的に観測していると、注意喚起した。

メールによる初期侵入説を否定

EternalBlueやDOUBLEPULSARは、「Shadow Brockers」を名乗る集団が4月14日に公開したハッキングツールや脆弱性情報に含まれて、これらが米国家安全保障局(NSA)によって開発されたと主張。Microsoftは、悪用される恐れのあった脆弱性を3月のセキュリティ更新プログラムで修正している。

米Malwarebytesは5月19日のブログで、上述したWannacryのワームとしての特徴やShadow Brockersが公開した情報を踏まえて、Wannacryの感染攻撃にEternalBlueやDOUBLEPULSARが使用されたとの見解を表明した。

Wannacryの大規模感染が発覚した当初、欧米のメディアなどは感染攻撃にスパムメールが使われた可能性があると報じ、セキュリティ機関などが「不審なメールを開かないように」といった対策を呼び掛けた。Malwarebytesは、同時期にランサムウェア「Jaff」の感染を狙うスパム攻撃が発生したため、Wannacryがこれと混同され、誤った情報が広まったと指摘する。

Malwarebytesによれば、攻撃者はまずインターネット側にポート445/TCPを開いている端末を探索する。見つかった端末にリモートから接続し、EternalBlueを使ってSMBの脆弱性を突き、端末にDOUBLEPULSARを仕掛ける。さらに、DOUBLEPULSARを通じてWannacryに感染させる。こうしてWannacryに初期感染した端末が起点になり、ローカルネットワークに接続された端末などへの大規模感染につながったという。

同社の解析からDOUBLEPULSARは、Asynchronous Procedure Call(APC)を使って、「lsass.exe」のユーザーモードのプロセスにDLLを注入し、端末への永続的なアクセスを可能にする。これによってWannacry以外の不正プログラムを感染させたり、攻撃者が端末の情報を窃取したりすることが可能になる。

さらにDOUBLEPULSARは、自身の存在を端末から消去する機能を持つほか、メモリ上で活動するため、端末が再起動すると消滅するという。このためユーザーが後からDOUBLEPULSARの検出を試みても発見されない場合があり、DOUBLEPULSARによって埋め込まれた他の不正プログラムに感染している可能性も考えられるという。