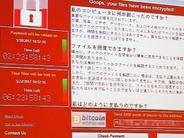

米国家安全保障局(NSA)から流出し、「WannaCry」ランサムウェア攻撃の拡大の一因となったエクスプロイトが現在、トロイの木馬型マルウェアの拡散に利用されている。

「Windows」のセキュリティ脆弱性を狙う「EternalBlue」は、米国の諜報機関が既に把握していたとされる多くのものの1つで、ハッカー集団のShadow Brokersによってリークされるまで、監視活動などに利用されていたとされる。

このエクスプロイトは、Windowsの「Server Message Block」(SMB)ネットワーキングプロトコルの特定のバージョンを悪用して、Wannacryの感染拡散に利用された。

WannaCryの拡散は既にほぼ阻止されているとされるが、サイバー犯罪者やハッカーは今もEternalBlueエクスプロイトを使って、WannaCryよりはるかに控えめなサイバー攻撃を実行しているとFireEyeの研究者は話す。

今回は、「Backdoor.Nitol」と「Gh0st RAT」を拡散させるのにSMBの脆弱性が利用されている。Backdoor.Nitolは、感染したコンピュータ上にバックドアを作成するトロイの木馬だ。Gh0st RATはスパイ活動を実行してデータを盗むほか、マシンを完全に乗っ取ることもできるマルウェアである。

Gh0st RATは特に危険であり、航空産業や防衛産業、政府機関、活動家を何度も困難に陥れている。今回のGh0st RATキャンペーンの実行者たちは、シンガポールを攻撃するために、EternalBlueエクスプロイトを利用している。一方、Nitolはより広範な東南アジア地域を標的にしている。

研究者たちによると、SMBエクスプロイトに対して無防備なマシンが、EternalBlueエクスプロイトを利用してマシンへのシェルアクセス取得を試みるハッカーたちの標的になっているという。

SMBレベルで使用される最初のエクスプロイトは、WannaCry攻撃で確認されたものに似ているが、今回の攻撃は、そのエクスプロイトを利用してランサムウェアをデプロイするのではなく、シェルを開いて、VBScriptファイルに指示を書き込む。この指示が実行されると、別のサーバからペイロードを取得する。NitolやGh0st RATを使って、マシンへのバックドアを作成することが狙いだ。

提供:iStock

この記事は海外CBS Interactive発の記事を朝日インタラクティブが日本向けに編集したものです。