ある種のトロイの木馬型バンキングマルウェアが新たな攻撃手法を発展させた。セキュリティ製品によってデータを盗む機能が削除された後も、感染したマシンをコントロールサーバとして利用し続ける。

提供:iStock

「Qakbot」はネットワークを通して拡散することができるワームだ。認証情報を盗む機能を備えており、感染したマシン上でバックドアを作成して、さらなるマルウェアをダウンロードする。その間ずっとルートキット機能を使って、自らの存在を隠し続ける。

このトロイの木馬が最初に発見されたのは2000年代後半のことだが、それから10年以上が経過した今も、Qakbotは定期的に新たな問題を引き起こしている。そして今回、感染したネットワークから削除された後も、悪意ある活動を行い続ける新たな方法を発見した。

McAfee Labsの研究者たちは、感染したマシンを実際のコントロールサーバのHTTPSベースのプロキシとして使用する新種のバンキングトロイの木馬(「Pinkslipbot」としても知られる)を発見した。

Pinkslipbotはパスワードスティーラやキーロガー、マン・イン・ザ・ブラウザ攻撃などを使って銀行の認証情報を取得し、主に米国の金融機関から情報を盗む。このマルウェアは合計50万台以上のマシンで構成されるボットネットを制御する。研究者によると、 Pinkslipbotは毎日50万件の記録を盗んでいるという。

提供:McAfee Labs

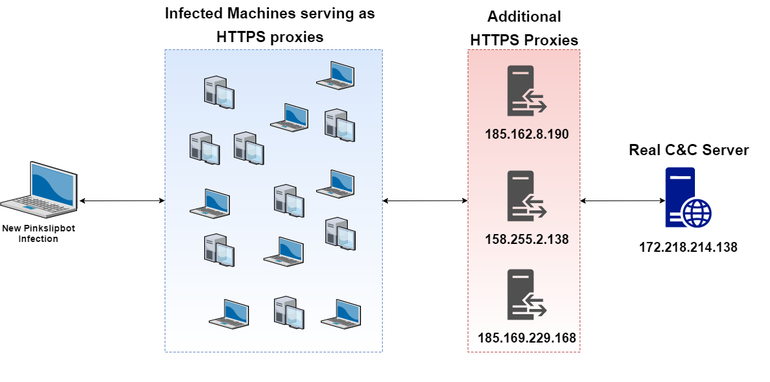

そのマルウェアと関連付けられた複数のIPアドレスが、隠蔽する目的で実際のコントロールサーバのHTTPSベースのプロキシとして機能する感染済みマシンだけで構成されていることに研究者たちは気づいた。PinkslipbotはUPnPを使ってポートを開き、インターネット上のあらゆるユーザーが接続できるようにすることで、それを実行している。

「UPnPはローカルのアプリケーションや端末は信頼できるとみなすので、セキュリティ保護は提供しない。そのため、ネットワーク上の感染したマシンに悪用されやすい。われわれは、同一のホームネットワーク上と、パブリックWi-Fiホットスポットと考えられるネットワーク上の別々のコンピュータに複数のPinkslipbotコントロールサーバプロキシがホストされているのを確認した」(研究者)

マルウェア対策研究者のSanchit Karve氏は、「われわれが知る限り、Pinkslipbotは感染したマシンをHTTPSベースのコントロールサーバとして使用する初のマルウェアであり、2008年の悪名高いワーム『Conficker』以後2つめの、UPnPを使用してポートフォワーディングを行う実行ファイルベースのマルウェアだ」と述べた。

McAfeeはPinkslipbotに特化してポートフォワーディングを検知、解除するツールを公開している。このツールは、Pinkslipbotのコントロールサーバによるプロキシサービスも検知し、発見した場合は(削除ではなく)無効にする。

この記事は海外CBS Interactive発の記事を朝日インタラクティブが日本向けに編集したものです。