企業や組織のセキュリティ対策は、長らく情報システム部門の役割と考えられてきた。しかし現在は、サイバー攻撃などの脅威の拡大と事業リスクの顕在化を背景に、企業・組織の枠を超えた取り組みとなり、社会基盤を支える重要インフラ分野にも広がりつつある。

セキュリティ情報の共有と信頼

ANAシステムズ 品質・セキュリティ監理室 エグゼクティブマネージャ ANAグループ情報セキュリティセンターASY-CSIRTの阿部恭一氏

9月下旬に都内で開催されたセキュリティカンファレンスでは、全日空(ANA)グループのITを担うANAシステムズ 品質・セキュリティ監理室エグゼクティブマネージャの阿部恭一氏が、セキュリティ情報の共有や活用について紹介した。

重要インフラ分野では現在、内閣サイバーセキュリティセンター(NISC)から出された「重要インフラの情報セキュリティ対策に係る第4次行動計画」への対応が焦点になっている。

ここでは5つの重点施策が挙げられ、その1つに「情報共有体制の強化」がある。「連絡形態の多様化や共有情報の明確化などによる官民・分野横断的な情報共有体制の強化」がうたわれ、セキュリティに関する情報を横断的に共有・活用することで、脅威やリスクに対応していくというものだ。しかし阿部氏は、「CSIRTを構築し、次に情報共有を推進せよといっても、うまくいかないのが実情」と話す。

その背景には、「セキュリティ情報」に対するとらえ方が一様ではない点がある。情報には対策手法や事例、脅威動向などさまざまなものがあり、情報の目的も脅威の予防やインシデントへの対処、経営層など関係者への説明といったように異なる。阿部氏は、セキュリティ情報の活用について「鮮度」「方法」「信頼」の3つの観点から考慮すべきと解説する。

「鮮度」には、対応を急ぐ場合には内容の限られる一次情報、状況把握などには公的機関の分析結果の二次情報がある。「方法」では、情報を受け取る側の目的やスキルが違うことがある。「信頼」では、情報の共有を促進していくための関係性がポイントになる。特に、詳しい内容や機密性が求められる情報の共有では、平時からコミュニケーションを深めて信頼関係を築いておく。共有する情報の取り扱い方や、CSIRT同士での連携プロセスなども理解しておくことが大切だという。

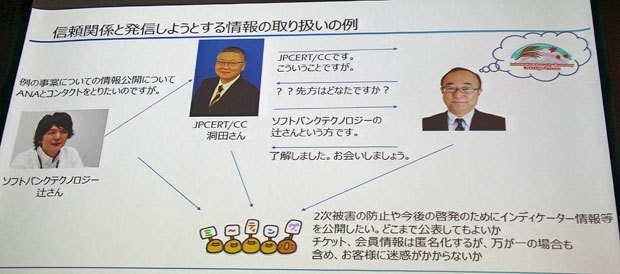

一例として以前に、JPCERT コーディネーションセンター(JPCERT/CC)から阿部氏に、情報公開に関する確認依頼があったという。阿部氏がJPCERT/CCに依頼者を尋ねると、積極的なセキュリティ情報の発信者として知られるソフトバンクテクノロジーの辻伸弘氏と分かり、辻氏に協力したとのことだ。

この時はANAをかたる詐欺攻撃が発生し、辻氏が被害抑止のために公開したいとする情報について、事前にANA側へ確認を求め、JPCERT/CCが仲介した形だ。「仲介したJPCERT/CCの洞田さんはよく存じており、依頼者がセキュリティの情報を適切に扱える辻さんと分かり、被害を広げないためにも協力した」(阿部氏)

情報の共有・公開における実例

阿部氏によれば、情報の共有に3つのレイヤがあり、レイヤごとに目的や内容は異なる。例えば、Tire1では、自組織のインシデント対応の基礎能力を高めるために、異業種との交流などがあり、日本シーサート協議会がこうした場の1つになっている。

Tier2では、組織の基礎能力を前提に業種・業界としての横断的な対応の促進が目的になる。ここでは「Information Sharing and Analysis Center(ISAC)」が中核となり、国内では放送・通信分野の事業者で構成される「ICT-ISAC」や金融業界の「金融ISAC」がある。Tier 3では、連携範囲が再び異業種に広がる。さらに高度な対応を実現していくことが目的になる。