11月22日に朝日インタラクティブが開催したセキュリティセミナーより。S&J 代表取締役社長 三輪信雄氏による基調講演と、ヤマハ発動機の情報システム部門でCSIRTリーダーなどを務めたラックの原子拓氏による特別講演の様子をお届けする。

「過剰なのに不十分なセキュリティ対策」

サイバー攻撃が大きな脅威になるなか、実効性のある対策をどう講じていくかが課題になってきた。標的型攻撃を見てもわかるように、最近のサイバー攻撃は水際で完全に防ぐという方法では太刀打ちできない。

三輪信雄氏

S&J 代表取締役社長

そこで、推奨されるのが入口/出口/内部対策など多重・多層の対策で対抗するアプローチだ。ただ、多層防御は、セキュリティ製品の数が増えがちで、現場の運用負荷が高まる傾向がある。導入コストと運用コストがかさみ、そのうえ成果がでないことで現場は疲弊しがちだ。

基調講演に登壇した三輪氏は、そうした現状に対し「多層防御が必要ですと言われるがままに、セキュリティ対策製品を追加購入し、『過剰なのに不足』という状況に陥っていませんか」と切り出した。

「入口/出口/内部対策はそれぞれやっているから大丈夫、ログを監視しているから感染してもすぐにみつかる、PCを隔離したから安心、CSIRTを作ったから万全──。これらはマルウェア対策の幻想です。重複した機能は不要なので、ムダのないよう配備しなければなりません。また、対策の効き目を理解し、効果と限界について理解することが重要です」(三輪氏)

そこでポイントとなるのが、防御・検知・対処についてのバランスだ。現場ではしばしば防御を重視して、検知と対処が後回しになりがちだ。これらには時間とコストがかかるため、そこまで手が回らないという事情もある。その結果、全体のバランスが悪くなり、いったん侵入されると被害も深刻化しやすくなってしまうのだ。

多層防御から「バランス思考」のアプローチへの転換を

そこで、三輪氏は「これまでの多層防御からバランス思考のアプローチへと転換する必要があります」と訴える。その際にキーになるのが、システム構成だ。システム構成には、インターネットへの接続方法と利用するデバイスによって大きく2つの構成がある。

1つは、FAT端末上からインターネットに直接する方法だ。メールやウェブを自由に使えるが、ウイルス対策やその対処は日常的に行う必要がある。もう1つは、仮想PCを経由してインターネットに接続する方法だ。インターネット分離とも呼ばれる。

「FAT端末でメールやウェブを自由に利用するシステム構成が、最もコストが高くセキュリティ強度を一定以上に高められない方法です。結果として、高度なセキュリティシステムや、SOC、訓練されたCSIRTが必須になってきます。これに対し、インターネット分離は、感染源のほとんどを占めるメール対策を効率よく行うことができます。対策の強度と検知・対処の時間を緩めることが可能です」

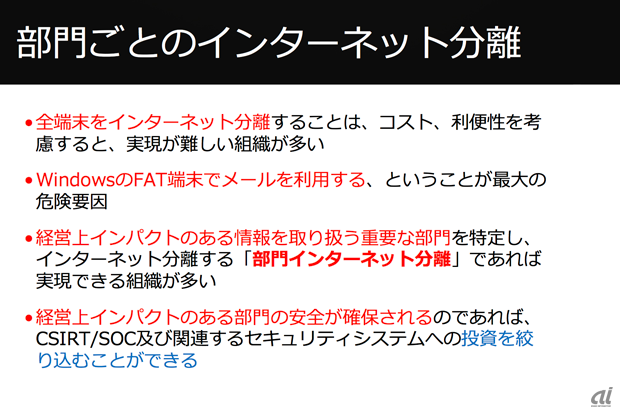

全端末をインターネット分離することはコストや利便性から現実的ではない。そこで、重要な部門だけを特定して実施する「部門インターネット分離」が有効な選択肢になる。経営上インパクトのある部門の安全を確保することで、CSIRTやSOCなどへの投資の絞り込むを進めることができる。

三輪氏は、多層防御の課題やトレンドを解説しながら、ワームの脅威が高まり、単にCSIRTを作っただけでは機能しにくいことを警告。あらためて「多層防御のあり方、CSIRTの運用方法などを見直す時期です。インターネット分離や政府のガイドラインなどを参考にバランス思考の対策を実践してください」と訴えた。