2018年度の調査では、中堅企業におけるセキュリティ事故の実態も明らかにしている。広域営業統括本部 デジタルセールス本部長の木村佳博氏は記者会見で、以下の通りに振り返った。

デル 執行役員 広域営業統括本部 デジタルセールス本部長 木村佳博氏

「経営者のセキュリティへの理解がない」という企業は事故予備軍

セキュリティ事故が起きている企業の共通項として、「経営者のセキュリティへの理解がない」ということを口実にするケースが多い。担当者からの積極的な経営トップへの説明や啓蒙が行われておらず、さらに経営者にセキュリティの知見がないという双方の理由がある場合であることが分かった。

セキュリティ事故で個人情報が流出した場合も顧客への報告なし

顧客の個人情報の管理体制が十分に整備されておらず、デバイス紛失や標的型攻撃・不正ログインなどが発生した際、どういった情報が漏えいしているか特定できないため、顧客へ報告することができていない実態が明らかとなり、大きな潜在的なリスクを抱えていることが判明した。

事故が発生した企業の64.8%がランサムウェア感染による被害

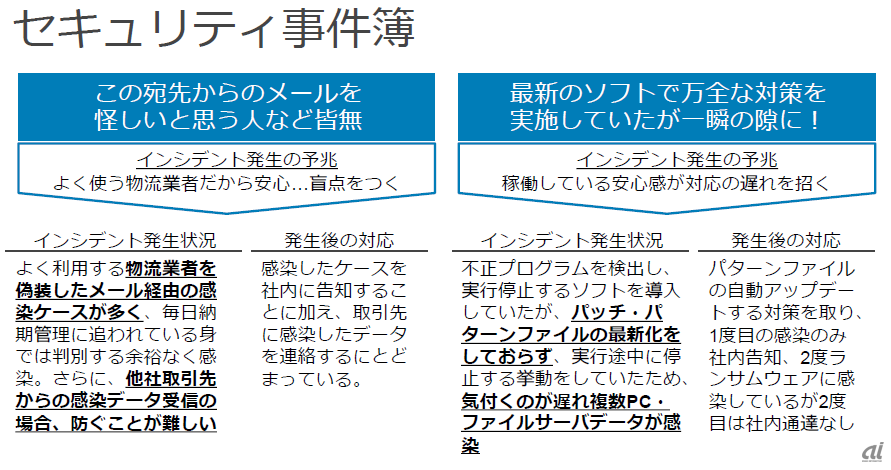

事後処理としては社内へのメール告知にとどまるケースが多く、2回目以降は社内告知すら行っていない企業が大半だった。感染時の被害範囲は狭いものの継続的に感染する状況が見られる。

事故発生時のプロセスの整備がされている企業はわずか4%

事故発生時のエスカレーションルール、ITでの対応、外部への告知方法など、事故発生時のプロセスの整備がされている企業は、調査企業の4%を満たしておらず、事故処理のプロセス未整備が最大の問題となっている。セキュリティ対策をしていない企業は事故発生後の処理にフォーカスすべきとする。

セキュリティインシデント発生の傾向を事前に社内告知する企業なし

セキュリティインシデント発生後に社内告知をするケースはあるが、中堅企業と同業他社に発生しがちなセキュリティリスクを事前に把握し、発生ケースや傾向を社内に注意喚起する企業は存在しなかった。

情シスの人数と事故の因果関係はセキュリティ意識のサイロ化

ひとり/ゼロ情シスのセキュリティ事故の発生率は26%、2~9人で30%、10人以上で47%と大幅に上昇する傾向が見られた。セキュリティの専任担当が不在のまま、社内の基幹・情報系システム・エンドポイントと担当範囲ごとにセキュリティ対策を捉えるため、社内横断でガイドラインやプロセスルールを整備し、企業全体のセキュリティ対策の責任があいまいになることが影響している可能性がある。

調査から明らかになったセキュリティ事件の一部

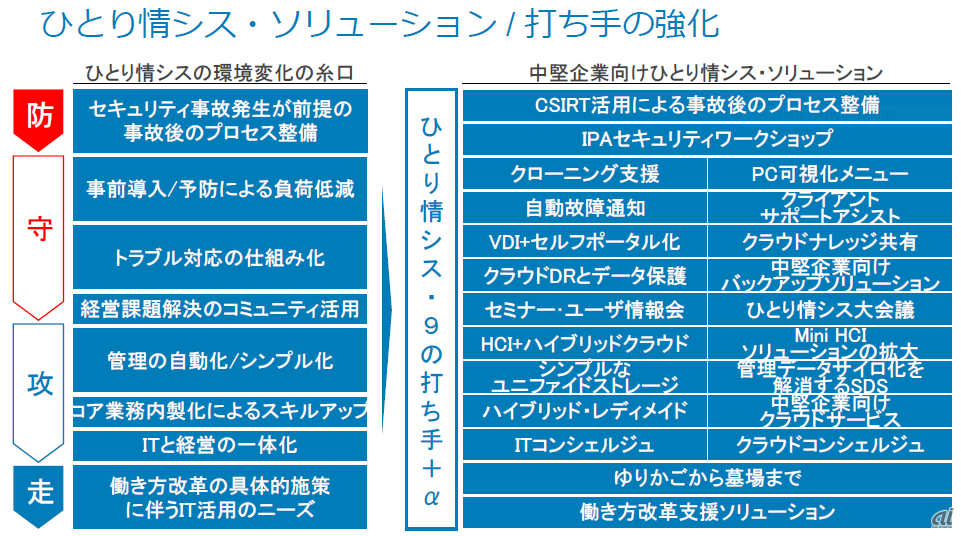

「守り」と「攻め」から「防守攻走」へ

こうした中堅企業の状況を踏まえて、Dell EMCでは、「守り」と「攻め」の両方をカバーする従来の支援ソリューションに「防」と「走」を加え、「防守攻走」として打ち出していく。

「防」では、CSIRT活用による事故後のプロセス整備を支援するとともに、自社のガイドライン策定に向けたセキュリティワークショップの開催を計画している。「CSIRTを認知の段階から理解の段階に変えていく」ために、具体的な方法論をワークショップ形式で学んでいく。

「走」については、従来の「ゆりかごから墓場まで」のソリューションに加えて、働き方改革の支援にも注力する。具体的には、多様化するデバイス環境に対応するデジタルワークスペース、デスクトップ仮想化(VDI)環境を支えるHCI製品の提案を積極的に進めていく。