世界有数の人気を誇る「Windows」向けファイル圧縮・解凍アプリケーション「WinRAR」は、1月に重大な脆弱性に対するパッチが適用された。この脆弱性を突けば、WinRARユーザーを騙して不正なアーカイブを開かせるだけでシステムを乗っ取ることができる。

提供:Check Point // Composition: ZDNet

Check Point Softwareのセキュリティ研究者によって2018年に発見されたこの脆弱性は、過去19年間にリリースされた全バージョンのWinRARに影響する。

WinRARチームは5億人ものユーザーがいるとウェブサイトでうたっているが、その全員が、影響を受ける可能性が非常に高い。全WinRARユーザーにとっての朗報は、WinRARの開発チームが1月にアップデートをリリースして、問題を修正したことだ。

WinRAR内部の仕組みについて深く調べたCheck Pointの記事によると、この脆弱性は、全バージョンのWinRARに含まれる「UnAceV2.dll」ライブラリに存在するという。

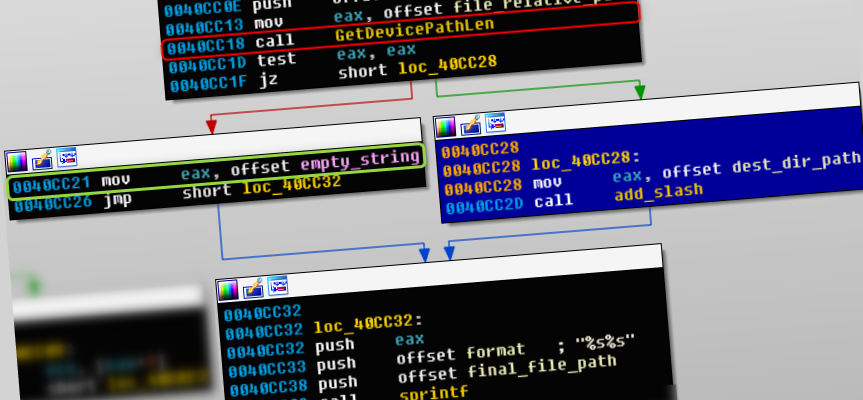

これは、「.ace」形式のアーカイブを解凍する際に使用されるライブラリだ。Check Pointの研究者は、不正なaceアーカイブを作成する方法を発見した。このアーカイブを解凍すると、UnAceV2.dllライブラリに存在するコードの脆弱性を悪用して、意図された解凍ファイルの格納場所ではないフォルダに不正なファイルを仕掛ける。

たとえば、Check Pointの研究者らはこの脆弱性を利用して、Windows PCの「スタートアップ」フォルダにマルウェアを仕掛けることに成功した。このPCを再起動すると、マルウェアが起動してPCに感染し、そのPCを乗っ取る。Check Pointチームは、概念実証のために記録したデモ動画も公開している。

WinRARの開発者らは、米国時間1月28日に「WinRAR 5.70 Beta 1」をリリースし、この脆弱性に対処した。この脆弱性については、「CVE-2018-20250」「CVE-2018-20251」「CVE-2018-20252」「CVE-2018-20253」という共通脆弱性識別子が割り当てられている。

同開発チームは、UnAceV2.dllが2005年からアップデートされておらず、そのソースコードにもアクセスできないため、aceアーカイブ形式のサポートを打ち切ることにしたという。

この記事は海外CBS Interactive発の記事を朝日インタラクティブが日本向けに編集したものです。