JPCERTコーディネーションセンター(JPCERT/CC)は7月30日、マルウェアの設定情報を抽出する「MalConfScan」をGitHubで公開した。マルウェアの多くは過去に発見されたものの亜種で、多くの場合に設定情報だけ抽出できれば、マルウェア分析は完了するとしている。

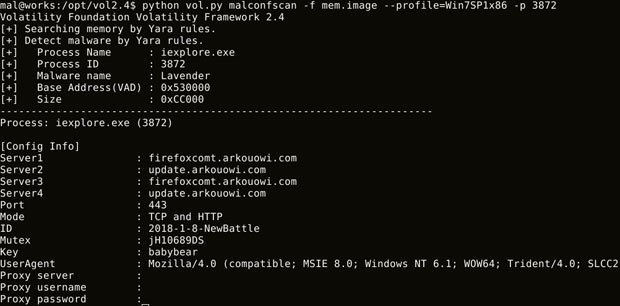

MalConfScanは、メモリーフォレンジックツールの「The Volatility Framework」のプラグインとして作成され、メモリー上にロードされているアンパックされた状態の実行ファイルから設定情報を抽出する。メモリーイメージから既知のマルウェアの設定情報を抽出する「malconfscan」機能と、メモリーイメージから不審なプロセスを検出してそのプロセスが参照する文字列をリストにする「malstrscan」機能を備える。

7月30日時点では25種類のマルウェア分析に対応しており、メモリーフォレンジックにも活用できるという。JPCERT/CCでは、インシデント調査にも同ツールを活用してほしいとしている。

malconfscan実行結果イメージ(出典:JPCERT/CC)