今回は、企業がローカル5Gを推進するにあたって、想定しておくべきサイバー攻撃について解説します。

ローカル5Gに期待されるセキュリティの確保

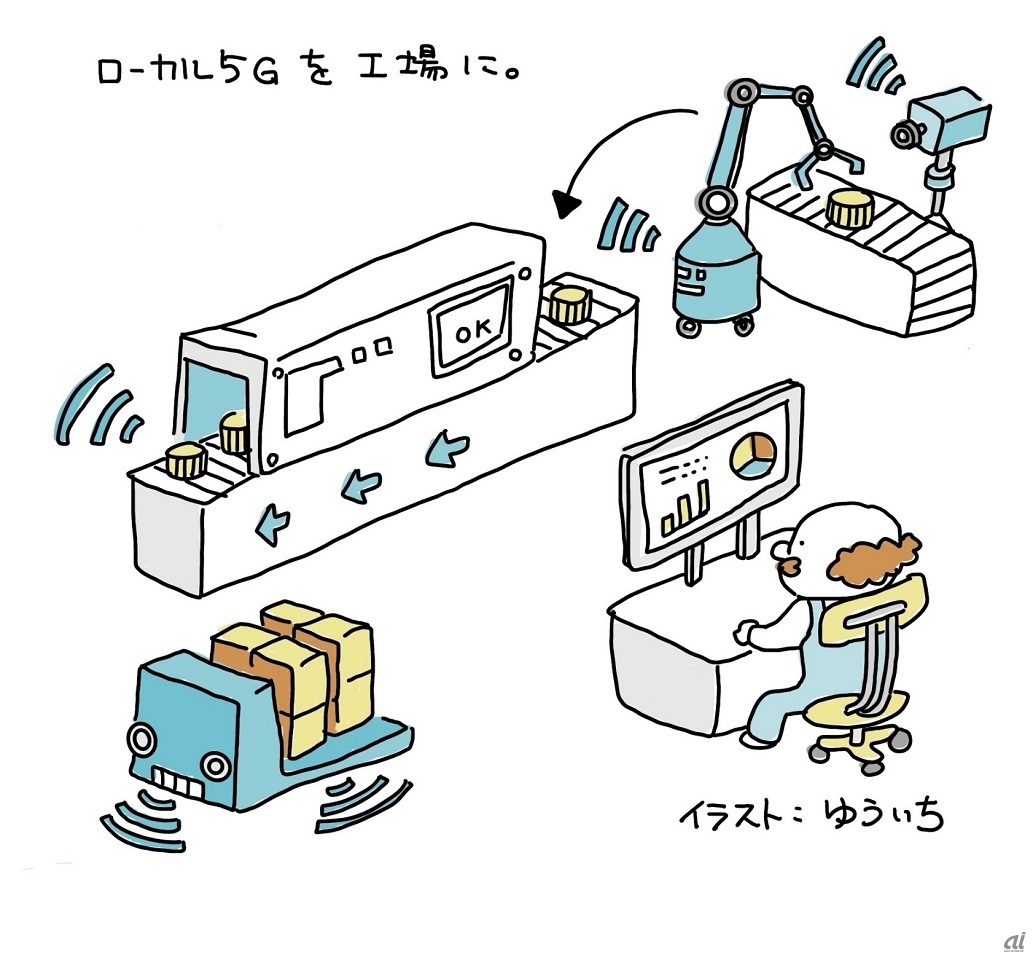

第1回で解説したように、ローカル5Gは、これまで無線化が進んでいなかった工場などで導入が見込まれています。通信の安定性はもちろん、機密情報の高セキュリティな担保が期待されているためです。同時に、ローカル5Gの提供事業者には安全に使える十分なセキュリティ対策が求められているとも言えます。

活用イメージ(出典:NTTデータ先端技術)

実際に総務省は、ローカル5Gの免許を与える際、事業者にセキュリティ対策を求めています。「ローカル5G導入に関するガイドライン」(PDF)から、該当箇所を引用してみましょう。

(9)セキュリティの確保

ローカル5Gは、安心して利用できるものとする必要があり、サプライチェーンリスク対応を含む十分なサイバーセキュリティ対策を講じることが求められる。

では、何を求められているのか、考えていきましょう。

サイバーセキュリティとは

改めて、サイバーセキュリティとはなんでしょうか。経済産業省「サイバーセキュリティ経営ガイドライン Ver 2.0」(PDF)をみてみましょう。この中では、以下のような定義となっています。

(4)サイバーセキュリティ

サイバーセキュリティとは、電子データの漏えい・改ざん等や、期待されていたITシステムや制御システム等の機能が果たされないといった不具合が生じないようにすること。

では、サイバー攻撃はどうでしょうか。サイバーセキュリティ経営ガイドラインの用語集「付録E用語の定義」から、定義を引っ張ってきてみましょう。

(3)サイバー攻撃

コンピュータシステムやネットワークに、悪意を持った攻撃者が不正に侵入し、データの窃取・ 破壊や不正プログラムの実行等を行うこと。

つまり、「ローカル5G導入に関するガイドライン」に記載されているセキュリティの確保とは、「ローカル5Gを利用する場合、企業を狙う攻撃者から、ITシステムや制御システムなどが攻撃されても大丈夫なようにしましょう」ということになります。

もう少し具体的な例で考えてみましょう。ローカル5Gでは、産業用IoTでの利用が想定されることを第1回で説明しました。そこで、産業用IoTにおいて、サイバー攻撃の可能性を考えてみます。

産業用IoTとサイバー攻撃

産業用のシステムでは、工場内の工作機械などを制御します。従来はインターネットや社内LANから切り離され、閉じられたネットワークとして構成されてきました。独自プロトコルの利用が必須などの理由で分離せざるを得なかった、といった背景もある反面、ネットワークが分割されることで結果的にサイバー攻撃を防ぐことができていたと言えるでしょう。

しかし、産業用IoTシステムを考えた場合はどうでしょうか。工作機械で得られたデータは、ローカル5Gなどの通信を利用していったん集められます。しかし、品質やパフォーマンスの管理に活用するには、分析するサーバーにデータを移動する必要があります。そのため、サーバーが配置されている社内ネットワークに接続する、あるいはクラウド環境にアクセスできるインターネットに接続せざるを得ません。

その一方で、産業用のシステムでは可用性を重視するため、定期的なパッチ適用やOSの更新がされていないことが多々あります。そもそも閉じたネットワークであるため、セキュリティ対策の検討すらされてない場合もあります。攻撃者に一度侵入されてしまった場合、システムの内部の奥深くに侵入し、被害が広範囲に及ぶと考えられます。

つい先日の話ですが、グローバル展開をしている日本の自動車会社において、社内ネットワークがサイバー攻撃を受け、世界各地の工場を停止せざるを得ない状況に陥りました。原因の詳細は現時点では公表されていませんが、ランサムウェアに感染した可能性があると言われています。

同社は2017年にも「WannaCry」というランサムウェアに感染し、「約1日の操業停止」という被害にあっています。当時、この工場は1日あたり1000台近く生産すると言われていました。この生産台数と車の販売平均価格をもとに大まかに計算すると、損失額は数億円単位になります。サイバー攻撃により、システム停止が長期に及んだ場合、そのインパクトは計り知れません。そのため、身代金をランサムウェアの要求どおりに支払う可能性が高いと考える攻撃者が執拗に狙ってくる可能性があります。