ローカル5Gだから大丈夫?

しかし、こう思う方もいるかもしれません。5G、あるいは、ローカル5Gであれば、セキュリティ対策がされているのではないか。SIMで認証するから大丈夫でしょう、と。

確かに前回述べたとおり、ローカル5GはSIMを使うため、Wi-Fiに比べると認証面でのセキュリティは高いです。SIMカードはID(アイデンティティ、同一性確認)により、許可していない端末はシステムに接続されません。また、5Gでやり取りする通信は暗号化できます。大事な情報がその通信から誰かに盗み出される可能性は低いでしょう。

しかし、セキュリティはシステム全体で守る必要があります。SIMによる認証や暗号化は確かに重要なセキュリティ対策の要素でありますが、それだけでは十分ではありません。システム内の他に弱い部分があれば、強固な箇所は迂回され、弱い部分から攻め込まれてしまいます。推測可能なパスワードが設定された制御機器や、誰でも接続可能な社内LANがあれば、そこを狙われてしまいます。

IoTとゼロトラストモデル

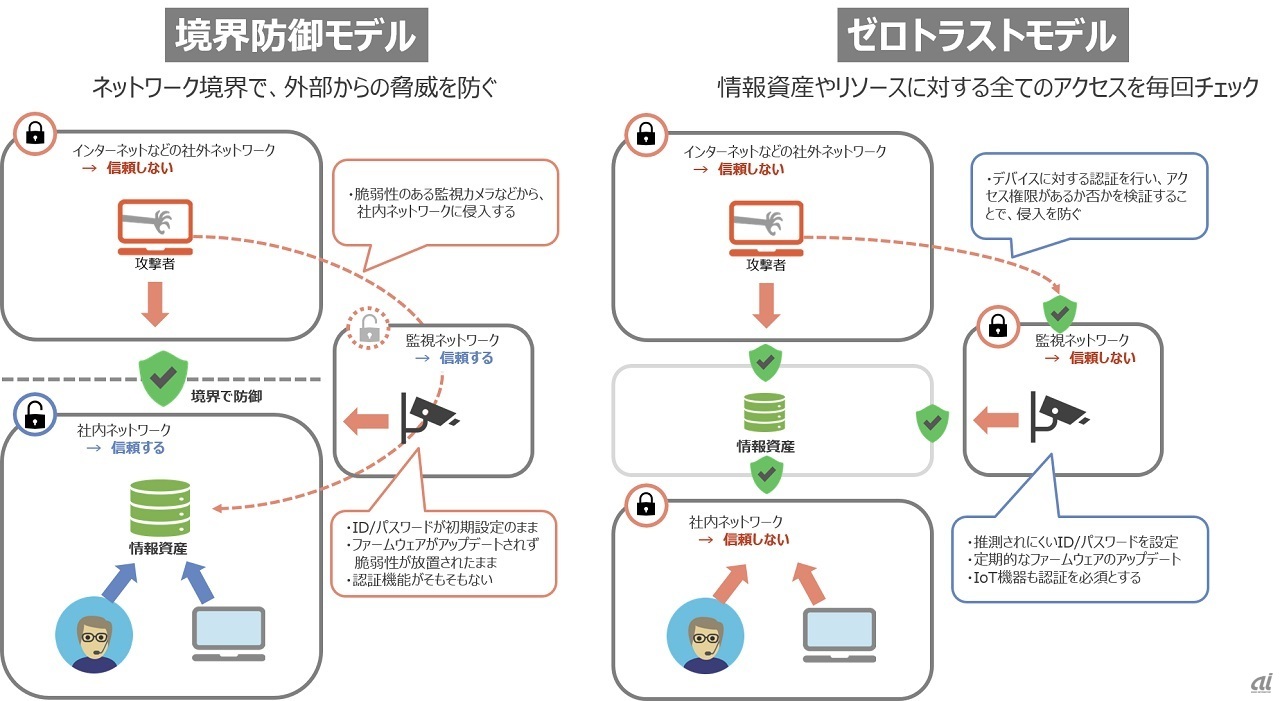

ちなみに、一般的なITシステムの場合、ファイアウォールやルーターなどのネットワーク機器で保護をする「境界防御」だけで高度なサイバー攻撃を防ぐのは難しいと言われています。近年では、信頼できないことを前提にしたセキュリティ対策である「ゼロトラスト」という概念が注目されています。ゼロトラストとは、「何も信頼できない」という前提のもと外部、内部のネットワークを問わず、すべての機器のアクセスを制御するという考え方です。

これは、IoTシステムにおいても同様です。多くのIoT機器において、ID、パスワードが初期設定のまま利用されるケースが多く、IoTならでは脆弱性のひとつと言われています。例えば、インターネットに接続した監視カメラの通信ソフトに上述した脆弱性があるために、外部から社内ネットワークに侵入されるケースが報告されています。このような場合、社内ネットワークにアクセスが許可された監視カメラであっても、侵害があり得ることを前提にアクセスを制御することで、被害を最小化できると考えられます。

多数のIT機器、IoT機器を利用するシステムでは、ID、パスワードの見直し、定期的なファームウェアの更新といった基本的な対策の実施とともに、システムにつないでよい機器なのかを認証する、許可したデバイスであっても必要な権限しか与えない“ゼロトラスト”を意識したセキュリティ対策が求められると言えるでしょう。

境界防御モデルとゼロトラストモデルの違い (出典:NTTデータ先端技術)

境界防御モデルとゼロトラストモデルの違い (出典:NTTデータ先端技術)

※クリックすると拡大画像が見られます

さて、「ローカル5G導入に関するガイドライン(総務省)」の「(9)セキュリティの確保」に戻ってみましょう。ここでは、「サプライチェーンリスク対応を含むサイバーセキュリティ対策」という記載がありましたね。

そこで次回は、サプライチェーンリスクとは何か、そしてサプライチェーンの考えを発展させ、セキュリティの観点から整理したフレームワークである「サイバー・フィジカル・セキュリティ対策フレームワーク(CPSF)」について紹介したいと思います。

(第3回は7月上旬にて掲載予定)

- 佐藤 雄一(さとう ゆういち)

- NTTデータ先端技術 セキュリティ事業本部

- セキュリティコンサルティング事業部

- コンサルティングサービス担当 チーフコンサルタント

- 2010年に博士号を取得、同年4月 NTTデータ先端技術に入社。 Oracleデータベースを中心として、データベースやサーバー導入に従事。 2017年からセキュリティコンサルティングを担当し、セキュリティ対策の整備運用支援、監査などを行っている。CISSP(公認情報システムセキュリティプロフェッショナル)、CISA(公認情報システム監査人)、CISM(公認情報セキュリティマネージャー)などの資格を持つ。 2019年、IPA 情報処理技術者試験委員 就任。