Microsoftは8月の月例パッチで、今までに同社に報告されたもののなかで最も深刻度の高い部類に入る脆弱性に対処した。この脆弱性が悪用された場合、企業ネットワーク上でドメインコントローラーとして機能している「Windows Server」を簡単に乗っ取られてしまう可能性がある。

共通脆弱性識別子「CVE-2020-1472」が割り当てられたこの脆弱性は、8月の月例セキュリティパッチで対処された。同脆弱性は、ドメインコントローラーに対するユーザー認証プロトコル「Netlogon」に存在している、権限昇格を引き起こす脆弱性と説明されている。

この脆弱性は10段階の深刻度スコアで10と評価されているものの、詳細は公開されていなかったため、ユーザーやIT管理者は今までその本当の恐ろしさを知ることができなかった。

しかし、オランダのセキュリティ企業Securaのチームは現地時間9月11日、この謎多き脆弱性の正体をようやく明らかにするとともに、CVE-2020-1472について詳しく説明する技術レポートを同社ブログ上で公開した。

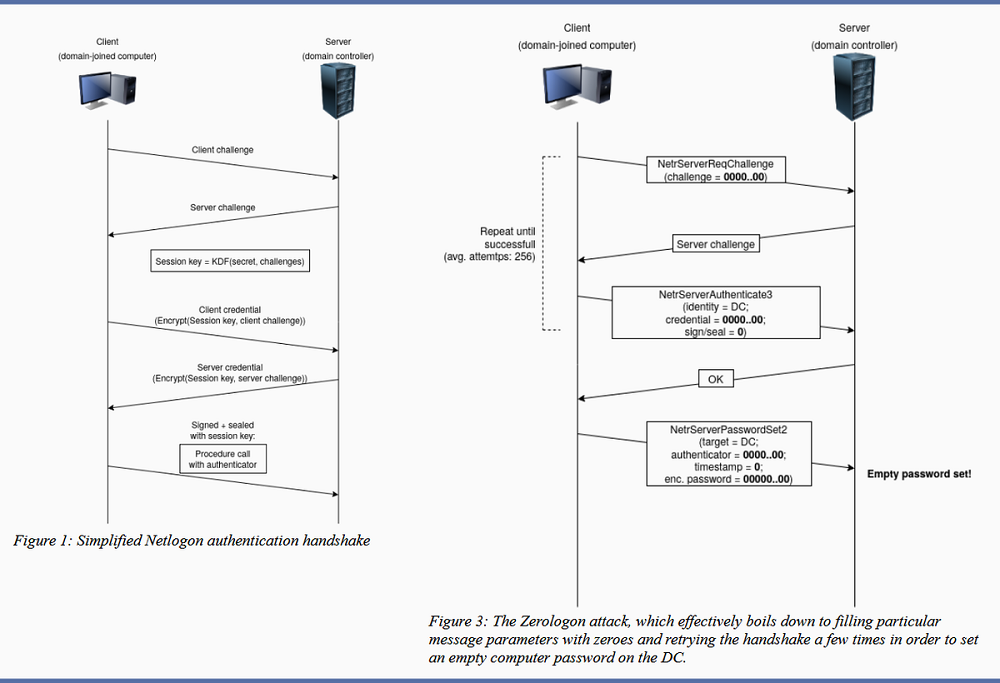

Securaの専門家らによると、同社が「Zerologon」と名付けたこの脆弱性は、Netlogonによる認証プロセスで用いられている暗号アルゴリズムを使用する際の不備を突くものだという。

攻撃者はこの脆弱性を突くことで、Netlogonの認証手続きを不正に操作し、以下を行えるようになる。

- ドメインコントローラーの認証において、ネットワーク上の任意のコンピューターのアイデンティティーを詐称する。

- Netlogonの認証プロセスにおけるセキュリティ機能を無効化する。

- ドメインコントローラーの「Active Directory」(ドメインに参加しているすべてのコンピューターとそのパスワードが格納されたデータベース)上の、コンピューターのパスワードを変更する。

この脆弱性の核心、そしてこれがZerologonと名付けられた理由は、Netlogonによる認証時の特定パラメーターにゼロ(0)の文字を追加することで悪用が可能になるというところにある。

提供:Image: Secura

攻撃そのものは極めて短時間に完了し、せいぜい3秒しかかからない。さらに、攻撃者は無制限にZerologon攻撃を仕掛けられる。例えば、攻撃時にドメインコントローラーになりすまして、そのパスワードを変更することで、企業ネットワーク全体を手中に収められるようになる。

Zerologon攻撃を悪用する上で、いくつかの制約がある。まず、ネットワークの外部からWindows Serverを乗っ取るために使用することはできない。攻撃者は手始めとして、ネットワーク内に足場を築く必要がある。

しかし、この条件がクリアされると、攻撃対象となった企業は文字通りゲームオーバーとなるのだ。

この脆弱性に対するパッチは2段階に分けて提供される予定であり、8月の月例セキュリティパッチがその第1段階に相当し、Zerologon攻撃に対する一時的な対処が含まれていた。2021年2月にはより徹底的なパッチの提供が予定されている。

その後、概念実証コードが公開されたため、この脆弱性は悪用が可能な状態となっている。

この記事は海外CBS Interactive発の記事を朝日インタラクティブが日本向けに編集したものです。