米国土安全保障省のサイバーセキュリティ・インフラセキュリティ庁(CISA)は、米国時間9月14日、中国の国家安全部の傘下にあるハッキンググループによる攻撃が相次いでいると警告するセキュリティアドバイザリを公開した。

CISAによれば、中国のハッキンググループはこの1年間、米国政府のネットワークをスキャンして、特定のネットワーク機器が使われていないかを調べ、最近公開された脆弱性を悪用して機密性の高いネットワークに足がかりを作ろうとする行動を繰り返しているという。

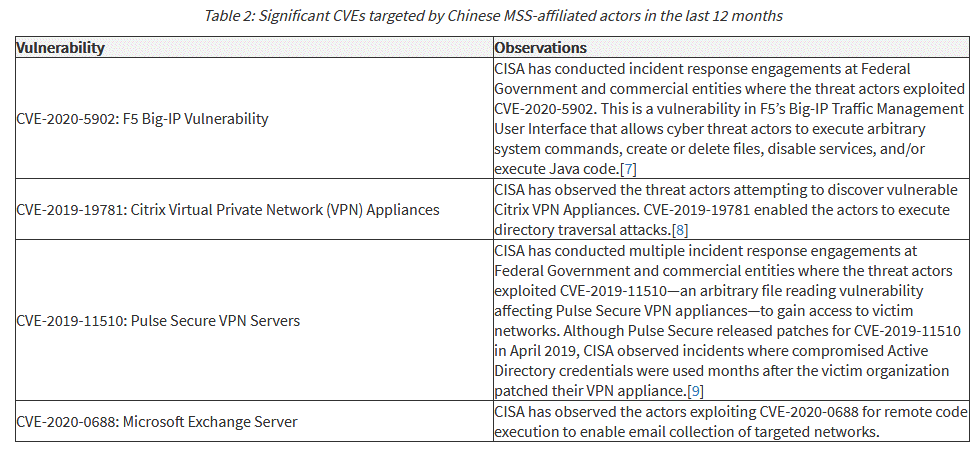

標的となっている製品のリストには、F5の負荷分散装置「Big-IP」、CitrixとPulse SecureのVPNアプライアンス、「Microsoft Exchange Server」などが含まれている。

これらのデバイスには、過去12カ月の間に脆弱性に関する情報が開示されている(CVE-2020-5902、CVE-2019-19781、CVE-2019-11510、CVE-2020-0688など)。

CISAが公表した中国が標的としているデバイスの表によれば、一部の攻撃は成功し、中国のハッカーが米連邦政府のネットワークに足がかりを得た例があるという。

イランのハッカーもこれらのシステムを標的に

これらの攻撃は目新しいものではない。2019年に報じられたように、中国政府のハッカーは、Pulse SecureとFortinetのVPNサーバーの脆弱性が公開されてから1カ月以内に、これらの製品に対する攻撃を行っている。

また、これらのネットワークアプライアンスを標的としているのは中国のハッカーだけではない。民間のサイバーセキュリティ企業が公開したレポートや、FBIが8月に公開したセキュリティアラートによれば、前述のデバイスは、イラン政府関連のハッキンググループにも狙われている。

他の種類の攻撃も

CISAのアドバイザリでは、米国の民間部門や政府機関に対して、F5、Citrix、Pulse Secure、Microsoft Exchageなどの製品にパッチを適用するよう警告している。ただしこのアドバイザリによれば、中国のハッカーはほかにもさまざまな侵入方法を利用しており、これにはスピアフィッシングや総当たり攻撃、弱いパスワードやデフォルトパスワードの利用などが含まれている。

CISAは、民間企業や民間部門、政府機関のセキュリティチームに対して、今回のレポートを読み、中国政府の攻撃グループがよく使用する戦術、技術、手順(TTP)に注意して、デバイスにパッチを適用し、攻撃検出ルールを導入するよう推奨している。

この記事は海外CBS Interactive発の記事を朝日インタラクティブが日本向けに編集したものです。