マカフィーは3月2日、クラウドセキュリティに関する最新の取り組みについて報道機関向けにオンライン説明会を開催。同社のクラウドセキュリティ製品である「MVISION Unified Cloud Edge」(UCE)と「MIVISION XDR」について説明した。

まず、セールスエンジニアリング本部 本部長の櫻井秀光氏は同社のクラウドセキュリティ関連製品ポートフォリオを整理し、「SASE機能を提供するためのプラットフォームであるMVISION UCEと、エンドポイントのセキュリティ対策とEDR(Endpoint Detection and Response:エンドポイントの脅威検知とレスポンス)を含むセキュリティオペレーション関連の機能を今後統合して管理していくことになるMVISION XDR、この2つのプラットフォームによってMcAfeeが提供するソリューションが管理・運用されていくイメージになる」と紹介した。

マカフィー セールスエンジニアリング本部 本部長の櫻井秀光氏

ここでは、SASEプラットフォームであるMVISION UCEの部分に注目してその内容を紹介する。

同社のSASEへの取り組みと位置付けられるMVISION UCEの説明に先立ち、まず同社の取り組みに関する市場での評価として米GartnerのMagic Quadrantが紹介された。2020年10月に公開された「2020 Gartner Magic Quadrant(MQ) for CASB」では、同社のCASB(Cloud Access Service Edge)が「最も右上」に位置付けられ、競合製品の中で最高の評価を得たという。また、右上の象限(Leader)に位置付けられた製品の中でも、2019年のレポートと比べて評価が上がった(右上方向に移動した)のはMcAfeeだけだったという。なお、この評価の理由は次の3点になるという。

- APIベースで既存のネットワークインフラに影響を与えない形での設置形態が多いが、APIベースのほかにもForward-Proxy/Reverse-Proxyなどさまざまな設置形態に対応していることと、RBI(Remote Browser Isolation:ウェブ分離)やSecure Web Gatewayなど、CASBの構成要素には含まれないがSASE(Secure Access Service Edge)の技術要素に関しても単一のプラットフォーム内で対応している

- インシデントのハンドリングの際にMITRE ATT&CKフレームワークを採用するSOC(セキュリティ監視センター)が増えているが、クラウドのインシデントにおけるMITRE ATT&CKフレームワークとのマッピングをCASBベンダーとして初めて行った企業として評価されている

- パブリッククラウドのIaaS/PaaSなどの設定監査(CSPM:Cloud Security Posture Management)機能に関しても、CSPM機能だけを単独で提供する企業と比較しても遜色ない機能をCASBプラットフォームで提供できている

Gartnerのレポート自体がCASBのMagic Quadrantといいながら、CASBに限定されず広くSASEの機能までを含める形で評価していることが分かる。この点について同氏は「CASBとしての評価ではあるが、内容を見るとSASEという技術要素に対する対応度がどれくらいかという評価がCASB製品の比較評価に際して重視されている。私見ではあるが、今後は、CASB/Secure Web Gateway/Firewallなどが単体での評価軸で評価される形から、ここが統合されてSASEというカテゴリーで評価されていくようになるのではないかと予測している。今はそれくらい『SASEというコンセプトに基づいた製品かどうか』という点が市場で重視されるようになっていると感じている」と語った。

同社はクラウドセキュリティ基盤「MVISION Cloud Platform」の機能拡大に注力している最中だが、現時点ではSASE基盤「MVISION UCE」とCNAPP基盤「MVISION CNAPP」の2製品で構成される形になっている。MVISION UCEは2020年3月にリリースされたもので、中核部分を構成しているのは2017年11月に買収が発表されたSkyhigh Networksの製品ポートフォリオに、2008年に9月に買収発表された米Secure ComputingのSGW(Secure Web Gateway)製品「Webwasher」(McAfee Web Gateway)のクラウド版テクノロジーを組み合わせる形で構成されている。

また、MVISION CNAPPは2020年11月にリリースされた製品で、Skyhigh由来のCSPM(Cloud Security Posture Management:クラウドポスチャー管理)と、2019年8月に買収発表された米NanoSecのCWPP(Cloud Workload Protection Platform)機能およびコンテナーセキュリティ機能を統合する形で構成されている。櫻井氏は「Web Gatewayの機能からコンテナーセキュリティの機能まで、全ての機能をMVISION Cloudという単一のプラットフォームにおいてマルチクラウド環境で統合的に設定・対策ができる点がMcAfeeのポイント」だと強調した。

クラウドセキュリティに関してはさまざまなソリューションやコンセプトが次々と登場して分かりにくい状況になっており、ユーザー企業でも「どこから始めればよいのか」という悩みの声が少なくないことから、同社ではそれぞれの製品の守備範囲を明確にする取り組みも行っている。

同氏の説明に従って各製品の守備範囲を整理すると、まずSGW/RBIは基本的に企業が管理しているデスクトップPCやノートPCなど、業務で使っている情報端末の保護を行う。その情報端末が一般的なウェブサイトにアクセスする時やマルウェア感染などによって悪性のウェブサイトに誘導される場合、企業が認可していないファイルやデータの保存機能を持ったウェブサイト、いわゆる“シャドーIT”と言われるようなサイトにアクセスしようとしているときなどに、その通信をインライン型で検知して、リアルタイムでアラートを上げてブロックまで行える、というのがSWGとRBIの機能となる。

CASBの守備範囲は「企業が認可して従業員に提供しているITサービス(Sanctioned IT)」となる。具体的には、Microsoft 365やBox、Salesforce.comなどの主要なSaaSなどが対象となる。認可済のSaaSにしっかりした認証を経てアクセスした後に、ユーザーがSaaSプラットフォーム上に機密ファイルを置いたり、または誤ってマルウェアを置いてしまったり、本来はやってはいけないはずの共有設定をしてみたりといった操作を実行する。

こうした、ユーザーがSaaS内で実行した操作をMcAfeeの場合はAPI経由で全てログを取得して解析した結果、不審なアクティビティーがあった場合にそれを可視化してアラートを出したり制御したりするのがCASB機能だ。CASBの守備範囲はあくまでも「認可済のIT」であるという点がポイントとなる。

CNAPPの守備範囲は「パブリッククラウド上のシステム」となる。Amazon Web Services(AWS)、Microsoft Azure、Google Cloud Platform(GCP)で稼働しているワークロードの脆弱性がないか、設定に問題がないか、パブリッククラウドにアップロードされたデータに機密情報が含まれていないか、マルウェアはないかなどをチェックして制御を行うのがCNAPPになる。

こうした「守備範囲」を踏まえて、自社でどの部分のセキュリティを最優先に考えるかに応じて導入製品/機能を選定することになる。

SASEというコンセプトが提唱されたのは2019年8月だが、その後ベンダー各社がSASE対応製品の市場投入を進めている。競合製品に対するMcAfeeの強みについて櫻井氏は「われわれの強みはDLP(Data Loss Prevention:情報漏えい対策)」だと語る。McAfeeのDLPは、2006年10月にイスラエルのOnigmaを買収したところから始まっており、15年以上提供を継続してきている。

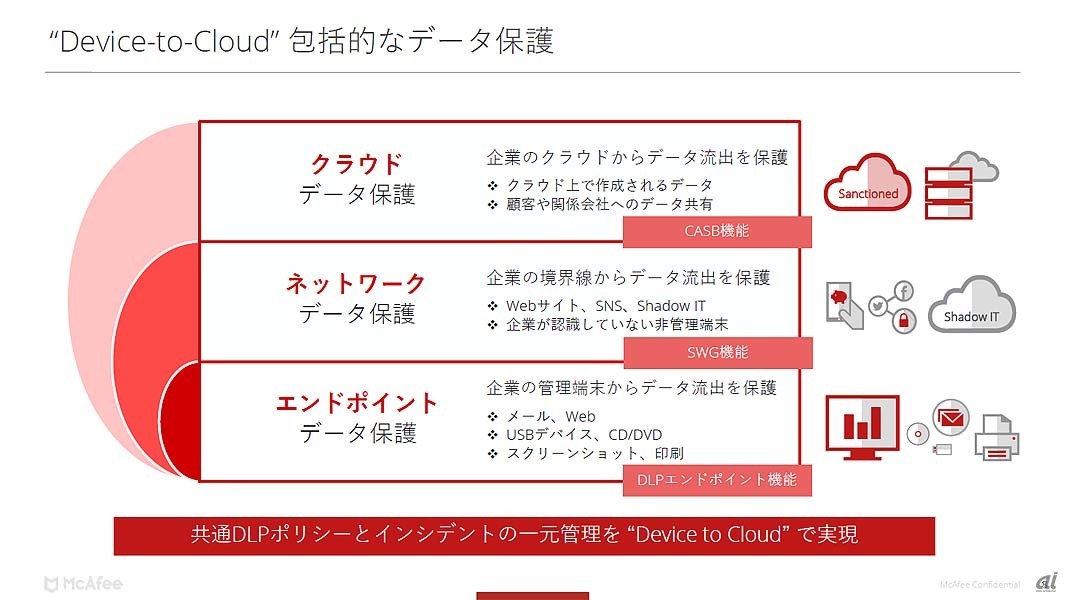

同氏は「DLP機能を古くから手がけ、エンタープライズ市場向けに提供できるベンダーが減ってきている」と指摘した上で、同社のDLPが元々オンプレミス型のネットワークDLPから始まり、CASBのDLPやSWG上のDLPもあり、しかも「この全てエンジンを統合して1つの管理コンソールである機密データが機密であると定義すれば、そのデータがエンドポイントにあろうがネットワークを通過しようとしていようがクラウドにあろうが、全てに関して同じポリシーを適用できる」という。さらに「DLPというデータドリブンの対策を行えるというところがMcAfeeのSASEフレームワーク最大の特徴であり強みだ」と強調した。

最後に、SASE関連の最新の機能拡張としてRBI機能の提供についても紹介された。一般的な脅威対策では、機知の脅威検知技術で80%ぐらいの脅威を検知し、残りの20%はサンドボックスなどの対策で対応するのが一般的だ。同社でも既知の脅威を止めるフィルタリングの技術を使って80%程度を阻止、さらに判断がつかない「グレーなファイル」については独自の「ウェブに特化したサンドボックス技術」(ふるまい型エンジン)でエミュレーションを行って脅威を検知する(約19.5%)。それでも抜けてきてしまう0.5%位の脅威に対しては、オプションでクラウド上のサンドボックスにファイルを送ってチェックできる機能をこれまで提供していたが、この手法の問題はサンドボックスによる脅威解析に時間を要する点で、早くても90秒くらいはかかっていたという。

これを受けて2020年3月にウェブ分離に特化した技術を持っていた米Light Point Securityを買収し、サンドボックスによるチェックの代わりにウェブ分離を使えるようになった。ウェブ分離は、ウェブサイト上の動的コンテンツのレンダリングをサーバー上で実行し、生成された画面イメージのみをクライアント側に転送して表示させることで、悪意あるコンテンツが存在したとしてもその影響を受けないように保護できるという技術だ。

サンドボックスの代わりにウェブ分離を使うということは、端的に言えば「脅威かどうかの判定精度を上げる努力の代わりに、悪意あるコンテンツであってもその影響を受けない環境で表示する」というものだ。ポイントは、前段にMcAfeeの判定エンジンによるチェックが行われていることで、複数のチェックをすり抜けた安全かどうかの判断がつかないコンテンツに対してのみRBIを利用する形にできる点だ。

単純にRBIだけを単独で利用する場合、安全なサイトに対しても全てウェブ分離を実行することになるためリソース消費が多くなってしまう。一方、MVISION UCEでのRBIの使い方なら安全なサイトは通常のウェブブラウザーで表示させ、約0.5%と想定される判定困難なコンテンツのみをRBIで表示するため、リソース消費と保護レベルの高さを両立させることができる。なお、この使い方によるRBIの利用は従来のライセンスに無償で提供される。より安全な環境を構築するために全てのコンテンツに対してウェブ分離を適用する、いわゆる「フルアイソレーション」については有償オプションで利用可能となる。

クラウドセキュリティに関しては、さまざまなコンセプトや用語が次々と登場してやや混乱状態にあるが、基本的にはSASEを軸に整理が進み、統合が進む形になると予想される。McAfeeでもこうした予測を踏まえて統合プラットフォームでの機能提供を推進しており、市場からの評価も高いことがうかがえる。コロナ禍を受けて多くの企業が業務環境としてクラウドに依存するようになったこともあり、「十分なクラウドセキュリティ機能を分かりやすい形で提供する」ことがこれまで以上に強く要請されることは間違いないよううだが、同社はそうした要請に応えられる優位な地位を固めつつあるように思われる。